TechTalk

In diesem Beitrag über die dynamische Welt der Cyber Deception erfahren Sie wie gefährliche Angreifer mit wenig Aufwand sichtbar gemacht werden können. Außerdem zeigen wir anhand einer beispielhaften Implementierung und deren Anbindung an ein SIEM-System, wie das Wissen über bislang unbekannte Angriffe und Angriffsmuster in die Abwehr einfließt und die Cyber Resillience stärkt.

Zur Erkennung von IT-Sicherheitsvorfällen innerhalb einer Organisation werden unterschiedliche Tools eingesetzt. Das Fundament bildet dabei die Kombination aus Endpoint Detection and Response (EDR) und Netzwerk Detection and Response (NDR) Systemen.

Sven Nawrat • 20.02.2024

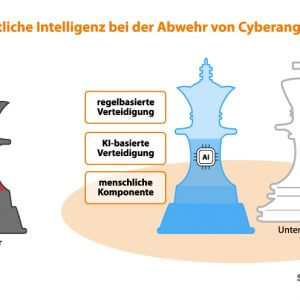

Künstliche Intelligenz ist ein viel diskutiertes Thema. Sie bietet große Chancen, birgt offensichtlich aber auch Risiken. Und auch in Bezug auf die IT-Sicherheit hat sie zwei Gesichter.

Thomas Bode • 24.01.2024

Es gibt – nicht nur in der IT – einige Glaubenssätze, Halbwahrheiten und Mythen, die sich erstaunlich lange halten. Betreffen sie die Sicherheit eines Unternehmens, wird es gefährlich.

Cyberangriffe führen häufig zu einem unbefugten Zugriff auf persönliche oder vertrauliche Daten. Werden die Daten dabei aus dem Organisationsnetzwerk gestohlen, wird von einem Datenleck oder einer Daten-Exfiltration gesprochen. Die Motive des Datendiebstahls sind vielfältig und reichen von Industriespionage und Erpressung…

Edge-Infrastruktur wie Firewalls, Router, VPN-Gateways usw., die aus dem Internet erreichbar sind, sind ein häufiges Ziel für Cyberkriminelle und Spionageakteure, da diese Geräte schwer zu verteidigen sind. Nach Angaben des Schwachstellenerkennungsdienstes LeakIx könnten bereits 30 Tausend internetfähige Cisco-Geräte durch die…

In diesem Beitrag zeigt unser Autor auf, wie das Compromise Assessment traditionelle Tools der IT Security sinnvoll erweitern und damit Unternehmen zu einer robusten Cyber Resilience verhelfen kann.

Welche Vorteile bieten SOAR-Lösungen eigentlich konkret und was erreichen Unternehmen damit? Wir geben nachfolgend Antworten auf die 5 meist gestellten Fragen zum Thema SOAR!

Erfahren Sie in diesem Beitrag u.a., wie Sie durch das Zusammenspiel von NDR, EDR und SIEM eine effektive, nachhaltige und zuverlässige Bedrohungserkennung realisieren können.

Eines der beliebtesten Hypervisor-Systeme auf dem Markt ist VMware ESXi, das in den letzten 3+ Jahren regelmäßig Ziel von Ransomware-Angriffen war, um den Schaden an den IT-Systemen der Opfer zu erhöhen. Unsere Analyse - in diesem TechTalk Beitrag!

Unser Portfolio

©2024 SECUINFRA GmbH. Alle Rechte vorbehalten.