Inhalt

Überblick

Nachdem sich REvil zuvor mit dem Angriff auf Großunternehmen wie Quanta Computer und Invernergy in der kriminellen Szene einen Namen gemacht hat, sind durch den neuesten Angriff auf das Softwareunternehmen Kaseya und dessen Update Service weltweit vermutlich mehrere hundert Unternehmen betroffen. Diese so genannten Supply-Chain-Attacks zielen speziell auf Unternehmen dessen Software in vielen Betrieben im Einsatz ist. Der so erzeugte Domino-Effekt hilft dem Angreifer sich schnell und möglichst weit zu verbreiten.

Meist werden dazu Update Services manipuliert, welche nach dem Ausrollen an die Kunden des betroffenen Unternehmens als Eintrittsvektor für die Angreifer dienen.

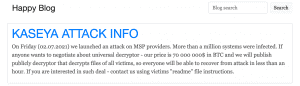

Anschließend werden, Ransomware typisch, Daten des getroffenen Unternehmens extrahiert und die befallenen Systeme verschlüsselt. Durch das Zahlen eines Lösegelds sollen die gestohlenen Daten gelöscht und der Generalschlüssel für die verschlüsselten Daten bereitgestellt werden. Allgemein wird jedoch aus mehreren Gründen davon abgeraten dieser Forderung nachzukommen.

Charakteristik des Kaseya-Angriffs

Das im jüngsten Fall betroffene Produkt VSA der Firma Kaseya ist eine Lösung für Fernzugriff, Fernwartung und Software-Updates. Kaseya hat mittlerweile seinen Cloud-Service gestoppt und empfiehlt seinen Kunden lokale VSA-Systeme auszuschalten. Das Unternehmen gibt an, die Schwachstelle gefunden zu haben und diese demnächst schließen zu wollen. Ist der Angreifer erstmal auf die internen Systeme gelangt, gilt es jedoch weitere Maßnahmen zu ergreifen.

Durch Betreuung von Kunden mit Ransomware, speziell auch der REvil Ransomware-Gruppe, ist SECUINFRA bestens mit dem Thema vertraut und schnell in der Lage den Umfang der Infektion einzuschätzen und schadensbegrenzende Maßnahmen zu empfehlen.

Dabei kamen die Spezialisten von SECUINFRA schon vorher bei verschiedenen Einsätzen in Berührung mit der REvil Ransomware. Ein Fall zeigte dabei, dass ein Angreifer durch SEO Posining eine Domain möglichst präsent bei Google platzierte, um somit nichts ahnende Nutzer dazu zu verleiten, Malware in Form des Trojaners Gootkit herunterzuladen. Die Malware tarnte sich dabei als Archiv Datei und wurde beim Öffnen automatisch auf dem System ausgeführt. Dies eröffnete den Angreifern einen Einstiegspunkt in das Unternehmensnetzwerk und führte somit zur Verbreitung der Ransomware.

Um die Systeme vollständig zu säubern und neu aufzubauen, analysierte SECUINFRA das Unternehmensnetzwerk umfassend und konnte somit auch Systeme identifizieren die nicht verschlüsselt und vermeintlich „sauber“ aussahen, jedoch Hinweise darauf enthielten, dass der Angreifer Zugriff auf diese hatte.

SECUINFRA kann Sie als Dienstleister bei der Analyse, Beseitigung und dem Wiederaufbau ihrer Systeme umfänglich beraten. Dabei übernehmen wir die Rolle der Ermittlungsleitung (Incident Handler) und des Forensikers (Digital Forensics).

Sie benötigen schnelle Hilfe? Treten Sie mit uns in Kontakt!