APT Scanner

Threat Scanner

APT Scanner

Threat Scanner

Advanced Persistent Threat Scanner (APT Scanner)

Der APT-Scanner ist die Kernkomponente unseres Compromise Assessment Service. Mit seiner Hilfe können Netzwerke, Systeme und Anwendungen kontinuierlich auf Anzeichen von Advanced Persistent Threat (APT)-Aktivitäten untersucht werden. Der APT-Scanner erkennt verdächtige Verhaltensmuster, ungewöhnliche Netzwerkaktivitäten oder Indikatoren, die auf einen APT-Angriff hindeuten könnten. Durch die professionelle Auswertung der Scan-Ergebnisse sind unsere Cyber Defense-Experten in der Lage, kompromittierte IT-Systeme in Ihrer Infrastruktur effizient und zuverlässig aufzuspüren.

Gehen Sie auf Nummer sicher und erkennen Sie kompromittierte Systeme in Ihrer Infrastruktur, bevor ein größerer Schaden entsteht.

Stellen Sie sich die Frage, ob Ihr Unternehmen bereits angegriffen wurde und ob Ihre Schutzmaßnahmen wirklich wirksam sind? Finden Sie es heraus!

Wir bei SECUINFRA haben eine Leidenschaft dafür, Angriffe zu erkennen und unsere Kunden bei der Abwehr zu unterstützen. In Kooperation mit der Nextron-Systems GmbH haben wir eine Lösung entwickelt, die Sie genau dabei unterstützt, denn so genannte Advanced Persistent Threats bleiben lange unentdeckt und können großen Schaden anrichten.

Ein APT-Scanner kann verschiedene Techniken einsetzen, um diese Angriffe zu erkennen. Dazu gehören die Überwachung des Netzwerkverkehrs, die Analyse von Protokolldateien, die Erkennung von Anomalien im Benutzer- und Systemverhalten und die Verwendung von Algorithmen des maschinellen Lernens zur Identifizierung verdächtiger Aktivitäten.

Funktionsweise eines APT-Scanners

Wie erkennt ein APT-Scanner einen Cyber-Angriff? Im Gegensatz zu klassischer Antivirensoftware sucht ein APT-Scanner nicht nach Fragmenten von Schadcode, sondern wie bei einer forensischen Untersuchung nach Spuren eines Angriffs, sogenannten Indicators of Compromise (IOCs). Dazu verwendet der APT-Scanner ein Regelwerk, das Indicators of Compromise (IOCs) enthält.

Dieses Regelwerk wird auf verschiedene Artefakte in einem System (Dateien, Ordnerstrukturen, laufende Prozesse, Inhalte des Arbeitsspeichers, Logdaten…) angewendet, um nach Spuren vergangener oder noch laufender Cyberangriffe zu suchen.

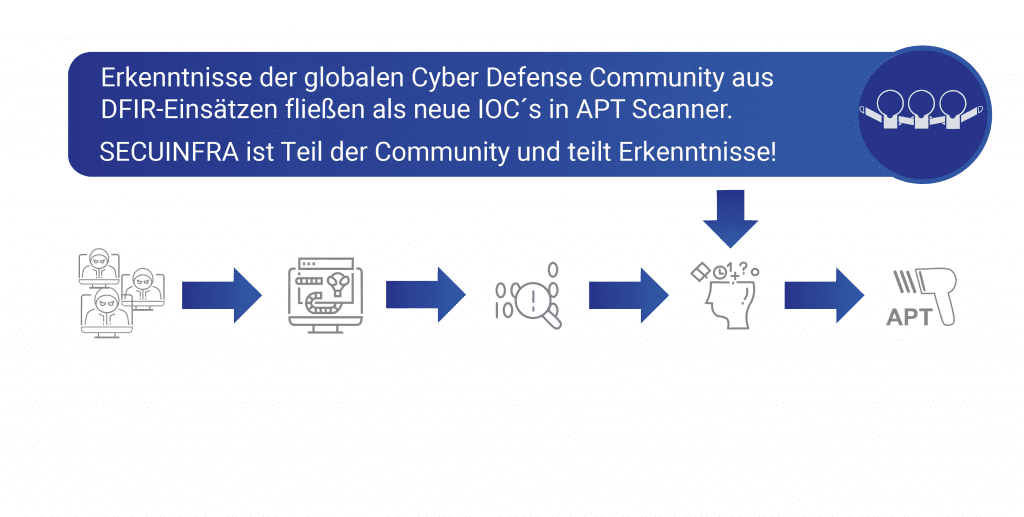

Durch die internationale Zusammenarbeit der Cyber Defense Community werden laufend neue Cyberangriffe analysiert, Indicators of Compromise abgeleitet und als neue Regeln im APT-Scanner hinterlegt.

Dadurch wird der APT-Scanner im Laufe der Zeit immer präziser und weist im Gegensatz zu klassischer Antivirensoftware eine extrem hohe Erkennungsrate von kompromittierten Systemen auf.

Bei einem Cyber-Angriff setzen Angreifer oder eine APT-Gruppe verschiedene Werkzeuge und Techniken ein, um ihre Ziele zu erreichen. Diese Werkzeuge und Techniken hinterlassen unweigerlich nachweisbare Spuren auf den kompromittierten Systemen. Gewiefte Angreifer werden einige dieser Spuren verwischen, aber es ist nicht möglich, alle Spuren zu beseitigen!

Durch die Analyse kompromittierter IT-Systeme und das Sammeln von Beweisen ist es möglich, Indicators of Compromise (IOCs) abzuleiten.

Diese Indicators of Compromise (IOCs) werden in das Regelwerk des APT-Scanners eingepflegt und bei zukünftigen Scans verwendet.

Verwendet ein Angreifer ähnliche Tools und Techniken, werden diese vom APT-Scanner sehr effizient erkannt und die aufwendige forensische Untersuchung kann enorm beschleunigt werden.

Anwendungsbeispiele eines APT-Scanners

Compromise Assessment

Der APT Scanner ist die Kernkomponente unseres Service Compromise Assessment. Durch die professionelle Auswertung der Scan-Ergebnisse des APT-Scanners sind unsere Cyber-Defense-Experten in der Lage, kompromittierte IT-Systeme in Ihrer Infrastruktur effizient und zuverlässig aufzuspüren.

Digital Forensics

Im Bereich Digital Forensics nutzen unsere Cyber-Defense-Experten APT-Scanner, um sich schnell einen ersten Überblick über das Ausmaß eines Cyber-Angriffs zu verschaffen. Zudem können erste Rückschlüsse auf den Tathergang gezogen werden. Beides ist für die lückenlose Aufklärung eines externen Cyber-Angriffs oder internen Fehlverhaltens unerlässlich.

Incident Response

Oberstes Ziel im Bereich Incident Response ist die schnellstmögliche Wiederherstellung des IT-Betriebs. Durch den Einsatz eines APT-Scanners erreichen unsere Cyber-Defense-Experten genau die notwendige Geschwindigkeit. Mit Hilfe des APT-Scanners verschaffen sie sich zu Beginn ihres Einsatzes sehr schnell einen Überblick über das Ausmaß eines Cyber-Angriffs.

Die wichtigsten FAQ aus dem Bereich APT Scanner

Ein “Advanced Persistent Threat” (APT) ist eine fortgeschrittene und anhaltende Cyber-Bedrohung, die sich in der Regel gegen spezifische, hochwertige Ziele richtet. Ein APT ist typischerweise ein langfristiger Cyber-Angriff, der darauf abzielt, in ein Netzwerk einzudringen und dort unbemerkt zu bleiben, um Daten zu stehlen oder zu manipulieren, anstatt schnell und unmittelbar Schaden anzurichten.

Die “fortgeschrittene” Komponente von APT bezieht sich auf die hohen technologischen Fähigkeiten und Fertigkeiten der Angreifer. Sie verwenden häufig ausgefeilte Methoden, einschließlich Zero-Day-Exploits und Social Engineering, um ihre Ziele zu erreichen.

“Persistent” bezieht sich auf die Hartnäckigkeit und Langfristigkeit dieser Art von Angriffen. APT-Angreifer sind in der Regel sehr geduldig und können monate- oder sogar jahrelang in einem Netzwerk aktiv bleiben, um ihr Ziel zu erreichen.

Der Begriff “Threat” weist schließlich darauf hin, dass es sich um eine aktive und ernstzunehmende Bedrohung handelt, die erheblichen Schaden anrichten kann, insbesondere wenn sie nicht rechtzeitig erkannt und abgewehrt wird.

APT-Angriffe sind oft gut finanziert und können von kriminellen Organisationen oder sogar von staatlich unterstützten Akteuren ausgehen. Sie richten sich häufig gegen Regierungen, militärische Einrichtungen, große Unternehmen und andere hochrangige Ziele.

Advanced Persistent Threats (APT) sind komplexe, mehrstufige Angriffe. Diese Art von Angriffen ist in der Regel zielgerichtet und kann sich über Monate oder sogar Jahre hinziehen. Hier ein grundlegender Überblick, wie solche Angriffe ablaufen können:

- Identifizierung und Erforschung des Ziels: Zunächst identifizieren die Angreifer ihre Ziele und erforschen sie eingehend, um Schwachstellen zu finden. Dabei kann es sich um Organisationen oder Einzelpersonen handeln. Sie sammeln so viele Informationen wie möglich, um ihre Angriffsstrategie zu planen.

- Infiltration: Nachdem ein Angriffsplan erstellt wurde, versuchen die Angreifer, in das Netzwerk des Ziels einzudringen. Dazu können verschiedene Methoden verwendet werden, z. B. Phishing-Angriffe, die Nutzung von Zero-Day-Exploits oder der Einsatz von Malware.

- Bewegung innerhalb des Netzwerks (Lateral Movement): Sobald sie Zugang zum Netzwerk erlangt haben, versuchen sie, ihre Präsenz auszuweiten, indem sie auf andere Systeme ausweichen. Dieser Vorgang wird als Lateral Movement bezeichnet. Ziel ist es, Zugang zu wertvollen Daten oder Ressourcen zu erlangen und die Kontrolle über das Netzwerk zu übernehmen.

- Persistenz: APT-Angreifer versuchen, ihre Präsenz im Netzwerk so unauffällig und dauerhaft wie möglich zu gestalten. Dazu können verschiedene Techniken eingesetzt werden, wie z.B. das Installieren von Backdoors, das Erstellen gefälschter Benutzerkonten oder das Ausnutzen von Systemschwachstellen.

- Exfiltration: Nachdem sich die Angreifer Zugang zu den gewünschten Informationen verschafft haben, beginnen sie mit der Exfiltration, d.h. sie transferieren die Daten unbemerkt aus dem Netzwerk.

- Verschleierung: Schließlich wird der Angreifer versuchen, alle Spuren seiner Aktivitäten zu verwischen, um eine spätere Entdeckung zu vermeiden.

Es ist wichtig zu beachten, dass APT-Angriffe aufgrund ihrer Komplexität und Zielgerichtetheit schwer zu entdecken und zu beheben sind. Daher ist eine proaktive Sicherheitsstrategie, die auf Threat Intelligence, regelmäßigen Sicherheitsaudits und kontinuierlicher Überwachung beruht, von entscheidender Bedeutung.

Die Erkennung und Abwehr von Advanced Persistent Threats (APTs) erfordert eine mehrschichtige Sicherheitsstrategie, da APTs hoch entwickelt sind und häufig herkömmliche Sicherheitsmaßnahmen umgehen. Im Folgenden sind einige wichtige Schritte zur Erkennung und Abwehr von APTs aufgeführt:

- Netzwerküberwachung und -analyse: Eine kontinuierliche Überwachung und Analyse des Netzwerkverkehrs ist entscheidend, um ungewöhnliche Aktivitäten oder Abweichungen zu erkennen, die auf einen APT-Angriff hindeuten könnten.

- Threat Intelligence: Threat Intelligence-Dienste können Unternehmen mit aktuellen Informationen über bekannte APTs, ihre Vorgehensweise und ihre Erkennung versorgen.

- Sicherheitsbewertungen und Penetrationstests: Regelmäßige Sicherheitsbewertungen und Penetrationstests können Schwachstellen aufdecken, die von APTs ausgenutzt werden könnten, bevor diese es tun.

- Incident Response Plan: Ein guter Incident Response Plan ist entscheidend für eine schnelle und effektive Reaktion auf Sicherheitsvorfälle und kann dazu beitragen, den Schaden eines APT-Angriffs zu begrenzen.

- Mitarbeiterschulung: Da bei APT-Angriffen häufig menschliches Versagen eine Rolle spielt, sollten die Mitarbeiter in bewährten Sicherheitsverfahren geschult werden, einschließlich der Erkennung von Phishing-Versuchen und der sicheren Nutzung von Netzwerkressourcen.

- Patches und Updates: Sicherheitspatches und Updates sollten umgehend eingespielt werden, um bekannte Schwachstellen zu beheben, die von APTs ausgenutzt werden könnten.

- Einsatz fortgeschrittener Sicherheitstools: Einige fortgeschrittene Sicherheitstools wie Endpoint Detection and Response (EDR), Intrusion Detection Systems (IDS) und Security Information and Event Management (SIEM) können helfen, APTs zu erkennen und abzuwehren.

Diese Strategien können Unternehmen dabei helfen, ihre Netzwerke vor APTs zu schützen, aber es ist wichtig zu beachten, dass keine Strategie 100%ige Sicherheit garantieren kann. Es ist wichtig, wachsam zu bleiben und die neuesten Trends und Entwicklungen im Bereich der Cybersicherheit zu verfolgen.

Nachfolgend finden Sie einige Beispiele für Advanced Persistent Threats (APTs).

- Stuxnet: Das vielleicht bekannteste Beispiel für einen APT war Stuxnet, ein Schadprogramm, das speziell entwickelt wurde, um iranische Atomanlagen anzugreifen. Es wird allgemein angenommen, dass dieser Angriff von den Vereinigten Staaten und Israel durchgeführt wurde.

- Operation Aurora: Diese Angriffsserie im Jahr 2009 richtete sich gegen mehrere große Technologie- und Rüstungsunternehmen, darunter Google und Juniper Networks. Es wird vermutet, dass diese Angriffe von China gesteuert wurden.

- APT28 (Fancy Bear) und APT29 (Cozy Bear): Diese beiden russischen Hackergruppen sind für ihre fortgeschrittenen und lang anhaltenden Angriffe bekannt. Sie werden hinter den Angriffen auf die Demokratische Partei der USA im Jahr 2016 vermutet.

- The Equation Group: Diese hochentwickelte Hackergruppe wird mit der US-amerikanischen National Security Agency (NSA) in Verbindung gebracht. Sie ist für ihre fortgeschrittenen Cyberangriffsfähigkeiten bekannt und wurde erstmals 2015 vom russischen IT-Sicherheitsunternehmen Kaspersky Lab identifiziert.

- Lazarus Group: Diese nordkoreanische Hackergruppe wird mit einer Reihe von APTs in Verbindung gebracht, darunter der berüchtigte Hackerangriff auf Sony Pictures im Jahr 2014 und der versuchte Bankraub in Bangladesch im Jahr 2016.

Diese Beispiele zeigen, wie APTs in der Lage sind, sowohl nationale Sicherheitsinteressen als auch Unternehmensnetzwerke auf höchster Ebene zu bedrohen. Sie unterstreichen die Notwendigkeit einer wirksamen Cybersicherheitsstrategie zum Schutz vor solchen Bedrohungen.

Die Identifizierung der spezifischen Akteure hinter Advanced Persistent Threats (APTs) kann eine Herausforderung darstellen, da die Angreifer oft erhebliche Anstrengungen unternehmen, um ihre Identität und ihren Standort zu verschleiern. Dennoch können viele APT-Angriffe anhand der verwendeten Technologie, der Angriffsziele und anderer Indikatoren bestimmten Gruppen oder sogar Staaten zugeordnet werden.

APT-Akteure sind häufig gut finanziert und hoch qualifiziert. In vielen Fällen handelt es sich um staatlich geförderte Hackergruppen oder Einheiten, die im Auftrag eines bestimmten Landes arbeiten. Sie führen diese Angriffe durch, um wirtschaftliche, politische oder militärische Vorteile zu erlangen, indem sie Informationen stehlen, Infrastrukturen untergraben oder Desinformationen verbreiten.

Es gibt auch Fälle, in denen APT-Angriffe von kriminellen Organisationen durchgeführt werden. Diese Gruppen können solche Angriffe aus verschiedenen Gründen durchführen, z. B. um finanzielle Gewinne zu erzielen, Wettbewerbsvorteile zu erlangen oder einfach nur, um Chaos zu stiften.

Es ist wichtig zu beachten, dass die Zuordnung von APT-Angriffen ein komplexer Prozess ist, der häufig eine Kombination aus technischer Analyse und nachrichtendienstlicher Arbeit erfordert. Darüber hinaus werden manchmal falsche Flaggen verwendet, wobei die Angreifer versuchen, ihre Angriffe so aussehen zu lassen, als würden sie von einer anderen Gruppe oder einem anderen Land ausgeführt, um Verwirrung zu stiften und ihre eigene Identität zu verschleiern.

Ein APT-Scanner im Kontext der Cybersicherheit ist ein Tool oder System, das zur Erkennung und Analyse von Advanced Persistent Threats (APTs) entwickelt wurde. Diese Scanner wurden entwickelt, um fortgeschrittene, hartnäckige und zielgerichtete Cyber-Bedrohungen zu identifizieren.

Ein APT-Scanner kann auf verschiedenen Ebenen eines Netzwerks arbeiten und verschiedene Arten von Daten analysieren, um Anzeichen für APT-Aktivitäten zu erkennen. Dies kann die Überwachung des Netzwerkverkehrs auf ungewöhnliche Muster oder Aktivitäten, die Überprüfung von Systemprotokollen auf Anzeichen für Einbruchsversuche oder das Scannen von Dateien auf mögliche Malware umfassen.

Einige APT-Scanner verwenden fortgeschrittene Technologien wie maschinelles Lernen und künstliche Intelligenz, um potenzielle Bedrohungen besser zu erkennen und sich an neue Taktiken und Techniken der Angreifer anzupassen.

Wichtig ist, dass APT-Scanner nur ein Teil einer umfassenden Sicherheitsstrategie sind. Sie können bei der Erkennung und Analyse von Bedrohungen helfen, aber nicht alle Arten von Cyber-Angriffen verhindern. Sie sollten daher immer in Kombination mit anderen Sicherheitsmaßnahmen wie Firewalls, Antivirenprogrammen, sicherer Softwareentwicklung und Sicherheitsschulungen für Mitarbeiter eingesetzt werden.

Ein Advanced Persistent Threat (APT) Scanner ist ein Tool, das Netzwerke nach Spuren von APT-Aktivitäten durchsucht. Solche Scanner verwenden eine Kombination verschiedener Techniken und Methoden, um potenzielle Bedrohungen zu erkennen und zu isolieren. So funktionieren sie in der Regel:

- Signaturbasierte Erkennung: Viele APT-Scanner verfügen über eine Datenbank mit bekannten Bedrohungssignaturen, anhand derer sie nach Übereinstimmungen im Netzwerkverkehr oder auf Hostsystemen suchen. Wird eine Übereinstimmung gefunden, wird ein Alarm ausgelöst.

- Anomalie-Erkennung: APT-Scanner können auch anomales Verhalten erkennen, das auf eine potenzielle Bedrohung hinweist. Dies kann zum Beispiel ungewöhnlich hoher Datenverkehr, verdächtige Anmeldeversuche oder unerwartete Änderungen an Systemdateien sein.

- Sandboxing: Einige APT-Scanner verwenden Sandboxing-Techniken, um potenziell schädliche Dateien oder Programme in einer isolierten Umgebung auszuführen und zu überwachen, was sie tun. Dies kann helfen, schädliche Aktivitäten zu identifizieren, die sonst möglicherweise unentdeckt geblieben wären.

- Threat Intelligence: Viele APT-Scanner integrieren auch Threat Intelligence-Dienste, die ständig aktualisierte Informationen über neue und aufkommende Bedrohungen liefern. Diese Informationen können genutzt werden, um die Erkennungsleistung des Scanners zu verbessern und schneller auf neue Bedrohungen zu reagieren.

- Forensische Analyse: Bei Verdacht auf eine APT-Infektion führen die Scanner eine detaillierte Untersuchung durch. Sie sammeln Daten und Logs zur weiteren Analyse, um das Ausmaß des Angriffs zu bestimmen und mögliche Einfallstore zu identifizieren.

- Reporting und Alarmierung: Nach der Identifizierung einer potenziellen Bedrohung liefern APT-Scanner detaillierte Berichte und Alarmmeldungen. Diese enthalten in der Regel Informationen über die Art der Bedrohung, ihre Auswirkungen und Empfehlungen zur Abhilfe.

Es ist wichtig zu beachten, dass kein APT-Scanner 100%ige Sicherheit garantieren kann, da APTs von Natur aus schwer zu entdecken sind. Sie sollten daher als Teil einer umfassenden Sicherheitsstrategie betrachtet werden, die auch andere Maßnahmen wie Mitarbeiterschulungen, strenge Zugangskontrollen und regelmäßige Sicherheitsüberprüfungen umfasst.

Unternehmen benötigen aus verschiedenen Gründen einen APT-Scanner:

- Erkennung von Bedrohungen: Ein APT-Scanner hilft bei der Erkennung von Advanced Persistent Threats (APTs), die herkömmliche Sicherheitsmaßnahmen umgehen können. APTs sind oft sehr gut darin, sich im Netzwerk zu verstecken und unentdeckt zu bleiben.

- Schutz sensibler Daten: APTs zielen häufig auf den Diebstahl sensibler Informationen ab. Ein APT-Scanner kann helfen, das Eindringen solcher Bedrohungen zu verhindern und so den Datenschutz zu gewährleisten.

- Ausfallzeiten verhindern: Ein erfolgreicher APT-Angriff kann zu erheblichen Betriebsunterbrechungen führen. Durch frühzeitige Erkennung und Reaktion auf solche Angriffe kann ein APT-Scanner dazu beitragen, Ausfallzeiten zu vermeiden.

- Einhaltung von Compliance-Vorschriften: In vielen Branchen gelten strenge Vorschriften für Datensicherheit und Datenschutz. Ein APT-Scanner kann dazu beitragen, Compliance-Anforderungen zu erfüllen, indem er hilft, Netzwerke sicher zu halten.

- Reputationsschutz: Datenpannen können den Ruf eines Unternehmens erheblich schädigen. Ein APT-Scanner kann helfen, solche Verstöße zu verhindern und so den guten Ruf des Unternehmens zu schützen.

- Kostenersparnis: Während der Einsatz eines APT-Scanners eine Investition erfordert, können die Kosten für die Wiederherstellung nach einem erfolgreichen APT-Angriff, einschließlich Ausfallzeiten, Datenverlust und Strafen für Compliance-Verstöße, erheblich höher sein. Daher kann der Einsatz eines APT-Scanners langfristig zu erheblichen Kosteneinsparungen führen.

Haben Sie weitere Fragen zum Einsatz eines APT-Scanners? Dann wenden Sie sich direkt an uns!

Darum SECUINFRA

- Schadensminimierung

Verhindern Sie große Schäden durch die frühzeitige Erkennung kompromittierter Systeme. Seit 2010 suchen und finden die Cyber-Defense-Experten der SECUINFRA täglich kompromittierte Systeme und helfen, den Schaden zu minimieren.

- Verlässlichkeit

Gehen Sie auf Nummer sicher und lassen Sie Ihre kritischsten Systeme regelmäßig von den Cyber-Defense-Experten der SECUINFRA nach Indicators of Compromise (IOC) scannen. Wir spüren kompromittierte Systeme in Ihrer Infrastruktur zuverlässig auf.

- Effizienz

APT-Scanner sind mit Abstand die zuverlässigste und effizienteste Technologie zur Erkennung kompromittierter IT-Systeme. Erhöhen Sie Ihre Cyber-Resilienz durch die Zuverlässigkeit von APT-Scannern und sparen Sie Kosten durch die Effizienz der Technologie.

Nehmen Sie hier Kontakt zu uns auf!

Kontaktformular Seitenende

Kontaktformular am Seitenende

„*“ zeigt erforderliche Felder an

Unser Portfolio

©2024 SECUINFRA GmbH. Alle Rechte vorbehalten.