SOAR Consulting

- Maximieren Sie Ihre Sicherheitsoperationen: Effizienz und Automatisierung mit SOAR

- Cyber-Bedrohungen einen Schritt voraus: Intelligente Lösungen für Ihre Cyber-Abwehr

- Transformieren Sie Ihre Cyber-Sicherheitsstrategie: Schnellere Reaktion und Resilienz mit SOAR

Consulting Tage

Wir sorgen für Durchblick – setzen Sie auf ein

SOAR von SECUINFRA

Mit unserer Expertise holen wir das Beste aus Ihrem SOAR heraus!

Die erfolgreiche Einführung eines SOAR-Systems (Security Orchestration, Automation and Response) erfordert mehr als nur die Installation des Produkts. Oft bieten die mitgelieferten Funktionen und Automatisierungen nicht den gewünschten Mehrwert. Unsere Cyber Defence Experten unterstützen Sie daher von der Planung über die Implementierung und Content-Erstellung bis hin zum Betrieb Ihres SOAR. So können sie bereits nach kurzer Zeit einen Mehrwert aus ihrem SOAR generieren und ihren Sicherheitsprozess stärken.

Sie entscheiden dabei individuell, welche Aktivitäten sie von unseren Experten in Anspruch nehmen möchten. Neben Beratungsleistungen für den Aufbau und die Weiterentwicklung ihres SOAR Systems bieten wir durch unseren Co-Managed SOAR Ansatz auch Unterstützung im Betrieb an.

Mit jahrelanger Erfahrung in den Bereichen Cyber Security und Incident Response holen wir das Beste aus Ihrem SOAR heraus.

Simon Hanke, Cyber Defense Consultant

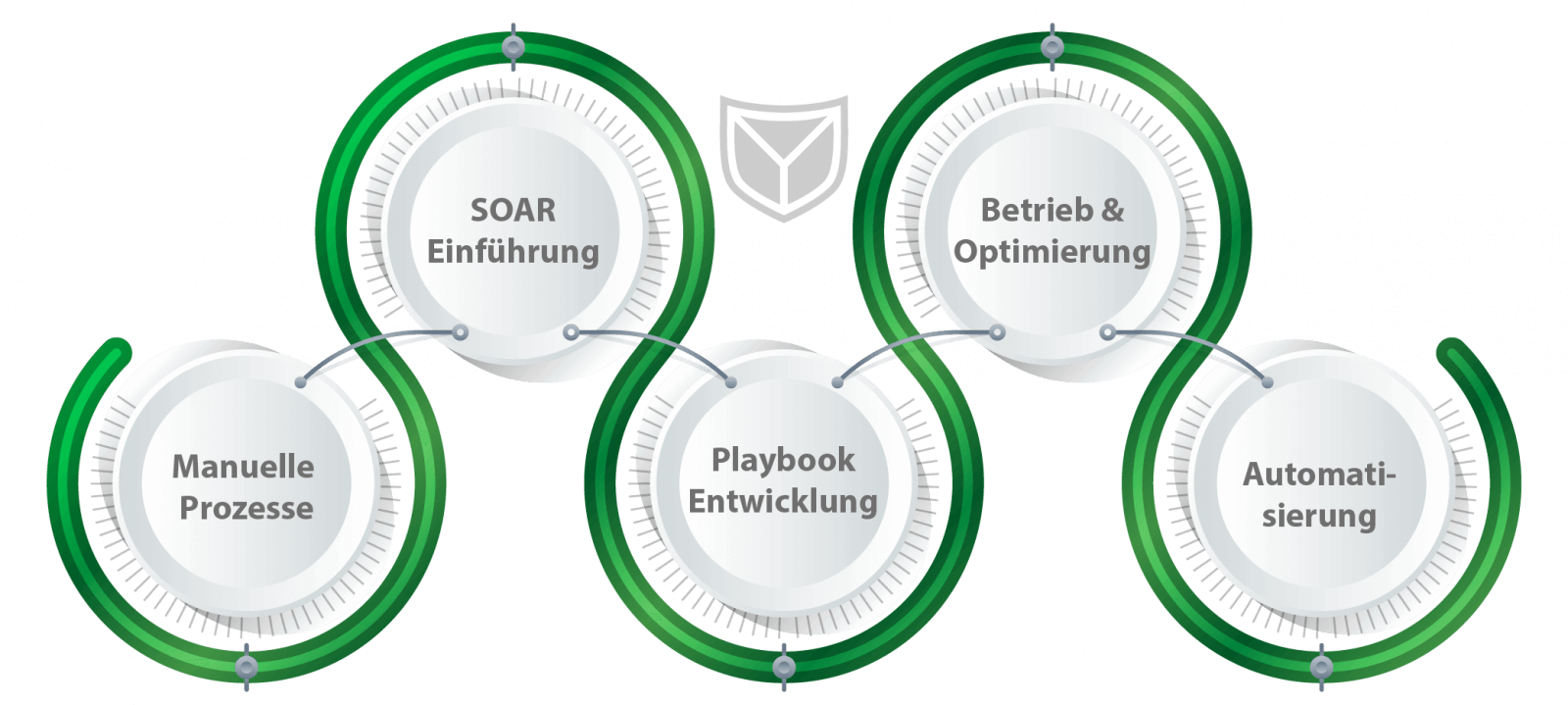

Umfassende SOAR-Einführung

SOAR ist mehr als ein Produkt – wir begleiten Sie von der Einführung bis zum Betrieb.

Vor der Anschaffung eines SOAR-Produktes sollten sie sich darüber im Klaren sein, welche Sicherheitsprozesse sie automatisieren wollen. Auf dieser Basis können sie ihre Anforderungen an das SOAR-System und die Anbindung weiterer Tools klar definieren.

SECUINFRA unterstützt Sie bei der Planung und Umsetzung.

Sie bringen Ihre Erwartungen und Ziele an Ihr SOAR mit und wir ergänzen diese mit unserer langjährigen Erfahrung in den Bereichen SIEM-Consulting und Incident Response.

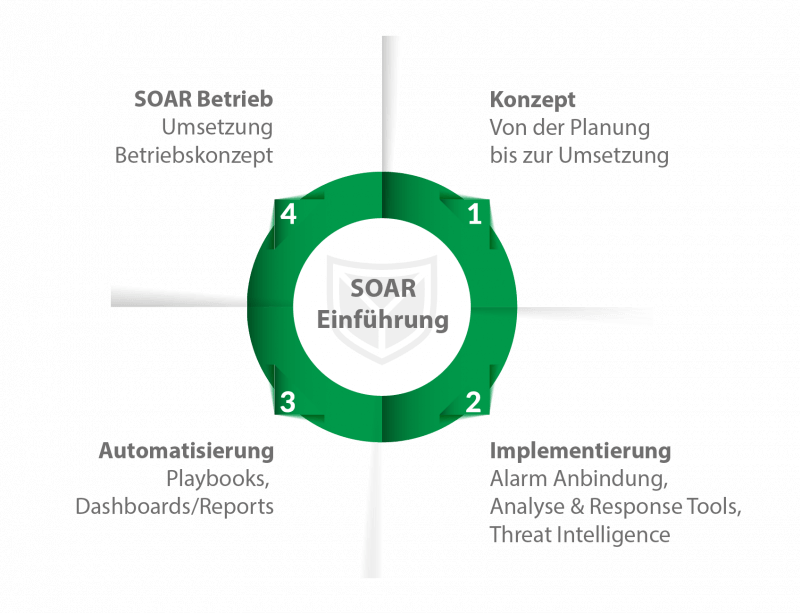

Die Implementierung eines SOAR-Systems gliedert sich in mehrere Schritte. Neben der initialen Installation des Systems gilt es, weitere Komponenten anzubinden. Ziel ist es, SOAR als zentrales Werkzeug in ihrem Sicherheitskonzept zu platzieren.

Alarm-Anbindung

Durch die Anbindung aller sicherheitsrelevanten Alarmmeldungen ihrer Organisation an das SOAR erhalten sie einen Überblick über alle Ereignisse. Daher müssen bei der Einführung eines SOAR alle Tools, die Alarmmeldungen generieren, identifiziert und angebunden werden. Dazu gehören XDR- und SIEM-Systeme ebenso wie Meldungen über Phishing-Mails oder mögliche Software-Schwachstellen.

Analyse-Werkzeuge

Zur Kontextualisierung und Analyse der Alarmmeldungen werden verschiedene Analysetools benötigt. Diese werten für sie verschiedene IoCs wie IP-Adressen und Domainnamen aus oder führen verdächtige Dateien in einer Sandbox aus. Gemeinsam mit Ihnen wählen wir die benötigten Tools aus und binden diese an Ihr SOAR System an.

Reaktionswerkzeuge

Um automatisch auf erkannte Bedrohungen reagieren zu können, ist es notwendig, verschiedene Tools mit Response-Möglichkeiten an Ihr SOAR anzubinden. Dazu gehören beispielsweise die Anbindung von Firewalls und Web Proxies zur Zugriffskontrolle oder EDR Tools zur Isolierung von Hostsystemen.

Bedrohungsaufklärung

Die Threat Intelligence Komponente rundet die Implementierung des SOAR Systems ab. Damit erhalten Unternehmen die Möglichkeit, externe Informationen über aktuelle Bedrohungen zu erhalten und ihre Infrastruktur automatisch auf deren Vorkommen zu untersuchen.

Einen großen Mehrwert bietet SOAR im Bereich der Automatisierung verschiedener Aufgaben. Dazu ist es notwendig, die bestehenden Analyse- und Incident Response-Prozesse innerhalb des SOAR-Systems abzubilden.

Ziel ist es, die bereits etablierten Prozesse zu integrieren und zu ergänzen.

Im Rahmen der SOAR Einführung unterstützen wir sie bei der Umsetzung und entwickeln individuelle Playbooks für ihr Umfeld. Darüber hinaus greifen unsere Cyber Defence Experten auf die SECUINFRA interne Playbook Bibliothek zurück und bieten ihnen weitere Optionen.

Neben der Prozessautomatisierung durch Playbooks ist es auch wichtig, die SOAR-Plattform mit Dashboards und Reports an die Bedürfnisse des Kunden anzupassen.

Wir unterstützen Sie bei der Umsetzung des definierten SOAR-Betriebskonzeptes. Auf Wunsch übernehmen wir auch einzelne Betriebsrollen für Sie. Abgerundet wird die SOAR-Einführung durch SECUINFRA durch ein umfangreiches Angebot zum Know-how-Transfer. Neben Produktschulungen vermitteln wir vor allem Know-how zur Nutzung Ihres SOAR für Ihre Aufgaben.

Modularer SOAR Betrieb

Sicherheitsautomatisierung und orchestrierte Reaktion (Security Orchestration, Automation and Response, SOAR) ist ein grundlegender Aspekt moderner Cyber-Sicherheit, der eine effiziente Reaktion auf Cyber-Bedrohungen ermöglicht. Der modulare SOAR-Betrieb erweitert dieses Konzept, indem er es in vier spezifische, aber miteinander verbundene Bereiche unterteilt: Analyse, Threat Hunting, Playbook-Entwicklung und Plattformbetrieb.

Insgesamt bietet der modulare SOAR-Betrieb einen umfassenden Ansatz zur Cyber-Sicherheit, der sowohl proaktive als auch reaktive Strategien und die notwendigen Technologien zur Bewältigung der immer komplexer werdenden Bedrohungen kombiniert.

Analyse bezieht sich auf die systematische Untersuchung von Cyber-Bedrohungen und Sicherheitsereignissen, um Trends, Muster und Schwachstellen zu identifizieren. Dies kann helfen, potenzielle Bedrohungen und Risiken zu bewerten und Prioritäten für die Reaktion zu setzen.

- Detaillierte Analyse und Bewertung relevanter Vorkommnisse.

- Rücksprache mit betroffenen Benutzern und Verantwortlichen zur klaren Bewertung relevanter Vorkommnisse.

- Klare Handlungsempfehlungen für das Incident Response-Team im Falle von Security Incidents.

Threat Hunting ist der Prozess der aktiven Suche nach Bedrohungen, die von automatisierten Sicherheitssystemen möglicherweise nicht erkannt werden. Es ist ein proaktiver Ansatz, der auf menschlicher Analyse und kreativem Denken basiert, um versteckte Bedrohungen aufzuspüren und zu neutralisieren.

- Analyse auf Grund von internen oder externen Vorkommnissen.

- Analyse, basierend auf neu bekannt gewordenen IOCs.

- Analyse, basierend auf erkannten Angriffen bei anderen Kunden.

Die Entwicklung von Playbooks beinhaltet die Erstellung von standardisierten Prozessen und Verfahren zur Bewältigung von Sicherheitsereignissen. Diese “Playbooks” sind unerlässlich, um sicherzustellen, dass das Team effektiv und einheitlich auf Bedrohungen reagiert, und bilden häufig die Grundlage für die Automatisierung im SOAR-Betrieb.

- Entwicklung und Optimierung von SOAR-Playbooks.

- Anbindung weiterer Integrationen und externer Systeme.

- Einrichtung von Dashboards und Reports.

Der Plattformbetrieb schließlich bezieht sich auf die eigentliche Verwaltung und Wartung der SOAR-Systeme und -Technologien. Dazu gehören Tätigkeiten wie Patch-Management, System-Updates und die Sicherstellung der allgemeinen Systemstabilität und -leistung.

- Sicherstellung des reibungslosen SOAR-Betriebs.

- Ständige Überwachung der Verfügbarkeit aller SOAR-Komponenten.

- Kontinuierliche Aktualisierung aller SOAR-Komponenten.

- Regelmäßige Überprüfung aller angebundenen Integrationen.

Die wichtigsten FAQ aus dem Bereich SOAR Consulting

Ein SOAR-System (Security Orchestration, Automation, and Response) kann für Ihr Unternehmen aus mehreren Gründen von entscheidender Bedeutung sein:

- Effizienzsteigerung: Durch die Automatisierung von Routineaufgaben im Bereich der Cybersicherheit kann sich Ihr Sicherheitsteam auf komplexere Bedrohungen konzentrieren.

- Schnellere Reaktionszeiten: Ermöglicht eine schnellere Erkennung und Behebung von Sicherheitsvorfällen, wodurch der potenzielle Schaden minimiert wird.

- Verbesserte Koordination: Orchestriert die Arbeit verschiedener Sicherheitstools und -teams, um eine koordinierte und effektive Reaktion auf Bedrohungen zu gewährleisten.

- Reduzierung der Komplexität: Hilft, die Komplexität des Sicherheitsmanagements durch Standardisierung und Automatisierung von Prozessen zu reduzieren.

- Compliance und Reporting: Unterstützt die Einhaltung von Vorschriften durch die automatisierte Erfassung und Analyse von Sicherheitsdaten und erleichtert das Reporting.

Ein SOAR unterstützt zudem Sicherheitsanalysten beim Threat- und Vulnerability-Management, beim Incident Response Prozess sowie bei der Automatisierung verschiedener sicherheitsrelevanter Prozesse.

Kurz gesagt: SOAR hilft Ihnen, Ihre Sicherheitsoperationen zu optimieren, Bedrohungen schneller zu neutralisieren und Ressourcen effizienter einzusetzen, was insgesamt die Sicherheitslage Ihres Unternehmens stärkt.

Wir haben Erfahrung mit vielen führenden SOAR-Anbietern.

Darüber hinaus unterhält SECUINFRA strategische Partnerschaften mit Swimlane und Palo Alto Networks, um das Beste aus SOAR herauszuholen.

Immer mehr Unternehmen möchten ihre Sicherheitsprozesse durch ein SOAR verbessern – gerade bei kleinen Budgets oder fehlenden internen IT-Sicherheitsexperten ist dies jedoch schwierig bis unmöglich. SECUINFRA bietet Ihnen die Möglichkeit, Ihr individuelles SOAR nach dem Baukastenprinzip zu realisieren. Dabei planen unsere Experten gemeinsam mit Ihnen die Umsetzung und Optimierung verschiedener Analyseszenarien und Automatisierungen.

Vor der Einführung eines SOAR Systems müssen verschiedene Voraussetzungen erfüllt sein. Dazu gehört zunächst die Möglichkeit, bestehende Security Tools wie XDR oder SIEM Systeme über APIs anzubinden. Des Weiteren müssen Zugriffe auf organisationsinterne Systeme wie Active Directory oder CMDB vorhanden sein. Weitere Quellen zur späteren Kontextualisierung wie Threat Intelligence Datenbanken oder Analysetools runden die notwendigen Anbindungen ab.

Des Weiteren müssen für die spätere Automatisierung der Alarmmeldungen deren Analyseprozesse definiert werden. Hierbei hilft auch ein konkreter Incident Response Prozess zur Planung weiterer Schritte. Trotz der umfangreichen Automatisierungsmöglichkeiten für verschiedene Alarmmeldungen müssen die Sicherheitsanalysten über das notwendige Know-how verfügen, um eine abschließende Bewertung der potentiellen Bedrohungen vornehmen zu können.

SECUINFRA unterstützt sie bei allen notwendigen Schritten durch unser flexibles SOAR Consulting.

SOAR-Systeme unterstützen zahlreiche Prozesse der IT-Sicherheit.

Im Vordergrund steht dabei die automatische (Vor-)Analyse verschiedener Alarme aus Security-Systemen wie XDR oder SIEM. Dabei kontextualisiert ein SOAR System die Alarminformationen mit Daten aus weiteren Quellen und leitet bei Bedarf automatisch Schutzmaßnahmen ein.

Darüber hinaus bietet ein SOAR System die Möglichkeit, in regelmäßigen Abständen Threat Hunting Aktivitäten durchzuführen und auszuwerten. Hierfür können Anbindungen an bestehende Systeme wie EDR oder NDR für Analysetätigkeiten genutzt werden. Eine weitere Anwendung von SOAR ist die Unterstützung des Vulnerability Managements. Durch die automatische Überprüfung der eingesetzten Produkte und die anschließende Bewertung der Verwundbarkeit wird deren Sicherheit erhöht.

Durch die Einführung eines SOAR-Systems wird ihr Incident Response Prozess in vielerlei Hinsicht gestärkt. Dazu zählt zunächst die vorausschauende Definition der notwendigen Handlungsschritte für individuelle Bedrohungsszenarien. Darüber hinaus wird ihr Incident Response Prozess durch alarmbasierte Playbooks reproduzierbar und damit die Qualität der Analysearbeit gestärkt. Darüber hinaus ermöglicht ein SOAR-System die kontinuierliche und automatisierte Dokumentation aller durchgeführten Aktivitäten und die Erstellung von Case- oder Summary-Reports.

SOAR Playbooks sind vielfältig

Wir zeigen Beispiele eines automatisierten Analyseprozesses mit SOAR.

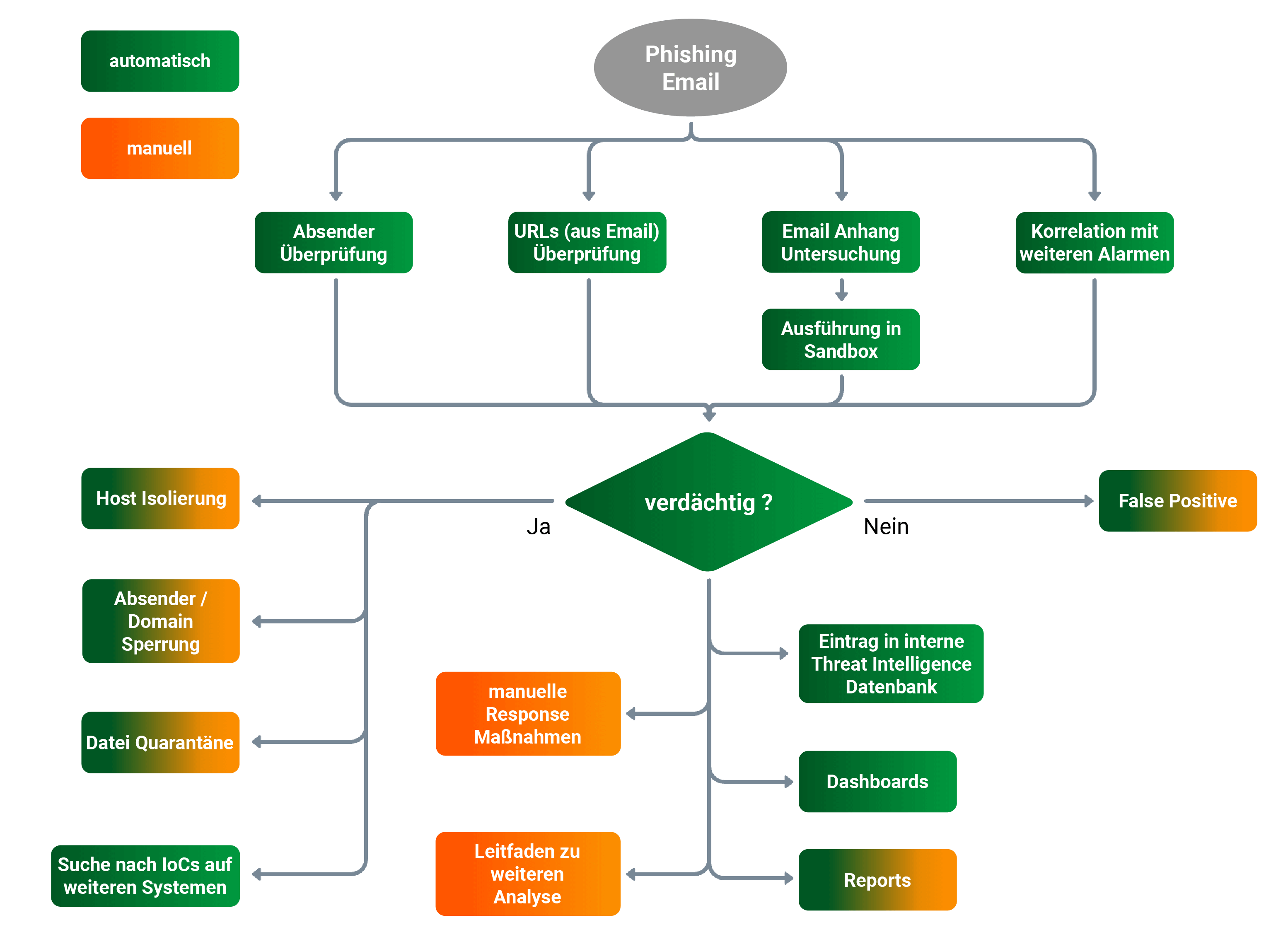

Bei der Analyse potenzieller Phishing-E-Mails unterstützt SOAR in zahlreichen Prozessen. So kann beispielsweise der gesamte Prozess der Informationsbeschaffung über Absender, eingebettete URLs oder E-Mail-Anhänge automatisiert werden. Auch können bereits vorhandene Alarme korreliert und aggregiert werden. Auf Basis der gewonnenen Informationen kann eine automatische Bewertung über eine tatsächliche Bedrohung oder einen Fehlalarm erfolgen. Im Falle einer tatsächlichen Bedrohung können verschiedene Reaktionen, wie z.B. die Isolierung eines Hosts oder die Sperrung von Email-Accounts, automatisch eingeleitet werden. Gleichzeitig kann eine automatische Dokumentation aller Ereignisse in Form von Dashboards oder Reports erfolgen.

Je nach Ausgestaltung des Playbooks kann ein Security Analyst in allen Schritten manuell eingreifen oder zusätzliche Maßnahmen ergreifen.

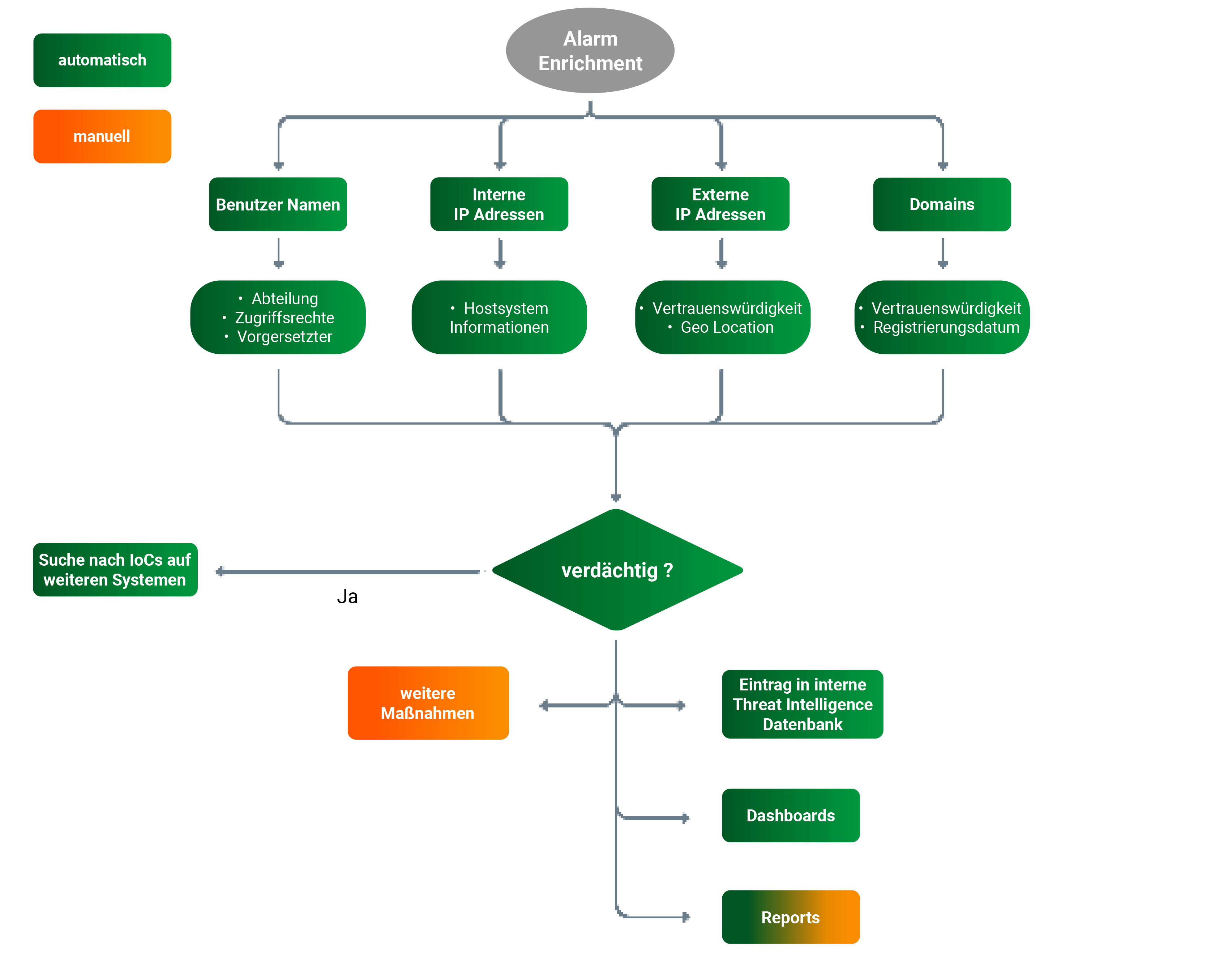

Nach einem initialen Alarm aus einem XDR- oder SIEM-System ist es die Aufgabe eines Security Analysten, diesen zu kontextualisieren und zu bewerten. Dabei unterstützt ein SOAR-System, indem es zahlreiche Informationen automatisch zur Verfügung stellt. Dazu gehören beispielsweise Informationen über das betroffene Benutzerkonto und die verwendeten Host-Systeme. Aber auch externe Informationen über IP-Adressen oder Domain-Namen werden automatisch erfasst. Darüber hinaus können Korrelationen zu weiteren Alarmen oder gefundenen IoCs hergestellt werden. Damit stehen dem Security Analysten bereits bei Alarmeingang alle relevanten Informationen zur Verfügung und ermöglichen eine schnelle Bewertung und Reaktion.

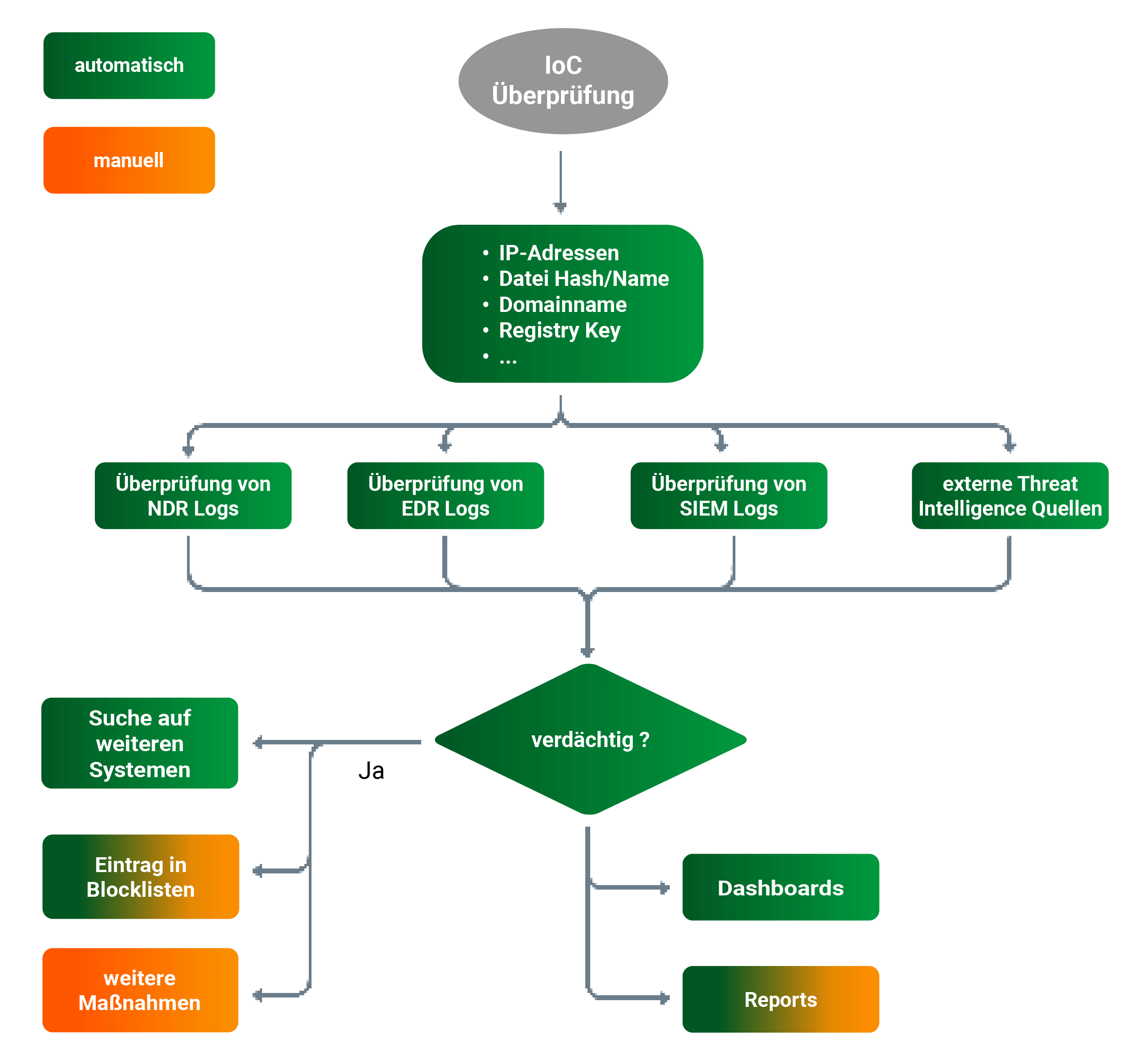

Auch im Bereich Threat Hunting bietet SOAR zahlreiche Unterstützungsmöglichkeiten. So kann automatisiert nach vermuteten Indicators of Compromise (z.B. IP-Adressen, Domainnamen, Datei-Hashes) in verschiedenen Log-Quellen von EDR-, NDR- oder SIEM-Systemen gesucht werden. Zusätzlich besteht die Möglichkeit, externe Threat Intelligence Informationen zu den jeweiligen IoCs einzuholen.

Bei einem positiven Fund werden verschiedene Schutzmaßnahmen eingeleitet und eine weitere Überprüfung aller betroffenen Systeme veranlasst. Neben den automatisierten Prozessen können Security Analysten über das SOAR System zusätzliche Aktivitäten manuell durchführen.

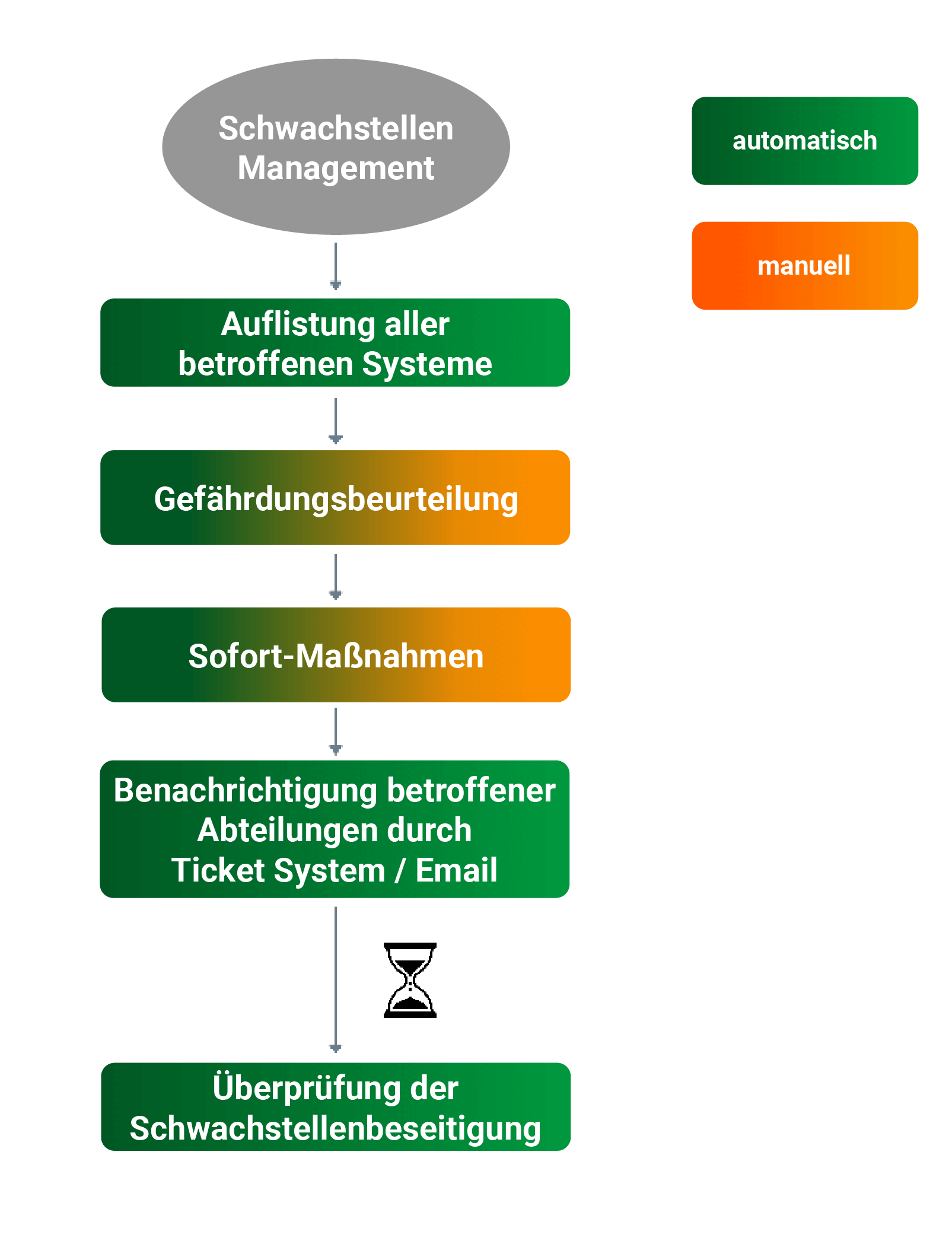

Neben der Reaktion auf Alarmmeldungen unterstützen SOAR-Systeme auch präventive Maßnahmen. Dazu können Meldungen von angebundenen Vulnerability Scannern analysiert und bewertet werden. In weiterer Folge können erste Maßnahmen zum Schutz der betroffenen Systeme automatisiert oder manuell durchgeführt werden. Auch eine Benachrichtigung der zuständigen Stellen über Ticketsysteme oder E-Mail-Kommunikation ist möglich.

Abschließend kann die Behebung der Schwachstellen durch einen erneuten Scan der Systeme verifiziert werden.

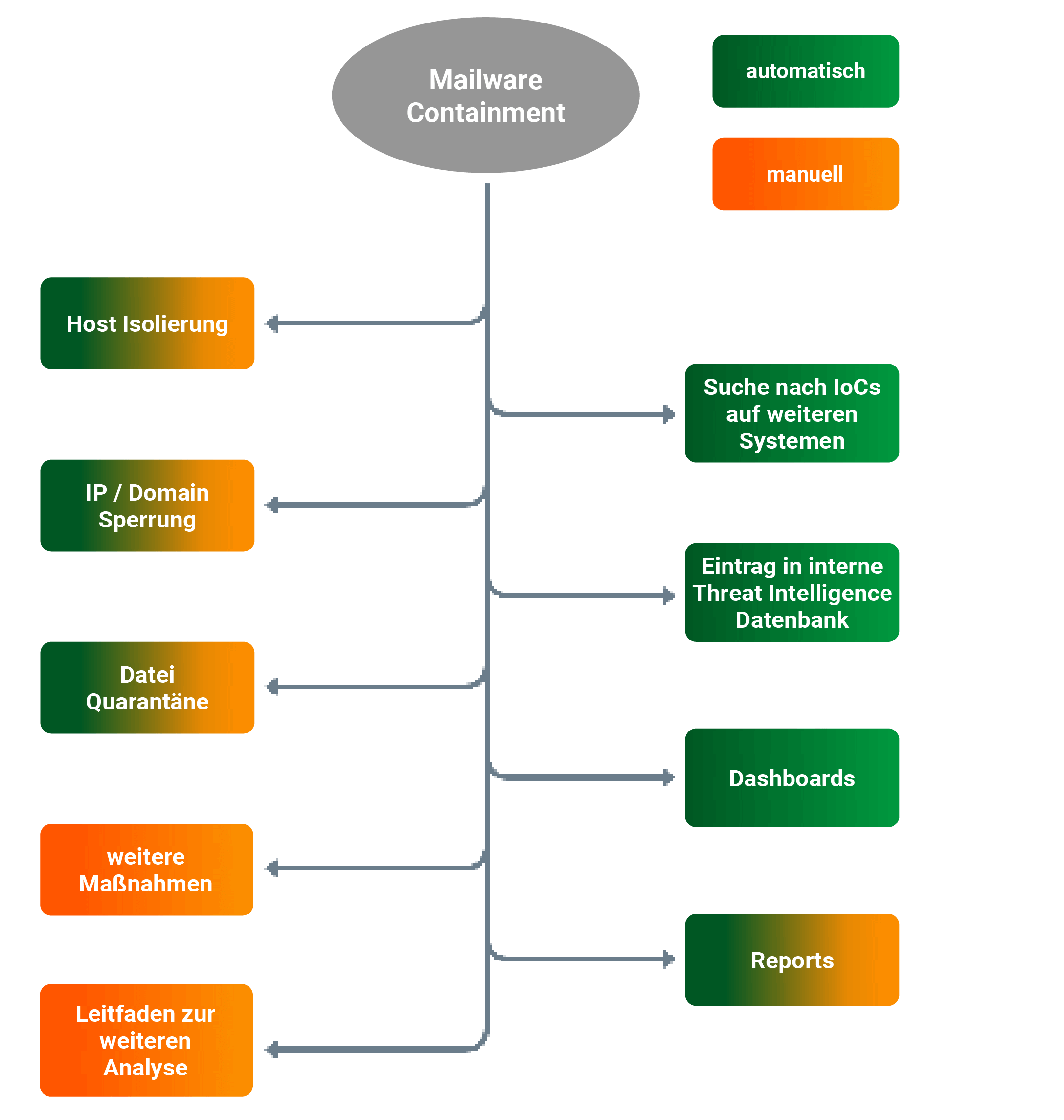

Die SOAR-Systeme unterstützen die Eindämmung der gefundenen Malware durch verschiedene automatische und manuelle Schutzmaßnahmen. Dazu gehören beispielsweise die automatische Isolierung von Hostsystemen oder die Sperrung von Domains oder IP-Adressen durch Firewalls. Zusätzlich können gezielte Maßnahmen auf den betroffenen Systemen durch gefundene EDR-Lösungen gesteuert werden. Weiterhin können alle gefundenen IoCs automatisiert verifiziert und auf ihr Vorhandensein auf weiteren Systemen innerhalb des Netzwerkes untersucht werden.

Darüber hinaus bietet SOAR einen Leitfaden für weitere Analysen und Schutzmaßnahmen und stellt alle relevanten Informationen über individuelle Dashboards und Reports zur Verfügung.

Darum SECUINFRA!

Die kontinuierliche Betreuung und Weiterentwicklung des SOARs durch Cyber Defence Experten von SECUINFRA ermöglicht es auf eine ständig veränderte Bedrohungslandschaft zu reagieren.

SECUINFRA kann auf eine jahrelange Erfahrung bei der Use Case Entwicklung und Analyse von Sicherheitsvorfällen zurückblicken. Das gewonnene Knowhow fließt in jedes neue Projekt mit ein.

Wir sind flexibel und passen unseren Co-Managed-SOAR-Service komplett auf ihre Bedürfnisse und Prozesse an.

Im Rahmen unserer Partnerschaften zu führenden Herstellern haben wir einen direkten Kommunikationsweg und können auf Veränderungen zielgerichtet reagieren.

Die SOAR-Implementierung hört nach der Initialen Einrichtung nicht auf. SECUINFRA betreut Sie langfristig im Betrieb und der Weiterentwicklung.

Weitere informative Blogbeiträge und Fachartikel!

Referenzen

- VERSCHWIEGENHEIT

SECUINFRA nennt weder Kunden noch Referenzen öffentlich! Der Wunsch unserer Kunden nach Diskretion hat immer Vorrang vor den Marketinginteressen von SECUINFRA. - ERFOLG DURCH EMPFEHLUNG

Seit 2010 konzentrieren wir uns auf SIEM-Beratung und haben in über 150 Kundenprojekten und 37.000 Beratungstagen mehr Erfahrung gesammelt als jedes andere Unternehmen in Europa. Nahezu alle Kunden sind durch Empfehlungen auf SECUINFRA aufmerksam geworden und haben uns ihrerseits weiterempfohlen. - REFERENZ AUF ANFRAGE

Bei berechtigtem Interesse stellen wir den Kontakt zu geeigneten Referenzkunden her.

Nehmen Sie hier Kontakt zu uns auf!

Kontaktformular Seitenende

Kontaktformular am Seitenende

„*“ zeigt erforderliche Felder an

Unser Portfolio

©2024 SECUINFRA GmbH. Alle Rechte vorbehalten.