SIEM

SIEM

Security Information and Event Management (SIEM)

SIEM (Security Information and Event Management) ist eine der zentralen Komponenten eines SOC (Security Operation Center). Es sammelt Ereignisprotokolldaten aus verschiedenen Quellen wie Betriebssystemen, Netzwerkkomponenten, Applikationen und IT-Sicherheitstools an einer zentralen Stelle und wertet diese anhand von vordefinierten Regeln (SIEM Use-Cases) automatisiert aus. Abhängig von den gesammelten Daten und den definierten Use Cases können mit Hilfe eines SIEM Cyber-Angriffe und Compliance-Verstöße nahezu in Echtzeit erkannt werden.

SIEM ist weit mehr als ein Produkt.

Nach unserem Verständnis ist SIEM weit mehr als ein Produkt.

Ein SIEM-Produkt unterstützt Cyber Defense Analysten bei der Erkennung von Cyber-Angriffen und Compliance-Verstößen. Ohne Cyber Defense Analysten ist ein SIEM nutzlos!

Umgekehrt ist es essentiell, sowohl die richtigen Daten in ein SIEM System einzuspeisen, als auch die richtigen Fragen an diese Daten zu stellen (SIEM Use Cases). Geschieht dies nicht, wird Ihr SIEM weder Cyber-Angriffe noch Compliance-Verstöße erkennen.

Unser Ziel ist es, dass Sie aus Ihrem SIEM einen Mehrwert generieren.

SECUINFRA verkauft Ihnen nicht einfach ein Produkt. Wir unterstützen Sie umfassend im Bereich SIEM:

- Erstberatung zum Thema SIEM und SOC

- Erstellung eines SIEM-Konzepts als Basis für alle weiteren Schritte

- Unterstützung bei der Produkt-Auswahl

- Implementierung des SIEM Produktes in Ihre Infrastruktur

- Auswahl und Anbindung der richtigen Datenquellen an das SIEM

- Konfiguration der Datenquellen, damit die richtigen Daten im SIEM landen

- Implementierung und Feintuning der an Ihre Bedürfnisse angepassten Regeln im SIEM

- Betriebsunterstützung sowie kontinuierliche Weiterentwicklung und Optimierung Ihres SIEM

Bereiche

SIEM Consulting

Vermeiden Sie Fehler und sparen Sie Zeit und Geld. Vertrauen Sie von Anfang an auf die führenden SIEM-Experten. Wir sind seit unserer Gründung im Jahr 2010 auf SIEM spezialisiert und verfügen über mehr als 30 fest angestellte SIEM-Experten.

SIEM-Konzept

Unser SIEM-Konzept bildet die Grundlage für eine schnelle Implementierung und einen reibungslosen Betrieb. Es hat sich bereits bei vielen Kunden bewährt und wurde über die Jahre kontinuierlich weiterentwickelt. Wir passen es individuell an Ihre Bedürfnisse an.

SIEM-Produkt

Wir kennen alle gängigen SIEM-Produkte mit ihren jeweiligen Vor- und Nachteilen. Da wir uns auf die Erbringung von Dienstleistungen spezialisiert haben, agieren wir bei der Frage nach dem besten SIEM-Produkt stets neutral und in Ihrem Interesse.

SIEM Integration

In der Integrationsphase integrieren wir nicht nur das SIEM Produkt in Ihre Infrastruktur, sondern auch die notwendigen Anwendungsfälle und Logquellen in Ihr SIEM Produkt und die notwendigen Prozesse in Ihr Unternehmen.

SIEM-Use-Case-Library

Sparen Sie Zeit und Geld bei der Erstellung von SIEM Use Cases und Log Policies. Greifen Sie auf unsere seit 2010 stetig wachsende und ab 2019 auf MITRE ATT@CK basierende Use Case Library mit Runbooks und Testfällen zu.

SIEM-Betriebsunterstützung

Unser Co-Managed SIEM-Ansatz unterstützt Sie genau dort, wo Sie Unterstützung benötigen – flexibel, hybrid und vor allem transparent! Die Daten und Use Cases gehören Ihnen und bleiben auch immer bei Ihnen.

Die wichtigsten FAQ aus dem Bereich SIEM

SIEM steht für Security Information and Event Management, zu Deutsch Sicherheitsinformations- und Ereignismanagement. Es handelt sich dabei um eine umfassende IT-Sicherheitslösung, die Unternehmen dabei unterstützt, ihre Netzwerke und Systeme vor Bedrohungen zu schützen.

SIEM-Systeme sammeln und analysieren Daten aus verschiedenen Quellen wie Firewalls, Intrusion-Detection-Systemen, Antivirus-Programmen und Protokolldateien, um potenzielle Sicherheitsvorfälle zu erkennen und darauf zu reagieren. Die gesammelten Informationen werden in Echtzeit analysiert und Korrelationen zwischen verschiedenen Ereignissen hergestellt, um mögliche Angriffe oder Sicherheitsverletzungen frühzeitig zu erkennen.

Ein SIEM-System ermöglicht es Unternehmen, eine zentrale Übersicht über ihre Sicherheitslage zu erhalten. Es identifiziert ungewöhnliches Verhalten, erkennt bekannte Angriffsmuster und warnt vor potenziellen Sicherheitsrisiken. Darüber hinaus ermöglicht es die forensische Untersuchung von Sicherheitsvorfällen, um Ursachen zu ermitteln, Auswirkungen zu bewerten und geeignete Gegenmaßnahmen zu ergreifen.

Das grundlegende Funktionsprinzip von SIEM besteht darin, Daten aus verschiedenen Quellen wie Log-Dateien, Netzwerkgeräten, Hosts und Anwendungen zu sammeln. Diese Daten werden von SIEM-Systemen in Echtzeit oder in regelmäßigen Abständen analysiert. Durch die Analyse der Daten können Muster, Anomalien und potenzielle Sicherheitsvorfälle identifiziert werden.

SIEM-Systeme verwenden verschiedene Techniken, um die Daten zu verarbeiten und Bedrohungen zu erkennen. Dazu gehören die Korrelation von Ereignissen, die Anwendung von Regeln und Algorithmen sowie die Nutzung von Threat Intelligence-Informationen. Durch die Kombination dieser Techniken können SIEM-Systeme verdächtige Aktivitäten identifizieren und Warnungen generieren, die auf potenzielle Sicherheitsvorfälle hinweisen.

Ein weiterer wichtiger Aspekt von SIEM ist die Fähigkeit, Ereignisse zu sammeln und zu kategorisieren, um einen umfassenden Überblick über die Sicherheitslage des Unternehmens zu erhalten. Dadurch können Sicherheitsteams Trends erkennen, potenzielle Schwachstellen identifizieren und proaktive Maßnahmen ergreifen, um Sicherheitslücken zu schließen.

SIEM (Security Information and Event Management) bietet viele Vorteile, wenn es um die Sicherheit von Unternehmensnetzwerken und -daten geht. Hier einige der wichtigsten Vorteile von SIEM:

- Echtzeit-Überwachung: SIEM ermöglicht die Echtzeit-Überwachung von Netzwerken, Systemen und Anwendungen. Es sammelt und analysiert kontinuierlich Sicherheitsereignisse und -daten, um potenzielle Bedrohungen frühzeitig zu erkennen. So können Sicherheitsvorfälle sofort erkannt und entsprechende Gegenmaßnahmen eingeleitet werden.

- Bedrohungserkennung: SIEM aggregiert und korreliert Sicherheitsereignisse aus verschiedenen Quellen und analysiert sie mit Hilfe von hochentwickelten Algorithmen. Dadurch können Muster und Anomalien identifiziert werden, die auf potenzielle Bedrohungen hinweisen. SIEM hilft bei der Erkennung von unberechtigten Zugriffen, Malware-Infektionen, Insider-Bedrohungen und anderen Sicherheitsrisiken.

- Incident Response: SIEM unterstützt eine effektive Incident Response, indem es eine zentrale Plattform für das Management von Sicherheitsvorfällen bereitstellt. Es ermöglicht eine schnelle Reaktion auf Sicherheitsvorfälle, indem es automatisierte Warnmeldungen, Eskalationsverfahren und Richtlinien durchsetzt. Dies verkürzt die Reaktionszeit und minimiert die Auswirkungen von Sicherheitsverletzungen.

- Compliance und Reporting: SIEM hilft Unternehmen, Compliance-Anforderungen zu erfüllen und Reporting-Prozesse zu vereinfachen. Durch die zentrale Erfassung und Analyse von Sicherheitsdaten kann SIEM Prüfprotokolle erstellen, Sicherheitsrichtlinien überwachen und Berichte generieren, die für interne und externe Audits benötigt werden.

- Sicherheitsanalyse und -optimierung: SIEM bietet einen umfassenden Einblick in die Sicherheitslage des Unternehmens. Es ermöglicht die Analyse von Sicherheitsdaten, die Identifizierung von Schwachstellen und die Verbesserung der Sicherheitsinfrastruktur. Durch die kontinuierliche Überwachung und Analyse können Unternehmen ihre Sicherheitsstrategien optimieren und proaktiv auf neue Bedrohungen reagieren.

Zusammenfassend bietet SIEM eine effektive Möglichkeit, die Sicherheit von Unternehmensnetzwerken und -daten zu erhöhen. Es verbessert die Erkennung von Bedrohungen, verkürzt die Reaktionszeiten, fördert die Compliance und ermöglicht eine kontinuierliche Sicherheitsanalyse und -optimierung. Durch den Einsatz von SIEM können Unternehmen ihre Sicherheitsmaßnahmen auf ein höheres Niveau heben und besser auf die ständig wachsende Bedrohungslandschaft reagieren.

Ein SIEM-System (Security Information and Event Management) ist ein leistungsstarkes Werkzeug, das im Bereich der IT-Sicherheit eingesetzt wird, um die Sicherheitslage eines Unternehmens zu überwachen, Bedrohungen zu erkennen und darauf zu reagieren. Es kombiniert die Funktionen von Security Information Management (SIM) und Security Event Management (SEM) und bietet eine zentrale Plattform zur Aggregation, Korrelation und Analyse von Sicherheitsereignissen und -informationen aus verschiedenen Quellen.

Die Hauptfunktionen eines SIEM-Systems sind

- Ereignisüberwachung und -korrelation: Das SIEM-System sammelt und analysiert Informationen aus verschiedenen Quellen wie Sicherheitsprotokollen, Netzwerkgeräten, Betriebssystemen und Anwendungen. Es identifiziert und korreliert Ereignisse, um Angriffe oder verdächtige Aktivitäten zu erkennen. Durch die Kombination verschiedener Datenquellen kann es ein umfassendes Bild der Sicherheitslage liefern.

- Warnung und Benachrichtigung: Das SIEM-System generiert Warnungen und Benachrichtigungen, wenn potenziell schädliche Aktivitäten erkannt werden. Dadurch können Sicherheitsteams schnell auf Vorfälle reagieren und geeignete Maßnahmen ergreifen, um Angriffe abzuwehren oder Schwachstellen zu beheben.

- Protokollierung und Speicherung von Sicherheitsdaten: Ein SIEM-System sammelt und speichert Protokolle und Sicherheitsdaten über einen bestimmten Zeitraum. Dies ermöglicht eine umfassende Überprüfung vergangener Ereignisse und erleichtert die forensische Analyse im Falle von Bedrohungen oder Sicherheitsverletzungen.

- Compliance Management: SIEM-Systeme unterstützen Unternehmen bei der Einhaltung von Compliance-Richtlinien und -Vorschriften. Sie bieten Berichtsfunktionen, die den Nachweis der Einhaltung von Vorschriften wie GDPR, PCI-DSS oder HIPAA erleichtern. Das System kann Audit-Logs und Berichte generieren, die bei der Überprüfung und Verifizierung der Sicherheitsmaßnahmen des Unternehmens hilfreich sind.

- Incident Response und Forensik: Im Falle eines Sicherheitsvorfalls ermöglicht ein SIEM-System den Sicherheitsteams eine schnelle Reaktion. Es erleichtert die Untersuchung von Sicherheitsverletzungen, indem es eine umfassende Datenhistorie und Analysewerkzeuge bereitstellt, um den Ursprung des Angriffs zu ermitteln und geeignete Maßnahmen zur Wiederherstellung der Sicherheit zu ergreifen.

Insgesamt spielt ein SIEM-System eine entscheidende Rolle bei der Überwachung und Verbesserung der Sicherheitslage eines Unternehmens, indem es die Möglichkeit bietet, Bedrohungen frühzeitig zu erkennen, darauf zu reagieren und die Sicherheitsmaßnahmen kontinuierlich zu optimieren.

Auf dem Markt gibt es eine Vielzahl von SIEM-Lösungen (Security Information and Event Management), die Unternehmen dabei unterstützen, ihre IT-Infrastruktur zu überwachen, Sicherheitsvorfälle zu erkennen und darauf zu reagieren. Hier einige der bekanntesten SIEM-Lösungen, die derzeit auf dem Markt sind:

- IBM QRadar: Eine umfassende SIEM-Plattform, die umfassende Datenanalyse, Korrelation von Sicherheitsereignissen und ein benutzerfreundliches Dashboard bietet. IBM QRadar unterstützt auch den Austausch von Bedrohungsinformationen und bietet Integrationen mit verschiedenen Sicherheitstools.

- Splunk Enterprise Security: Splunk ist eine führende Plattform für maschinelles Lernen und Datenanalyse. Splunk Enterprise Security bietet umfassende SIEM-Funktionen wie Echtzeit-Überwachung, Ereigniskorrelation und forensische Untersuchungen.

- LogRhythm: LogRhythm ist eine ganzheitliche SIEM-Lösung, die fortgeschrittene Analyse, Verhaltensanalyse und Threat Intelligence kombiniert. Die Plattform bietet auch Funktionen wie die Automatisierung von Sicherheitsprozessen und Compliance-Reporting.

- McAfee Enterprise Security Manager: Diese SIEM-Lösung von McAfee bietet Echtzeitüberwachung, Ereigniskorrelation und Threat Intelligence. Sie ermöglicht die schnelle Erkennung von Sicherheitsvorfällen und unterstützt bei der Reaktion und Beseitigung von Bedrohungen.

- Elastic SIEM: Elastic SIEM ist eine Open-Source-basierte SIEM-Lösung, die auf der Elastic Stack-Plattform aufbaut. Sie bietet eine skalierbare und flexible Überwachung von Sicherheitsereignissen, umfassende Analysen und Dashboards zur Visualisierung von Sicherheitsdaten.

- Microsoft: Eine der Stärken der SIEM-Lösung von Microsoft ist die Integration mit anderen Microsoft-Produkten wie Azure Sentinel, Azure Active Directory und Office 365. Dies ermöglicht einen nahtlosen Datentransfer und eine effektive Zusammenarbeit zwischen verschiedenen Sicherheitslösungen, um eine umfassende und proaktive Sicherheitsstrategie zu gewährleisten.

- ArcSight: Ein zentrales Merkmal der ArcSight SIEM-Lösung ist die fortschrittliche Korrelationsfunktion. Sie ermöglicht die Verknüpfung von Sicherheitsereignissen aus verschiedenen Quellen, um ein umfassendes Bild der Sicherheitslage zu erhalten. Durch die Analyse von Protokolldaten, Netzwerkverkehr und anderen relevanten Informationen kann die Lösung Angriffsmuster erkennen, verdächtige Aktivitäten aufdecken und Bedrohungen proaktiv abwehren.

Diese Liste erhebt keinen Anspruch auf Vollständigkeit, da sich der Markt ständig weiterentwickelt und neue SIEM-Tools & -Lösungen auf den Markt kommen können. Unternehmen sollten ihre spezifischen Anforderungen und Budgets berücksichtigen, um die für sie am besten geeignete SIEM-Lösung auszuwählen. Unsere Produkterfahrung mit allen gängigen Anbietern erleichtert Ihnen die Auswahl. Wir beraten Sie umfassend!

Die Auswahl des richtigen SIEM-Systems (Security Information and Event Management) ist ein wichtiger Schritt, um die Sicherheitslage in einer Organisation effektiv zu überwachen und zu verbessern. Hier sind einige Schritte, die bei der Auswahl des richtigen SIEM-Systems hilfreich sein können:

- Anforderungsanalyse: Beginnen Sie mit einer gründlichen Analyse der Anforderungen Ihrer Organisation. Überlegen Sie sich, welche Art von Sicherheitsinformationen und Ereignissen Sie überwachen möchten, welche Compliance-Anforderungen Sie erfüllen müssen und welche spezifischen Funktionen Sie benötigen, wie z.B. Log-Sammlung, Ereigniskorrelation, Bedrohungserkennung etc.

- Skalierbarkeit und Flexibilität: Berücksichtigen Sie die Größe Ihrer Organisation und zukünftiges Wachstum. Stellen Sie sicher, dass das SIEM-System skalierbar ist und mit Ihren Anforderungen wachsen kann. Es sollte auch flexibel genug sein, um sich an neue Bedrohungen und Technologien anzupassen.

- Integration: Prüfen Sie, wie gut sich das SIEM-System in Ihre bestehenden Sicherheitslösungen integrieren lässt. Es sollte nahtlos mit anderen Tools wie Firewalls, Intrusion Detection Systemen (IDS), Antivirenprogrammen usw. zusammenarbeiten, um ein umfassendes Sicherheitsbild zu liefern.

- Benutzerfreundlichkeit: Testen Sie die Benutzeroberfläche des SIEM-Systems, um sicherzustellen, dass sie intuitiv und benutzerfreundlich ist. Mitarbeiterinnen und Mitarbeiter sollten in der Lage sein, Ereignisse einfach zu überwachen, Berichte zu erstellen und Bedrohungen effektiv zu untersuchen, ohne umfangreiche Schulungen absolvieren zu müssen.

- Leistung und Geschwindigkeit: Prüfen Sie, wie effizient das SIEM-System Daten sammelt, analysiert und Ereignisse meldet. Es sollte in der Lage sein, große Protokollmengen in Echtzeit zu verarbeiten, um Bedrohungen schnell zu erkennen und darauf zu reagieren.

- Support und Wartung: Prüfen Sie die Support- und Wartungsleistungen des SIEM-Anbieters. Stellen Sie sicher, dass Sie bei Problemen oder Fragen auf einen zuverlässigen Support zugreifen können und dass regelmäßige Updates und Patches für das System verfügbar sind.

- Kosten: Berücksichtigen Sie die Kosten für die Implementierung und den laufenden Betrieb des SIEM-Systems. Vergleichen Sie verschiedene Angebote und stellen Sie sicher, dass das gewählte System ein gutes Preis-Leistungs-Verhältnis bietet und in Ihr Budget passt.

Durch eine gründliche Analyse der Anforderungen, eine Bewertung der Funktionen und eine Abwägung der Kosten können Sie das SIEM-System finden, das den Sicherheitsbedürfnissen Ihrer Organisation am besten entspricht. Es ist wichtig, Zeit und Ressourcen in die Auswahl des richtigen SIEM-Systems zu investieren, da es einen wesentlichen Beitrag zur Verbesserung Ihrer Cyber-Sicherheit leisten kann.

Die Implementierung eines SIEM-Systems (Security Information and Event Management) erfordert eine sorgfältige Planung und ein strukturiertes Vorgehen. Hier sind die grundlegenden Schritte zur Implementierung eines SIEM-Systems:

- Anforderungsanalyse: Identifiziere die spezifischen Anforderungen deines Unternehmens. Berücksichtige Faktoren wie Größe, Art der Infrastruktur, Compliance-Anforderungen und Bedrohungslandschaft.

- Auswahl eines geeigneten SIEM-Tools: Recherchiere verschiedene SIEM-Tools auf dem Markt und wähle dasjenige aus, das deinen Anforderungen am besten entspricht. Berücksichtige dabei Funktionen wie Ereigniserfassung, Korrelationsanalyse, Alarmierung, Reporting und Skalierbarkeit.

- Architekturdesign: Entwickle eine SIEM-Architektur, die die Integration mit bestehenden Systemen und die effektive Erfassung von Sicherheitsereignissen ermöglicht. Definieren Sie die Netzwerksegmentierung, Datenquellen, Protokollformate und die Verbindung zum zentralen SIEM-Server.

- Bereitstellung der Infrastruktur: Einrichtung der erforderlichen Hardware, Software und Netzwerkinfrastruktur. Stelle sicher, dass alle erforderlichen Protokolle auf den relevanten Geräten aktiviert sind, um Sicherheitsereignisse zu erfassen.

- Datenaggregation: Konfigurieren Sie das SIEM-System so, dass es Daten aus verschiedenen Quellen wie Netzwerkgeräten, Servern, Firewalls, Intrusion Detection Systemen (IDS) und Antiviren-Lösungen erfasst. Implementiere Protokollkollektoren oder Agenten, um die Daten an das SIEM-System zu senden.

- Definition von Regeln und Korrelationsregeln: Erstelle Regeln und Korrelationsregeln, um verdächtige Aktivitäten zu identifizieren und Alarme auszulösen. Passe diese Regeln kontinuierlich an, um eine hohe Genauigkeit bei der Erkennung von Bedrohungen zu gewährleisten.

- Alarmierung und Reaktion: Konfiguriere Alarme, um bei sicherheitsrelevanten Vorfällen sofort benachrichtigt zu werden. Lege klare Eskalationsverfahren fest und definiere den Aktionsplan für die Reaktion auf Vorfälle.

- Überwachung und Berichterstattung: Überwache das SIEM-System kontinuierlich, um sicherzustellen, dass alle relevanten Ereignisse erfasst werden. Erstelle regelmäßige Berichte über Sicherheitsvorfälle, Trends und Schwachstellen, um ein besseres Verständnis der Sicherheitslage zu erhalten.

- Schulung und Wartung: Die Schulung der Mitarbeiter, die mit dem SIEM-System arbeiten und darauf reagieren, ist von entscheidender Bedeutung. Stellen Sie sicher, dass das System regelmäßig gewartet wird, einschließlich Updates, Patches und Leistungsüberprüfungen.

- Kontinuierliche Verbesserung: Die Implementierung von SIEM ist ein kontinuierlicher Prozess. Analysieren Sie regelmäßig die Wirksamkeit des Systems, passen Sie die Regeln an und optimieren Sie die Konfiguration, um die Sicherheit weiter zu verbessern.

Die Implementierung eines SIEM-Systems erfordert Zeit, Ressourcen und Fachwissen. Es ist wichtig, einen ganzheitlichen Ansatz zu verfolgen und die spezifischen Anforderungen des Unternehmens zu berücksichtigen, um ein effektives Sicherheitsüberwachungssystem zu schaffen.

SIEM steht für Security Information and Event Management und bezeichnet eine Technologie, die Unternehmen dabei unterstützt, ihre Sicherheitslage zu überwachen, Bedrohungen zu erkennen und darauf zu reagieren. Viele Unternehmen setzen SIEM-Lösungen ein, um ihre IT-Infrastruktur zu schützen und Cyber-Angriffe zu verhindern. Hier einige Beispiele von Unternehmen, die SIEM-Technologie (auch als Service, Managed SIEM) einsetzen:

- Große Finanzinstitute: Banken, Versicherungen und andere Finanzinstitute sind stark auf Sicherheit angewiesen, um ihre sensiblen Kundendaten und Finanztransaktionen zu schützen. SIEM-Systeme helfen ihnen, potenzielle Sicherheitsvorfälle zu erkennen und darauf zu reagieren, um finanzielle Verluste zu minimieren.

- Regierungsbehörden: Regierungsorganisationen auf nationaler und lokaler Ebene haben Zugriff auf hochsensible Informationen und müssen diese vor Cyber-Angriffen schützen. SIEM-Technologie unterstützt sie dabei, potenzielle Bedrohungen zu überwachen und Angriffe frühzeitig zu erkennen.

- E-Commerce-Unternehmen: Unternehmen im E-Commerce-Sektor verarbeiten große Mengen an Transaktionen und persönlichen Kundendaten. SIEM-Lösungen helfen ihnen, ihre Systeme und Daten zu schützen, um Betrug, Datenlecks oder andere Sicherheitsvorfälle zu verhindern.

- Gesundheitswesen: Krankenhäuser, medizinische Einrichtungen und Gesundheitsorganisationen verarbeiten hochsensible Patientendaten und müssen strenge Datenschutzbestimmungen einhalten. SIEM hilft ihnen, Anomalien im Datenverkehr zu erkennen, die auf mögliche Datenschutzverletzungen hinweisen könnten.

- Technologie-Unternehmen: IT- und Technologieunternehmen sind häufig Ziel von Cyber-Angriffen, da sie über wertvolles geistiges Eigentum und Kundeninformationen verfügen. SIEM-Systeme bieten ihnen eine verbesserte Sicherheitsüberwachung und ermöglichen eine effektive Reaktion auf Sicherheitsvorfälle.

Es ist wichtig anzumerken, dass SIEM nicht auf diese spezifischen Branchen beschränkt ist und von Unternehmen in verschiedenen Sektoren eingesetzt werden kann. Die Entscheidung für den Einsatz von SIEM hängt von den individuellen Sicherheitsanforderungen und Risikoprofilen des jeweiligen Unternehmens ab.

Die Implementierung eines SIEM-Systems (Security Information and Event Management) kann aufgrund verschiedener Herausforderungen ein komplexer Prozess sein. Hier sind einige der häufigsten Herausforderungen, die bei der Implementierung eines SIEM-Systems auftreten können:

- Datenintegration: SIEM-Systeme sammeln Informationen aus verschiedenen Quellen wie Logs, Netzwerkgeräten und Sicherheitslösungen. Die Herausforderung besteht darin, diese Daten in das SIEM-System zu integrieren und sicherzustellen, dass sie richtig formatiert und strukturiert sind, um aussagekräftige Informationen zu liefern.

- Anpassung an die Unternehmensumgebung: Jedes Unternehmen hat eine einzigartige IT-Infrastruktur und spezifische Sicherheitsanforderungen. Ein SIEM-System oder SIEM-Tool muss an diese individuellen Anforderungen angepasst werden, um effektiv zu sein. Dies erfordert eine gründliche Analyse der Umgebung, um sicherzustellen, dass das SIEM-System die richtigen Protokolle unterstützt und die erforderlichen Alarme und Benachrichtigungen generiert.

- Komplexe Konfiguration: SIEM-Systeme bieten eine Vielzahl von Konfigurationsoptionen zur Anpassung von Alarmen, Regeln und Berichten. Die korrekte Konfiguration erfordert Fachwissen über Sicherheitsereignisse und Bedrohungslandschaften, um False Positives zu minimieren und wichtige Vorfälle nicht zu übersehen.

- Datenqualität und -integrität: Die Genauigkeit und Vollständigkeit der Daten, die in das SIEM-System eingespeist werden, ist entscheidend für die Wirksamkeit des Systems. Es muss sichergestellt werden, dass die Datenquellen vertrauenswürdig sind und die Daten nicht verloren gehen oder manipuliert werden.

- Skalierbarkeit und Performance: SIEM-Systeme müssen in der Lage sein, große Datenmengen zu verarbeiten und zu analysieren. Die Skalierbarkeit des Systems, sowohl in Bezug auf die Speicher- und Verarbeitungskapazität als auch auf die Leistung, ist entscheidend, um mit dem wachsenden Datenverkehr und der steigenden Anzahl von Sicherheitsereignissen Schritt halten zu können.

- Fachkräftemangel: SIEM-Systeme erfordern spezifische Fachkenntnisse, um effektiv implementiert und verwaltet werden zu können. Die Suche nach qualifizierten Sicherheitsexperten kann eine Herausforderung darstellen, da der Markt für solche Fachkräfte oft knapp ist.

Die erfolgreiche Implementierung eines SIEM-Systems erfordert eine sorgfältige Planung, technische Kompetenz und die Berücksichtigung der individuellen Anforderungen eines Unternehmens. Werden diese Herausforderungen jedoch gemeistert, kann ein SIEM-System zu einer wertvollen Ergänzung bei der Überwachung und Verbesserung der Sicherheitslage eines Unternehmens werden.

SIEM, kurz für Security Information and Event Management, ist eine bewährte Methode zur Überwachung und Analyse von sicherheitsrelevanten Ereignissen in IT-Systemen. Es bietet Unternehmen die Möglichkeit, potenzielle Bedrohungen zu erkennen und darauf zu reagieren. Es gibt jedoch auch alternative Ansätze und Technologien, die Unternehmen in Betracht ziehen können, um ihre Sicherheitsstrategien zu erweitern. Hier einige Alternativen zu SIEM:

- User and Entity Behavior Analytics (UEBA): UEBA-Plattformen analysieren das Verhalten von Benutzern und Entitäten wie Geräten oder Anwendungen, um Anomalien und verdächtige Aktivitäten zu identifizieren. Durch die Überwachung von Verhaltensmustern und die Erkennung von Abweichungen können sie potenzielle Bedrohungen frühzeitig erkennen.

- Security Orchestration, Automation and Response (SOAR): SOAR-Plattformen automatisieren Sicherheitsprozesse und ermöglichen eine schnelle Reaktion auf Vorfälle. Sie integrieren Sicherheitslösungen und -werkzeuge, um die Effizienz von Sicherheitsteams zu verbessern und Reaktionszeiten zu verkürzen.

- Threat Intelligence Platforms (TIP): TIPs sammeln und analysieren Informationen über aktuelle Bedrohungen und Sicherheitsrisiken aus verschiedenen Quellen. Sie bieten Einblicke in die Bedrohungslandschaft und unterstützen Unternehmen bei der Identifizierung und Priorisierung potenzieller Gefahren.

- Endpoint Detection and Response (EDR): EDR-Lösungen konzentrieren sich auf die Überwachung und den Schutz von Endgeräten wie Laptops, Desktops und Servern. Sie erfassen und analysieren Aktivitäten auf den Endgeräten, um verdächtige Aktivitäten und Malware zu erkennen.

- Netzwerk-Traffic-Analyse (NTA): NTA-Tools überwachen den Netzwerkverkehr und analysieren Datenpakete auf ungewöhnliche Aktivitäten. Sie helfen bei der Erkennung von Bedrohungen, die von herkömmlichen Sicherheitslösungen übersehen werden können.

Diese Alternativen zu SIEM bieten Unternehmen zusätzliche Möglichkeiten, ihre Sicherheitsstrategien zu erweitern und potenzielle Bedrohungen zu bekämpfen. Je nach den spezifischen Anforderungen und Ressourcen eines Unternehmens kann es sinnvoll sein, eine oder mehrere dieser Technologien in Betracht zu ziehen, um die Effektivität der Sicherheitsmaßnahmen zu erhöhen.

Die Cloud spielt bei einer SIEM-Lösung eine entscheidende Rolle, da sie Skalierbarkeit, Effizienz, Kosteneinsparungen und eine bessere Zusammenarbeit ermöglicht. Unternehmen können von einer Cloud-basierten SIEM-Lösung profitieren, um ihre Sicherheitsinfrastruktur zu stärken und Bedrohungen effektiv zu bekämpfen. Hier einige der wichtigsten Aspekte:

- Skalierbarkeit: Eine Cloud-basierte SIEM-Lösung ermöglicht es Unternehmen, ihre Ressourcen je nach Bedarf anzupassen. Die Cloud bietet elastische Ressourcen, so dass die Kapazität des SIEM-Systems je nach Bedarf flexibel skaliert werden kann. Dies ist besonders nützlich, um plötzliche Lastspitzen oder Datenzuwächse ohne Engpässe oder Leistungseinbußen zu bewältigen.

- Datenaggregation: SIEM-Lösungen müssen große Mengen an Sicherheitsdaten aus verschiedenen Quellen sammeln und analysieren. Die Cloud ermöglicht es, diese Daten schnell und effizient zu sammeln, da sie über ein ausgedehntes Netzwerk von Rechenzentren verfügt. Dies gewährleistet eine effiziente Aggregation und Analyse von Sicherheitsereignissen aus verschiedenen Quellen, unabhängig von deren Standort.

- Kostenoptimierung: Cloud-basierte SIEM-Lösungen bieten in der Regel ein Pay-as-you-go-Modell, bei dem Unternehmen nur für die tatsächlich genutzten Ressourcen bezahlen. Dadurch entfallen hohe Investitionskosten für Hardware und Infrastruktur. Unternehmen können ihre SIEM-Lösung nach Bedarf skalieren und Ressourcen effizient nutzen, was zu einer optimierten Kostenstruktur führt.

- Automatisierung und Aktualisierung: Durch den Einsatz einer Cloud-basierten SIEM-Lösung profitieren Unternehmen von automatischen Updates und Patches. Cloud-Anbieter sind für die Aktualisierung der Infrastruktur und der Anwendungen verantwortlich, was den Verwaltungsaufwand für Unternehmen reduziert. Darüber hinaus ermöglicht die Cloud die Integration von Algorithmen für maschinelles Lernen und künstliche Intelligenz, um Sicherheitsaufgaben zu automatisieren und Bedrohungen in Echtzeit zu erkennen.

- Zugänglichkeit und Zusammenarbeit: Eine Cloud-basierte SIEM-Lösung ermöglicht den Zugriff auf Sicherheitsinformationen und -ereignisse von verschiedenen Standorten aus. Dadurch können Sicherheitsteams standortübergreifend zusammenarbeiten und Bedrohungen in Echtzeit analysieren und darauf reagieren. Die Cloud bietet auch die Möglichkeit, Sicherheitsinformationen sicher mit externen Partnern und Dienstleistern auszutauschen.

Wir machen Ihr SIEM erfolgreich!

SIEM-Lösungen gewährleisten eine umfassende Überwachung von IT-Systemen, Netzwerken und Anwendungen, um Bedrohungen zu erkennen und darauf zu reagieren. Dabei werden Sicherheitsereignisse gesammelt, korreliert und analysiert, um Bedrohungen frühzeitig zu erkennen und entsprechende Gegenmaßnahmen einzuleiten.

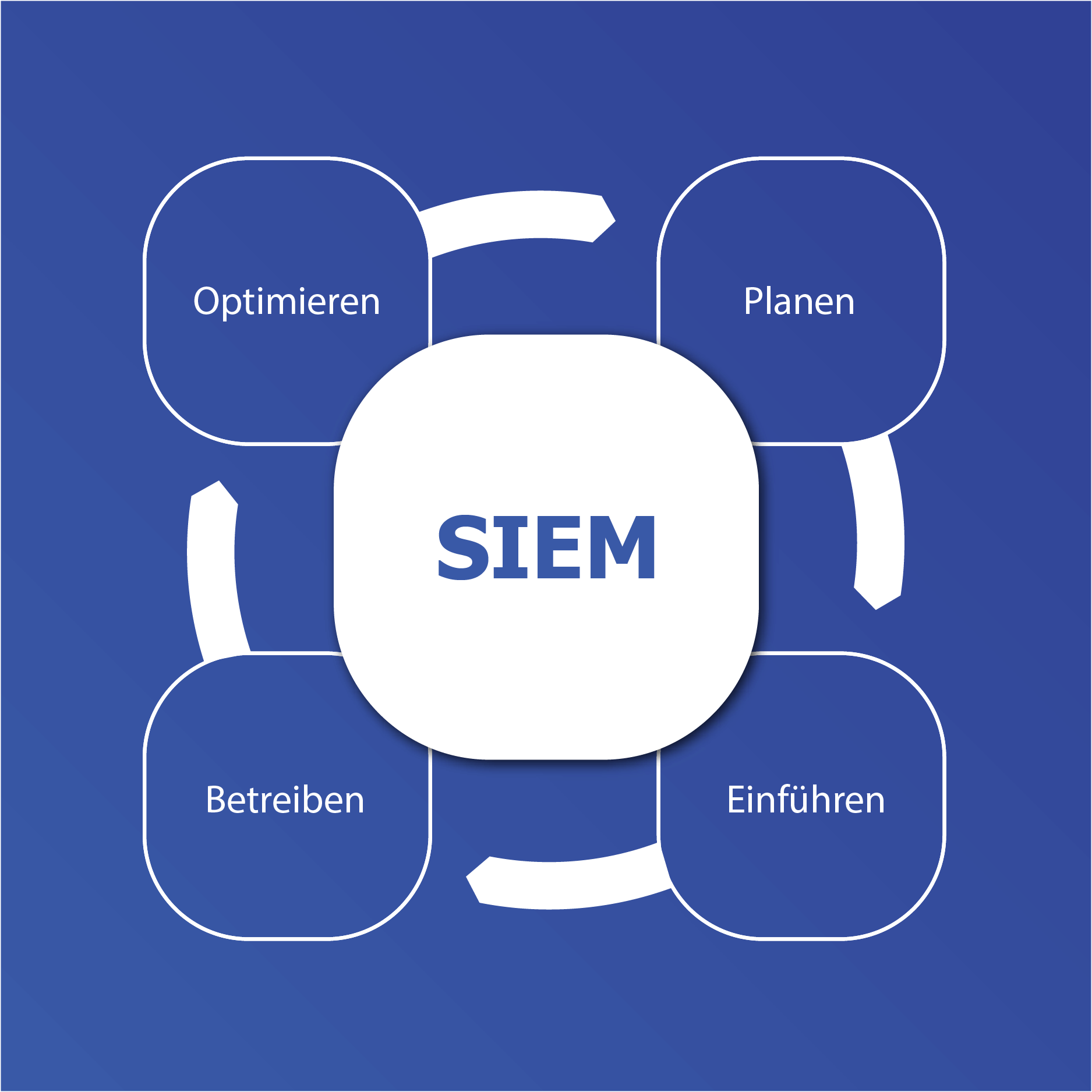

Planung, Implementierung, Betrieb und Optimierung einer SIEM-Lösung erfordern ein tiefes Verständnis der technischen und organisatorischen Anforderungen sowie der Geschäftsprozesse des Unternehmens. Sorgfältige Planung, professionelle Implementierung und kontinuierliche Verbesserung von SIEM sind unerlässlich, um eine effektive und effiziente IT-Sicherheitsstrategie in Unternehmen zu gewährleisten.

Die Planung einer SIEM-Lösung erfordert eine sorgfältige Analyse der Geschäfts- und Sicherheitsanforderungen des Unternehmens sowie eine detaillierte Kenntnis der technischen Anforderungen und Einschränkungen. Eine solide Planung bildet die Grundlage für eine erfolgreiche Implementierung und optimale Leistung der SIEM-Lösung.

Die wichtigsten Aspekte, die bei der Planung einer SIEM-Lösung berücksichtigt werden sollten, sind folgende:

- Geschäfts- und Compliance-Anforderungen

- Anforderungen an die Datensammlung

- Anforderungen an die Datenspeicherung

- Integration von Datenquellen

- Definition von Alarmen und Benachrichtigungen

- Planung von Schulungen des verantwortlichen IT Security Teams

Die Implementierung eines SIEM erfordert eine sorgfältige Planung und Vorbereitung, um sicherzustellen, dass die Lösung effektiv und effizient funktioniert. Unter anderem muss sichergestellt werden, dass die notwendige Infrastruktur zur Unterstützung der SIEM-Lösung vorhanden ist, einschließlich ausreichender Serverkapazität, Netzwerkbandbreite und Speicherplatz. Darüber hinaus müssen alle erforderlichen Datenquellen korrekt konfiguriert und die Daten korrekt erfasst werden. Klare und aussagekräftige Alarme und Benachrichtigungen müssen konfiguriert werden, um sicherzustellen, dass Bedrohungen schnell erkannt und darauf reagiert werden kann.

Eine besondere Bedeutung beim Aufbau eines SIEM kommt den sogenannten Use Cases zu. Sie definieren verschiedene Angriffserkennungslogiken. Implementiert in eine SIEM-Lösung helfen sie, tatsächliche Angriffe auf die überwachte IT-Infrastruktur zu erkennen. Die Entwicklung wirtschaftlicher und effektiver Use Cases ist eine komplexe Aufgabe, die fundiertes Expertenwissen erfordert.

Für den erfolgreichen Betrieb einer SIEM-Lösung ist unter anderem ein kontinuierliches Monitoring unerlässlich. Die Überwachung trägt dazu bei, Probleme frühzeitig zu erkennen und zu beheben. Regelmäßige Audits der SIEM-Lösung stellen zudem sicher, dass diese den aktuellen Sicherheitsanforderungen des Unternehmens entspricht und effizient arbeitet. Audits können auch dazu beitragen, Schwachstellen zu identifizieren und zu beheben.

Darüber hinaus sind regelmäßige Software-Updates, die Überwachung von Systemprotokollen und regelmäßige Backups unerlässlich. Die SIEM-Lösung sollte zudem laufend an neue Bedrohungen angepasst werden (SIEM Use Case Development).

Die kontinuierliche Optimierung der SIEM-Lösung stellt unter anderem sicher, dass sie den aktuellen Sicherheitsanforderungen entspricht und dass Alarme und Benachrichtigungen korrekt konfiguriert sind, um Fehlalarme zu vermeiden. Die Optimierung der Datenquellen kann dazu beitragen, die Genauigkeit der SIEM-Lösung zu verbessern.

Eine erfolgreiche Optimierung erfordert auch eine enge Zusammenarbeit mit anderen Abteilungen sowie eine regelmäßige Schulung und Sensibilisierung der Mitarbeiter.

Darum SECUINFRA

- Nachhaltigkeit

Wir kennen alle gängigen SIEM-Produkte und werden Ihnen nur die SIEM-Produkte empfehlen, mit welchen wir, während unserer mehr als 28.000 SIEM Consultingtage seit 2010, die besten Erfahrungen gemacht haben.

- Vollumfänglich

Bei uns erhalten Sie nicht nur ein SIEM-Produkt. Wir begleiten Sie durch den gesamten SIEM-Life-Cycle, vom initialen SIEM-Konzept bis zur langfristigen Unterstützung beim Betrieb Ihres SIEM durch unseren Co-Managed-SIEM-Ansatz.

- Erfahrung

SECUINFRA hat sich seit 2010 auf SIEM fokussiert. In mehr als 150 erfolgreich umgesetzten SIEM-Projekten konnten unsere 30+ fest angestellten SIEM Experten zahlreichen Kunden helfen und umfangreiche Erfahrungen sammeln.

- Use-Cases Library

Nutzen Sie unsere weltweit einmaligen SIEM-Use-Cases Bibliothek. Jeder Use-Case beinhaltet neben den SIEM-Regeln auch klare Anleitungen zur Datenerzeugung, Run Books zur Behandlung der Alarme und Testroutinen.

- Lieferfähigkeit

Mit einem Team von über 30 fest angestellten SIEM Experten verfügen wir über das schlagkräftigste SIEM-Experten-Team in Deutschland und können auch große SIEM Projekte schnell, effizient und professionell umsetzen.

Weitere informative Blogbeiträge und Fachartikel!

Nehmen Sie hier Kontakt zu uns auf!

Kontaktformular Seitenende

Kontaktformular am Seitenende

„*“ zeigt erforderliche Felder an

Unser Portfolio

©2024 SECUINFRA GmbH. Alle Rechte vorbehalten.