Inhalt

Das berüchtigte Emotet Spam-Botnet, genauer gesagt der Epoch4 (E4) Cluster, ist nach etwa drei Monaten der Inaktivität wieder aufgetaucht. In diesem Newsbeitrag informieren wir über die aktuelle Spam-Kampagne und die Bedrohung, die sie für Unternehmen auf der ganzen Welt darstellt.

Emotet, das ursprünglich für den Angriff auf Online-Banking-Informationen im Jahr 2014 konzipiert wurde, entwickelte sich im Laufe der Zeit zu einer umfassenden Plattform für Bedrohungsakteure. Sie ermöglicht den Diebstahl von Informationen, die Durchführung von Malspam-Kampagnen und die Auslieferung weiterer Malware und ermöglicht so groß angelegte Angriffe. Die Infrastruktur hinter Emotet ändert sich häufig, wie nach dem von Europol koordinierten Takedown-Versuch im Jahr 2021 zu sehen ist, der zu einer 10-monatigen Unterbrechung der Emotet-Aktivitäten führte. Nach dieser Unterbrechung kehrten die Bedrohungsakteure, die die Botnets übernommen hatten, zurück und sorgten für den zweiten bedeutenden Höhepunkt der Emotet-Aktivität.

Aktuelle Malspam-Kampagne

Die neue Emotet E4-Kampagne begann gegen 12 Uhr (UTC) am 7. März 2023 (beobachtet von der Cryptolaemus Group, die sich auf die Verfolgung von Emotet-Aktivitäten spezialisiert hat) und zeichnet sich durch einen besonderen Modus Operandi in den beobachteten Malspam-E-Mails aus.

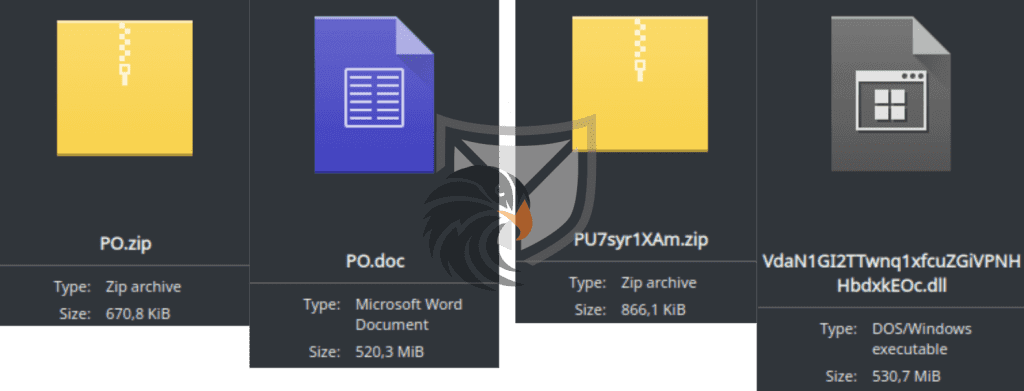

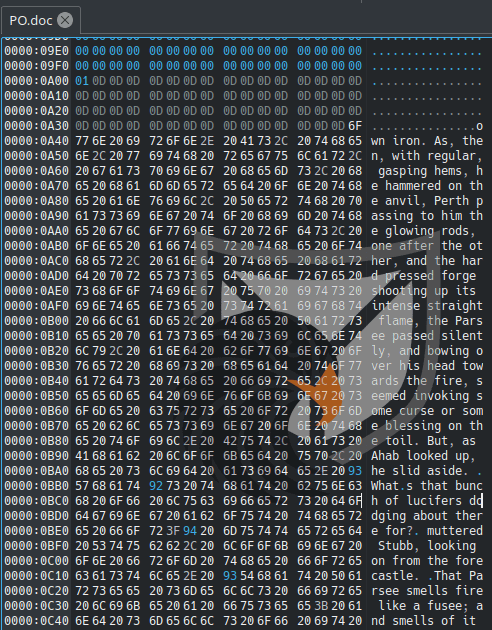

Die Bedrohungsakteure, die hinter Emotet stehen, haben eine Technik übernommen, die derzeit von vielen anderen Crimeware-Akteuren eingesetzt wird: das Aufblasen bösartiger Dateien mit Null-Bytes, um zu vermeiden, dass sie von Anti-Virus- oder EDR-Lösungen gescannt werden, die große Dateien aufgrund der Leistungseinbußen im Allgemeinen meiden. Um die Größe der Datei vor dem Benutzer zu verbergen, werden bösartige Dokumentköder als Archivdateien (z. B. zip) geliefert. Nach dem Entpacken wiegen die analysierten Emotet-Samples über 500 MB, wie in Abbildung 1 zu sehen ist.

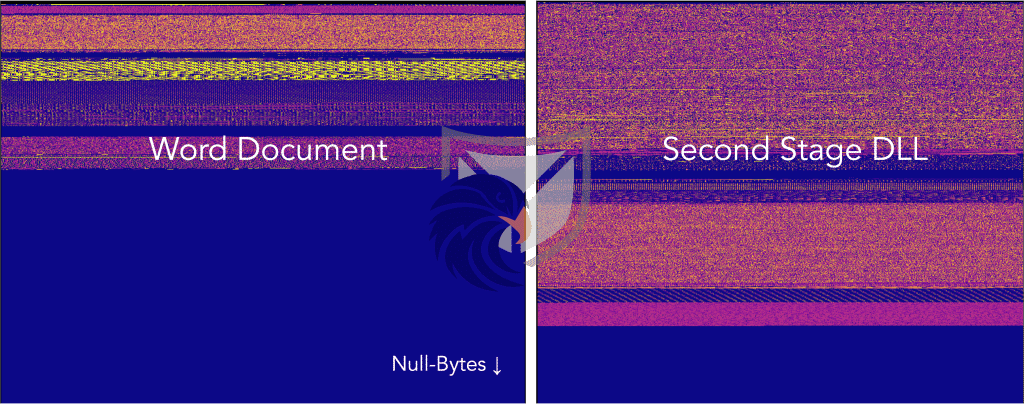

Zur besseren Veranschaulichung der künstlichen Aufblähung der Proben haben wir in Abbildung 2 eine grafische Darstellung der Dateien erstellt, wobei dunkelblau Null-Bytes (im Wesentlichen leerer Speicherplatz, der sehr gut komprimiert wird) anzeigt.

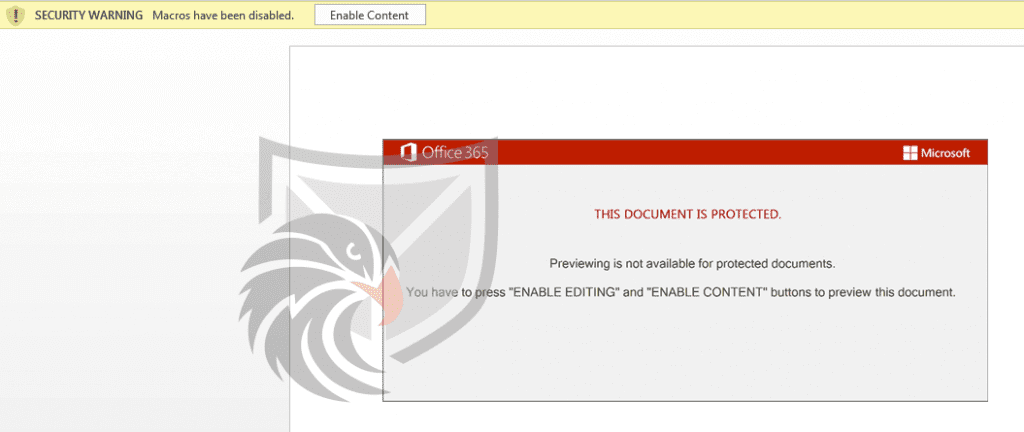

Die bösartigen Word-Dokumente, die derzeit über Emotet-Spam verschickt werden, werden von der Cryptolaemus-Gruppe als “Red Dawn”-Vorlage (Abbildung 3) bezeichnet. Der Köder versucht, den Benutzer davon zu überzeugen, dass das Dokument verschlüsselt/geschützt ist und dass man den im Dokument enthaltenen Makrocode durch Anklicken der Schaltfläche in der oberen linken Ecke aktivieren muss, um es zu sehen. Unmittelbar nach dem Klick auf die Schaltfläche “Inhalte aktivieren” wird die AutoOpen()-Routine des Makro-Codes aktiviert und die nächste Stufe der Malware wird heruntergeladen und im Hintergrund ausgeführt.

Um das Dokument seriöser erscheinen zu lassen, als es tatsächlich ist, enthält es einen Textblock, der auf dem Screenshot unseres Hex-Editors in Abbildung 4 zu sehen ist. Bei dem Text handelt es sich um einen Abschnitt aus “Moby Dick” von Herman Melville, der auch den Titel unseres Blogbeitrags inspiriert hat, den Sie gerade lesen.

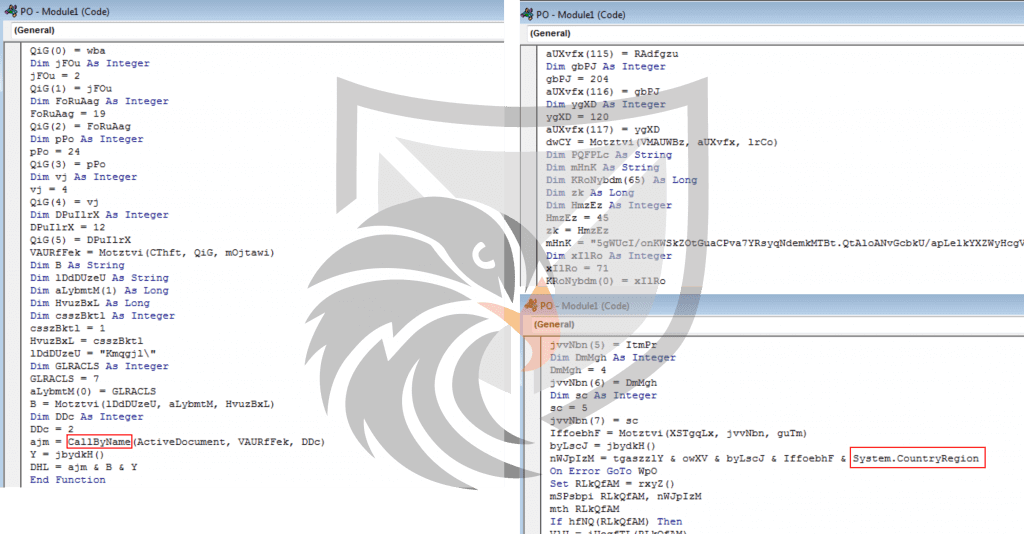

Der in Emotet Maldocs (Abbildung 5) verwendete Makrocode ist stark verschleiert und ändert sich von Probe zu Probe, was die Erkennung dieser Proben erheblich erschwert. Diese Technik ist allgemein als “Hashbusting” bekannt und kann nur bei einer Handvoll anderer hochentwickelter Crimeware-Varianten beobachtet werden.

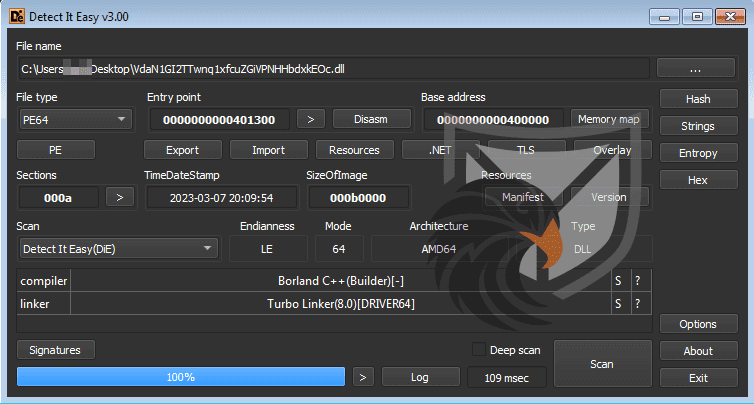

Die erwähnte Nutzlast der zweiten Stufe in Abbildung 6 zeigt einige Metadaten der DLL. Auch diese Nutzlast ist stark verschleiert und besteht aus mehreren Modulen. Der Zeitstempel zeigt, dass auch hier die Hashbusting-Technik zum Einsatz kommt. Zum Zeitpunkt der Erstellung dieses Blogposts wurde die Payload erst kürzlich kompiliert.

Ausblick

Es bleibt abzuwarten, ob Emotet wieder zu alter Stärke zurückfindet, aber wir gehen davon aus, dass sich auch der E5-Botnet-Cluster dem Spam-Fest anschließen wird. Es ist sehr wahrscheinlich, dass sich die Techniken schnell ändern werden. In Anbetracht der Tatsache, dass Microsoft vor einiger Zeit Makros weltweit deaktiviert hat, wäre die Verwendung anderer Vorlagen, verschlüsselter Archive und Dokumente oder sogar von OneNote Notebooks eine Option. Dennoch sollten wir den Angreifern nicht zu viele Anregungen geben.

In jedem Fall wird es für Unternehmen weiterhin höchste Priorität haben, den E-Mail-Verkehr genau zu überwachen, moderne Sicherheitssoftware wie EDRs einzusetzen und die Angriffsfläche zu verringern, indem Office-Makros oder native ausführbare Dateien blockiert werden.

Indicators of Compromise

b2bb80310dca2ee1127f4723ca27cf6a59f0243760e139f6f108cdb692b795f7 PO.doc

53477cf7d42a766819d25df062b62aa39d89beba993262b2bd9251d55fdc59dc PO.zip

b3fd2051fc1b96c495d355db0d334436e1c6d4438cd0beab23a5b1cbca869fd2 PU7syr1XAm.zip

efcf59f4423df8fdacbfa8c3d23b6a3e4722bab65c31ea8a7f32daadddfa7adc VdaN1GI2TTwnq1xfcuZGiVPNHHbdxkEOc.dll

Benötigen Sie Hilfe bei der Abwehr dieser aktuellen Bedrohung? Wir unterstützen Sie gerne mit unseren Managed und Co-Managed Detection und Response Services. Kontaktieren Sie unsere Experten online oder per Telefon: +49 30 5557021 11