Inhalt

In einer aktuellen TLP:CLEAR-Veröffentlichung warnen die Agentur der Europäischen Union für Cybersicherheit (ENISA) und das CERT-EU vor bösartigen Aktivitäten gegen EU-Regierungen und Unternehmen, die chinesischen APT-Gruppen (Advanced Persistent Threats) zugeschrieben werden. Im Gegensatz zu anderen staatlich unterstützten Bedrohungsgruppen, z. B. aus Nordkorea, die mit Cyberangriffen finanzielle Gewinne erzielen wollen, sind chinesische Bedrohungsakteure motiviert, politische und industrielle Spionage zu betreiben und sich langfristig zu etablieren. In diesem Newsbeitrag möchten wir Sie über die derzeit aktiven chinesischen APT-Gruppen und ihre jeweiligen Tools und Techniken informieren.

APT27

Diese Bedrohungsgruppe, die manchmal auch als “Lucky Mouse” bezeichnet wird, hat es seit mehr als einem Jahrzehnt auf ausländische Botschaften und Organisationen abgesehen, um Informationen über Politik, Verteidigung und Technologie zu sammeln. Zusätzlich zu freien/offenen Quellen und System-Tools verwenden sie aus dem China-Nexus bekannte Malware wie HyperBro und PlugX.

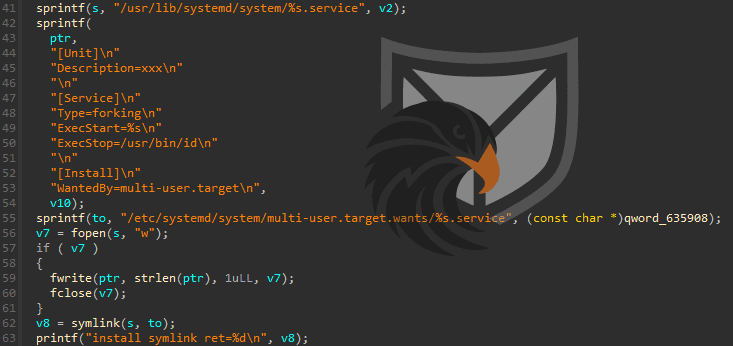

Ein weiteres maßgeschneidertes Stück aus ihrem Toolkit ist eine Backdoor namens “SysUpdate”. TrendMicro hat kürzlich herausgefunden, dass diese Malware, die bisher nur für Windows gedacht war, jetzt auch Linux-Systeme angreift, wie in Abbildung 1 unten zu sehen ist. Zu den Funktionen von SysUpdate gehören das Abrufen von Informationen (Screenshots, Systeminformationen) und verschiedene Ausführungsoptionen (Prozess/Dienst, Dateimanager, Remote Shell). Eine Teilmenge der Beispiele enthält auch eine Funktion zur Verwendung von DNS-Datenverkehr (Domain Resolution) für die Command&Control-Kommunikation.

APT31

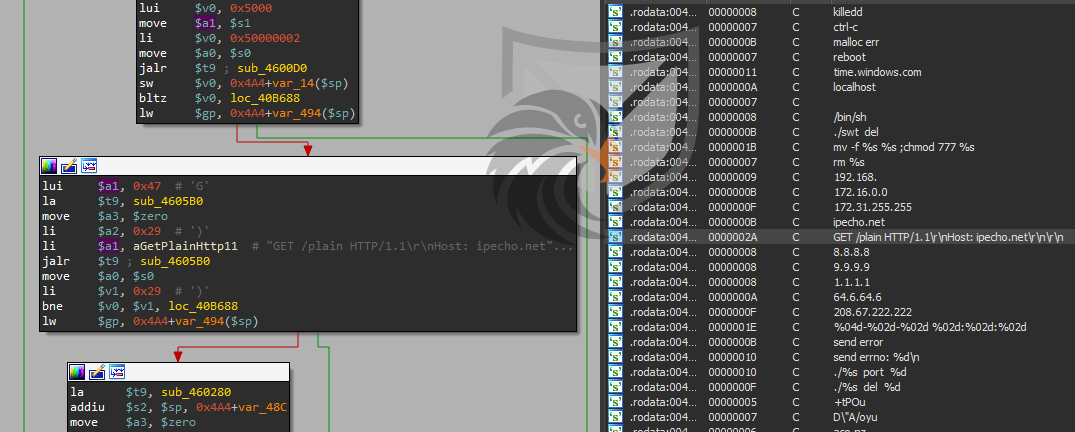

Die Aktivitäten von APT31 sind im Vergleich zu anderen chinesischen Bedrohungsgruppen eher unauffällig, weniger häufig und völlig unabhängig von anderen Gruppen. Sie konzentrieren sich auf die Ausnutzung verschiedener Software, um politische, wirtschaftliche und militärische Informationen zu sammeln. Im Jahr 2021 entdeckten Forscher die sogenannte “SoWaT”-Backdoor, die auf Router (MIPS-Architektur) in mehreren westeuropäischen Ländern abzielt. Abbildung 2 zeigt einen Screenshot der Analyse der Backdoor und enthält einige Hinweise auf ihre Funktionsweise: Manipulation von Router-Einstellungen und Empfang von Fernbefehlen. Die Komplexität der Command&Control-Verkehrsabwicklung und der Verschlüsselung zeigt, dass diese Backdoor für einen verdeckten Einsatz konzipiert wurde. Eine gründliche Analyse der Backdoor wurde von imp0rtp3 durchgeführt.

APT15

In einem kürzlich von Palo Alto Networks Unit42 erstellten Bericht wurde festgestellt, dass die Gruppe APT15 Advanced Persistent Threat mit einer maßgeschneiderten Windows-Backdoor namens “Turian”, die erstmals 2021 von ESET entdeckt wurde, speziell auf die Infrastruktur der iranischen Regierung abzielt. Die Tools von APT15 sind in ihrer Raffinesse mit denen der anderen in diesem Artikel genannten Bedrohungsgruppen vergleichbar, aber die derzeit zugeordneten Kampagnen zeigen, dass ihr Schwerpunkt derzeit auf Ländern im Nahen Osten, Afrika und Nord-/Südamerika liegt.

Mustang Panda

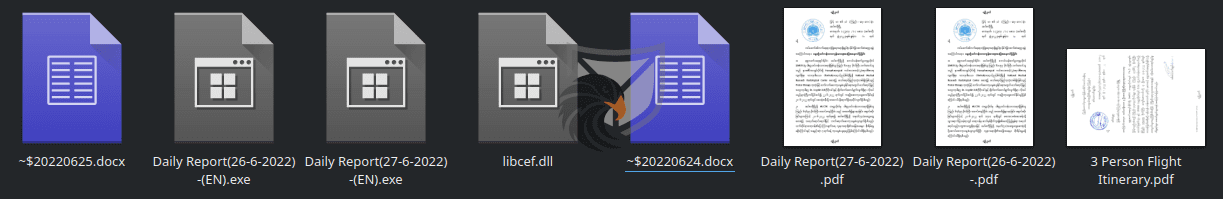

Die Aktivitäten von Mustang Panda reichen mindestens bis 2017/2018 zurück, als sie zum ersten Mal die Mongolei ins Visier nahmen, um Informationen zu sammeln. Die Bedrohungsgruppe ist für einen etwas offeneren Ansatz bei der Kompromittierung politischer Ziele bekannt, wobei ihr bevorzugtes Werkzeug bösartige Office-Dokumente oder Dokumentenköder in Kombination mit (dateiloser) Malware sind, wie in Abbildung 3 zu sehen ist. Ein weiteres Tool ihrer Wahl sind angepasste Versionen von PlugX/Korplug.

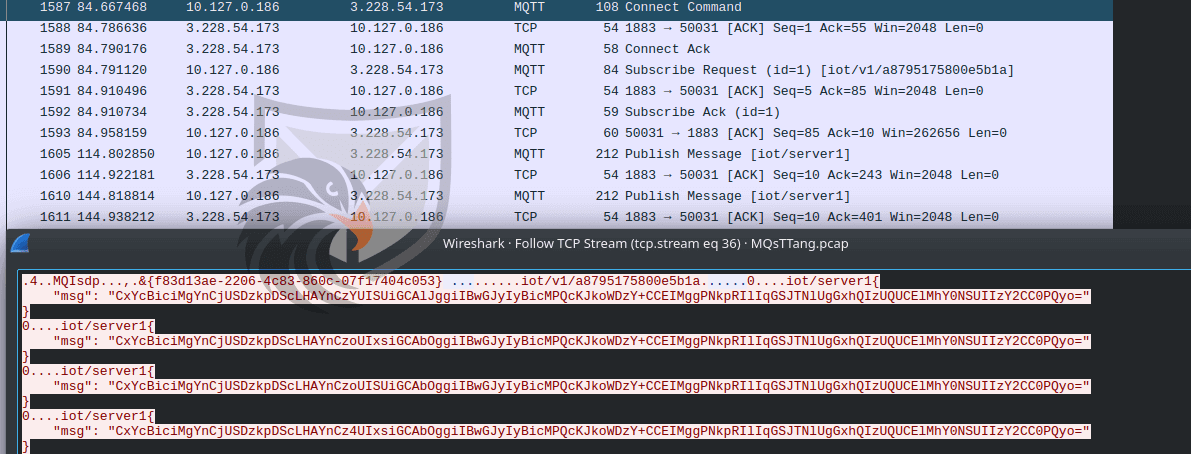

ESET entdeckte kürzlich eine neue Backdoor, die Mustang Panda zugeschrieben wird und die sie “MQsTTang” nannten, nach dem verwendeten MQTT-Netzwerkprotokoll, das für ihre Command&Control-Infrastruktur verwendet wird (siehe Abbildung 4).

Detection & Response-Maßnahmen

Wir unterstützen die von CERT-EU vorgeschlagenen Maßnahmen und möchten einige von ihnen hervorheben, die einen großen Einfluss auf die Sicherheitslage von Organisationen in bestimmten Branchen haben werden:

- Einrichtung einer Protokollerfassung und Überwachung von Sicherheitsereignissen auf Anlagen und Netzwerkausrüstung.

- Der Schutz von Anlagen (Clients, Server) sollte durch den Einsatz einer Endpoint Detection & Response (EDR)-Lösung und kontinuierliche Überwachung verstärkt werden.

- Verwalten Sie Schwachstellen über ein zentrales System und halten Sie die Patch-Zyklen ein.

- Führen Sie regelmäßige Bewertungen Ihrer Umgebung durch, entweder offensiv (Pentests, Red-Teaming) oder defensiv (Compromise Assessments).

- Erstellen Sie eine gründliche Backup-Strategie und Pläne für die Reaktion auf Zwischenfälle und testen Sie diese regelmäßig.

- Schaffen Sie bei den Benutzern ein Bewusstsein für mögliche bösartige Aktivitäten, z. B. durch Phishing-Simulationen und gezielte Schulungen.

Hashsums für die genannten Beispiele

APT27 – SysUpdate

e9c6e9aba10b5e26e578efc6105727d74fbd3a02450fbda2b4ee052b3fbbaecb

APT31 – SoWaT

1d60edb577641ce47dc2a8299f8b7f878e37120b192655aaf80d1cde5ee482d2

MustangPanda

RAR – 447a62c7e29e2da85884b6e4aea80aca2cc5ba86694733ca397a2c8ba0f8e197

MQsTTang backdoor – 4936b873cfe066ec5efce01ef8fb1605f8bc29a98408a13bc8fe4462b2f09c5a