Digitale Forensik

- 24/7 Erreichbarkeit unserer zertifizierten Digital Forensics Experten.

- Schnelle Hilfe für jedes Unternehmen. Garantierte Reaktionszeiten durch Rahmenvertrag.

- Tathergang verstehen und beheben.

seit 2017

für schnelle Hilfe

Verwenden Sie Techniken der digitalen Forensik, um genau zu verstehen, wie der Angreifer in das System eingedrungen ist und was er getan hat.

Analyse digitaler Spuren und Tathergänge verstehen

Jeder Täter hinterlässt Spuren. Durch die professionelle Analyse dieser Spuren kann nachvollzogen werden, wie der Angreifer in das System gelangt ist und was er dort gemacht hat. Die forensische Analyse eines Systems erfordert ein professionelles und koordiniertes Vorgehen, um keine Spuren zu verwischen und ein forensisches Labor zur effizienten Analyse.

SECUINFRA analysiert die betroffenen Systeme forensisch und stellt den ermittelten Ist-Zustand verlässlich und verständlich dar.

Vorfälle können auf verschiedene Weise erkannt werden, z. B. durch einen Alarm im EDR (Endpoint Detection and Response) oder durch einen Anruf eines Mitarbeiters, der eine verdächtige Aktivität auf seinem System festgestellt hat. Es gibt viele Möglichkeiten, den Alarm eindeutig zu klassifizieren, aber eine forensische Analyse ist die gründlichste Methode, um Gewissheit zu erlangen.

Wir klären den Umgang mit digitalen Beweismitteln, deren Übertragung und Analyse. Da es zahlreiche technologische Mittel gibt, um Systeme auf eine forensische Analyse vorzubereiten oder sich personell und prozessual zu optimieren, unterstützt Sie die SECUINFRA auch dabei, Ihre “Forensic Readiness” zu erhöhen.

Verstehen Sie, was der Angreifer auf Ihren Systemen getan hat, und schließen Sie ihn schneller aus.

Evgen Blohm, Cyber Defense Consultant

Die wichtigsten FAQ aus dem Bereich Digital Forensics

Generell alle gängigen Systeme wie Windows, Linux, MacOS Clients und Server, aber auch andere Geräte wie z.B. Smartphones. Generell gilt jedoch, dass weitere Daten zu einer Analyse hinzugezogen werden können, wie beispielsweise Netzwerkdaten einer Firewall oder eines Proxys.

Das Ergebnis einer forensischen Analyse ist die Beantwortung bestimmter Fragen, die wir in Absprache mit Ihnen an das System stellen. Wir ermitteln die Aktivitäten des Angreifers auf dem System und stellen diese dar. Da die forensische Analyse eines Systems unter Umständen viel Zeit in Anspruch nehmen kann, ist es umso wichtiger, diese forensischen Fragen konkret und spezifisch zu formulieren.

Im Allgemeinen keine. Es können jedoch technische Einstellungen aktiviert werden, die den Informationsgehalt der Systeme erhöhen und somit für forensische Analysen genutzt werden können. Dies wird als “Forensic Readiness” bezeichnet. Eine Erhöhung dieser “Forensic Readiness” kann die Effizienz der forensischen Analyse deutlich verbessern und mehr Erkenntnisse über die Vorgehensweise der Angreifer liefern.

Schalten Sie das Gerät vorher nicht aus! Dadurch können relevante Spuren, wie z.B. der Arbeitsspeicher, zerstört werden. Das Gerät ist netzseitig zu isolieren, bis alle erforderlichen Systemabbilder erstellt sind.

Hier existieren zwei Möglichkeiten, entweder wird das vollständige physische System übermittelt oder nur die digitalen Abbilder. Sollte das vollständige Gerät übermittelt werden, so geschieht das per Kurier. Sollen bereits erstellte Abbilder übermittelt werden, so geschieht das über einen sicheren Dateispeicher, den die SECUINFRA zur Verfügung stellt.

Es gibt verschiedene Arten von Abbildern, die von den betroffenen Systemen erstellt und dann für die Analyse verwendet werden. Wenn das System noch eingeschaltet ist, kann ein Abbild des Arbeitsspeichers (RAM) erstellt werden. Dieses Abbild enthält viele relevante Informationen über Prozesse, Netzwerkverbindungen usw. In den meisten Fällen wird ein Abbild der Festplatte erstellt. Hier gibt es verschiedene Arten von Images, wie das Fulldisk Image und das Triage Image. Das Fulldisk Image ist eine 1:1 Bitkopie der Festplatte und enthält alle Informationen, die auf der Originalfestplatte zu finden sind. Da die Erstellung dieses Images sehr zeitaufwendig sein kann, werden in zeitkritischen Situationen auch häufig sogenannte Triage Images verwendet. Dabei werden nur vorher definierte Dateien kopiert, die von forensischem Interesse sind. Dies hat den Vorteil, dass die Analyse deutlich schneller ist, jedoch den Nachteil, dass möglicherweise nicht alle benötigten Informationen zur Verfügung stehen.

Unser Verfahren zur Sammlung und Aufbewahrung von Beweismitteln basiert auf der ISO-Norm 27037. Die Beweismittel werden sicher in einem Tresor aufbewahrt, und die Laboratorien sind nur für befugtes Personal zugänglich.

Zertifizierungen unserer Experten

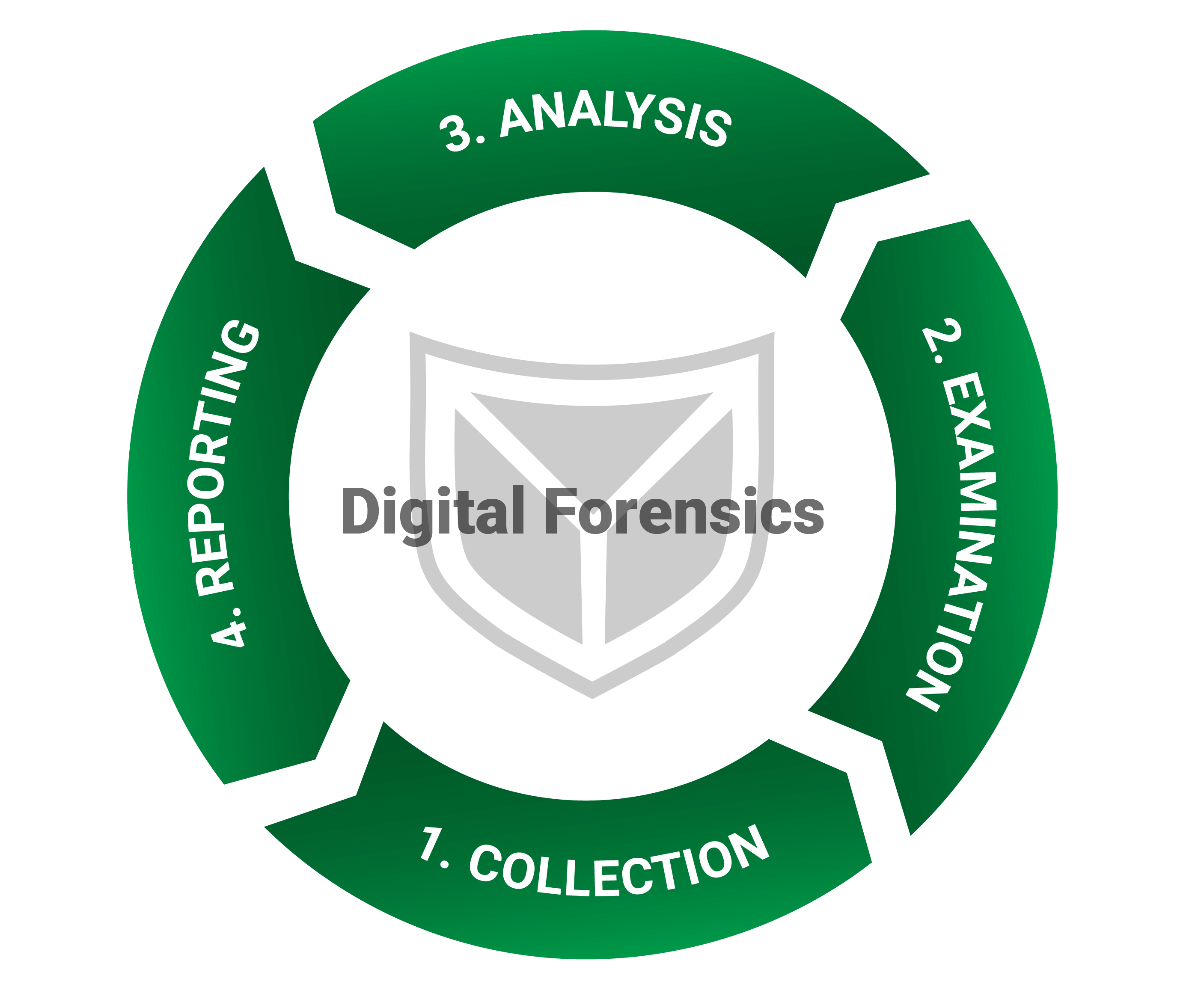

Unser Ansatz in der digitalen Forensik

Unser Ansatz in der digitalen Forensik, strukturiert nach den Richtlinien des National Institute of Standards and Technology (NIST), unterteilt den Untersuchungsprozess in vier wesentliche Phasen: Sammlung (Collection), Untersuchung (Examination), Analyse (Analysis) und Berichterstattung (Reporting). Im Folgenden werden diese Phasen kurz erläutert. Jede dieser Phasen ist entscheidend für den Erfolg einer digitalen forensischen Untersuchung und erfordert spezielle Kenntnisse und Werkzeuge.

Gezielte forensische Analyse, um Cyber-Angriffe und den Tathergang besser zu verstehen.

In dieser Phase geht es darum, digitale Beweismittel zu identifizieren, zu sammeln und zu sichern. Dazu gehört die Sicherung von Daten aus verschiedenen Quellen wie Computern, Netzwerkgeräten, Speichermedien und mobilen Geräten. Ziel ist es, die Beweismittel so zu erfassen, dass ihre Integrität erhalten bleibt und sie vor Veränderungen geschützt sind, was für die spätere rechtliche Verwendung von entscheidender Bedeutung ist.

In dieser Phase werden die gesammelten Daten mit Hilfe spezieller Werkzeuge und Techniken eingehend untersucht, um relevante Informationen zu identifizieren. Dies kann das Durchsuchen von Dateisystemen, das Durchsuchen von Protokolldateien und das Wiederherstellen gelöschter Daten umfassen. Dies ist ein technisch anspruchsvoller Schritt, der Expertenwissen erfordert, um die relevanten Daten effektiv zu isolieren und aufzubereiten.

In der Analyse-Phase werden die während der Untersuchung gefundenen Informationen ausgewertet, um festzustellen, wie es zu dem Vorfall gekommen ist und wer dafür verantwortlich sein könnte. In dieser Phase werden Datenmuster, Benutzeraktivitäten und andere relevante Indikatoren analysiert, um Schlussfolgerungen über die Art des Sicherheitsvorfalls oder der Straftat zu ziehen. Diese Phase erfordert häufig eine kritische Bewertung und Interpretation der Daten.

In der letzten Phase wird ein ausführlicher Bericht erstellt, in dem die Ergebnisse der Untersuchung und Analyse dargestellt werden. Der Bericht sollte klar, präzise und in einer für Laien verständlichen Sprache abgefasst sein. Er enthält in der Regel eine Zusammenfassung des Vorfalls, eine Beschreibung der durchgeführten forensischen Schritte, der gefundenen Beweise und der daraus gezogenen Schlussfolgerungen. Der Bericht ist für rechtliche Verfahren und für die Kommunikation mit Interessengruppen von entscheidender Bedeutung.

Darum SECUINFRA!

Einschlägige Schulungen und Zertifizierungen, aber vor allen ständige Incident-Response-Einsätze haben dazu beigetragen, dass unsere Incident Responder über die Jahre ein enormes Expertenwissen aufbauen konnten

SECUINFRA verfügt über eines der schlagkräftigsten Incident-Response-Experten-Teams in Europa. Rahmenverträge garantieren Ihnen jederzeit die Verfügbarkeit unserer Incident-Response-Experten.

Incident Response gehört zu den Kernkompetenzen von SECUINFRA - Made in Germany. Über die Jahre haben wir unsere Methoden, Prozesse und Tools immer weiter perfektioniert, um Ihnen jederzeit einen professionellen Service bieten zu können.

Bei allen Kunden im Bereich Incident Response führen wir ein Onboarding durch, um sie auf den Ernstfall vorzubereiten. Dies stellt sicher, dass sie im Ernstfall stets die Nerven behalten und die richtigen Entscheidungen treffen.

Auszeichnungen im Bereich Incident Response

Mehr als 7000 Unternehmen setzen in Deutschland direkt oder über Partner auf SECUINFRA im Bereich Digitale Forensik und Incident Response (DFIR)

Bestes Produkt im Bereich Advanced Persistent Threat (APT) Detection und Response

Gewinner des Cybersecurity Excellence Awards & ausgezeichnet als bestes Incident Response Service Unternehmen in Europa!

SECUINFRA zählt laut Enterprise Security Magazin seit 2020 zu den TOP 10 Digital Forensics Consulting/Service Unternehmen in Europa!

Weitere informative Blogbeiträge und Fachartikel!

Referenzen im Bereich Incident Response

VERSCHWIEGENHEIT

SECUINFRA benennt weder Kunden noch Referenzen öffentlich! Der Wunsch unserer Kunden nach Verschwiegenheit steht jederzeit über den Marketinginteressen von SECUINFRA.ERFOLG DURCH EMPFEHLUNG

Die SECUINFRA DFIR-Teams unterstützen seit Jahren Tag für Tag Unternehmen im Bereich digitale Forensik und Incident Response (DFIR).Mehr als 7000 Unternehmen in Deutschland vertrauen SECUINFRA direkt oder über Partner im Bereich digitale Forensik und Incident Response (DFIR).REFERENZ AUF ANFRAGE

Bei berechtigtem Interesse stellen wir den Kontakt zu passenden Referenzkunden her.

Nehmen Sie hier Kontakt zu uns auf!

Kontaktformular Seitenende

Kontaktformular am Seitenende

„*“ zeigt erforderliche Felder an

Schnelle Hilfe im Notfall!

+49 30 555702 112

incident@secuinfra.com

Schnelle Hilfe im Notfall!

+49 30 555702 112 incident@secuinfra.com

Unser Portfolio

©2024 SECUINFRA GmbH. Alle Rechte vorbehalten.