Inhalt

In diesem Beitrag über die dynamische Welt der Cyber Deception erfahren Sie wie gefährliche Angreifer mit wenig Aufwand sichtbar gemacht werden können. Außerdem zeigen wir anhand einer beispielhaften Implementierung und deren Anbindung an ein SIEM-System, wie das Wissen über bislang unbekannte Angriffe und Angriffsmuster in die Abwehr einfließt und die Cyber Resillience stärkt. Doch zunächst eine kurze Begriffserklärung:

Was ist Cyber Deception?

Cyber Deception ist eine proaktive IT-Sicherheitsstrategie, bei der simulierte Ziele geschaffen werden, um Angreifer von wichtigen Assets abzulenken oder generell abzuschrecken. Das Grundprinzip folgt der Idee, dass attraktive Köder die Aufmerksamkeit der Angreifer auf sich ziehen und ihre Aktionen auf eigens dafür bereitgestellte Zielen lenken. Als ergänzender Baustein von MDR-Systemen (Managed Detection & Response) verschafft Cyber Deception der Abwehr einen entscheidenden zeitlichen Vorteil. Denn fällt der Hacker auf das Ablenkungsmanöver herein, wird ein Alarm ausgelöst und die Verteidigung kann umgehend reagieren.

Mit Honig fängt man Fliegen

Zwei der bekanntesten Kernkonzepte der Cyber Deception sind Honeypots und Honeytokens. Während Honeypots als ganze Ködersysteme oder -netzwerke Angreifer anlocken, bestehen Honeytokens aus einzelnen Artefakten wie zum Beispiel Dateien, Accounts oder Registry-Einträgen, die beim Zugriff Alarm auslösen.

Im Gegensatz zu anderen oder herkömmlichen Maßnahmen, die auf reiner Erkennung und Abwehr mittels Signaturen, Heuristiken oder ähnlichem basieren, versucht Cyber Deception Angreifer proaktiv in eine kontrollierte und überwachte Umgebung zu lenken. Neben den offensichtlichen Vorteilen bietet dieser Ansatz auch das Potenzial, wertvolle Daten für die Threat Intelligence zu gewinnen. Letztlich dient Cyber Deception auch dazu, Angreifer zu verstehen und ihren Entscheidungszyklus aktiv zu beeinflussen.

Die Psychologie des Angreifers verstehen

Typischerweise wählen Angreifer den Weg mit dem geringsten Widerstand, um einen möglichst hohen Wert zu erbeuten. Cyber Deception macht sich diese Denkweise zunutze und präsentiert den Angreifern genau das, was sie sehen wollen. Sobald der Angreifer den Köder geschluckt hat, lässt er sich durch weitere Brotkrumen noch weiter in die Irre führen. Es wird versucht, eine glaubwürdige Geschichte zu erzählen, die mit jedem weiteren Schritt für den Angreifer glaubwürdiger wird. Was aber, wenn der Angreifer den Trick der Cyber Deception durchschaut? Studien zeigen, dass dies selbst dann für die Verteidiger der Systeme von Vorteil ist, da die Angreifer oft zurückschrecken oder auf langsamere und weniger effektive Angriffe ausweichen, was dem SOC-Team Zeit zum Analysieren und Reagieren gibt.

Gibt es einen Haken?

Obwohl Cyber Deception eine mächtige Verteidigungsstrategie ist, ist sie nicht frei von Herausforderungen. False Positives können immer noch auftreten und es muss an der genauen Umsetzung bzw. Implementierung der gewählten Techniken gearbeitet werden. Grundsätzlich ist klar definiert, was legitimes und was bösartiges Verhalten ist. Dennoch kann es vereinzelt vorkommen, dass ein neugieriger Mitarbeiter zufällig auf Cyber Deception Ressourcen zugreift. Solche Situationen müssen im Voraus bedacht werden.

Außerdem müssen Honeypots und Honeytokens ständig gewartet und angepasst werden. Die Geschichte, die wir einem Angreifer erzählen wollen, muss so glaubwürdig wie möglich sein. Ansonsten besteht die Gefahr, dass der Angreifer, wie bei anderen Erkennungsmethoden auch, Wege findet, diese zu umgehen.

Beispiel einer Implementierung

Wie jede Cyber-Sicherheitsmaßnahme erfordert auch Cyber Deception eine durchdachte Planung. Ob es gelingt, den Angreifer von der Echtheit der Täuschung zu überzeugen, hängt davon ab, ob es gelingt, ihm eine klare und zusammenhängende Geschichte aus verschiedenen Teilen zu präsentieren. Vorschnelle Kritiker könnten nun unter Verweis auf Kerckhoffs Prinzip “no security through obscurity” behaupten, dass Cyber Deception keine echte Sicherheit schaffe. Solche Einwände sind nicht nur als Fehlinterpretation zu werten, sondern für uns als Systemverteidiger schlicht irrelevant. Das Kerckhoff’sche Prinzip mag für Kryptosysteme sinnvoll sein, aber für unser Anliegen gelten andere Vorzeichen. Denn letztlich ist jeder Ansatz wertvoll, der einen Angreifer von seinem Ziel ablenkt und seine Entdeckung ermöglicht. Je mehr wir den Angreifer zum Handeln bewegen und ihn davon abhalten, sich auf kritische Assets zu konzentrieren, desto größer ist die Chance, ihn zu entdecken und größeren Schaden zu verhindern.

Der theoretische Aufbau einer nachhaltigen Cyber Deception gliedert sich in acht Schritte, die im Folgenden anhand eines einfachen Beispiels veranschaulicht werden:

Ziele definieren

Die anfängliche Bestimmung der strategischen Ziele ist erfolgsentscheidend für den Verlauf der Cyber Deception. Das Sammeln von Malware Samples für das Threat Intelligence Team gehört ebenso dazu wie das Ablenken verschiedener Angreifer von kritischen Systemen. Die strategischen Ziele bestimmen nicht nur die nächsten Schritte, sondern auch die darauf aufbauenden Überlegungen. Während der Zieldefinition ist die Täuschung noch anpassbar und kann entsprechend geformt und gestaltet werden.

Zur Veranschaulichung soll ein mittelständisches Unternehmen als Beispiel dienen. Nach eingehender Beratung haben die Verantwortlichen erkannt, dass viele Unternehmensprozesse von der Verfügbarkeit und Integrität des Active Directory abhängen. Daher wird als Ziel definiert, die Sicherheit dieses Systems zu erhöhen.

Gewünschte Reaktionen festlegen

Nach der strategischen Zielbestimmung wird die Psychologie des Angreifers betrachtet, um dessen Entscheidungsfindung aktiv zu beeinflussen. Auf der grundlegenden Analyse potenzieller Schritte und Handlungen werden die gewünschten Reaktionen des Angreifers definiert. Dabei lautet die zentrale Frage: “Was soll der Angreifer wahrnehmen und wie soll er darauf reagieren?”

In unserem Beispielszenario könnte eine mögliche Reaktion darin bestehen, die Angriffe stärker auf die Deception Accounts zu lenken. Das Unternehmen hat zwei mögliche Reaktionen identifiziert: Fall 1: Der Angreifer scheitert an einem Fake-Account und setzt seine Angriffe auf echte Accounts fort oder Fall 2: Der Angriff auf den Fake-Account ist erfolgreich.

Wichtig ist: Beide Szenarien haben zu diesem Zeitpunkt keinen negativen Einfluss auf die IT-Sicherheit, bringen aber einen Vorteil für die Verteidigung: Je mehr Zeit der Angreifer mit einem Deception Account verbringt, desto größer ist die Chance, dass er entdeckt wird. Dennoch ist klar, dass das Unternehmen nicht möchte, dass der Angreifer Erfolg hat.

Angreifer-Bias identifizieren

Das Prinzip Cyber Deception beruht größtenteils darauf, dass auch Angreifer menschlichen Eigenschaften und damit verbundenen Verzerrungen (engl. Bias) unterliegen, die ihr Handeln beeinflussen. Dieser menschliche Faktor und seine Schwächen werden ausgenutzt. Die verschiedenen Arten von Bias können persönlicher, emotionaler, betrieblicher/kultureller oder kognitiver Natur sein. Persönliche Verzerrungen sind besonders spezifisch und daher wirksam, während kognitive Verzerrungen allgemeiner und daher weniger wirksam sind. Da jedoch nur selten persönliche Informationen über Angreifer zur Verfügung stehen, um diese gezielt auszunutzen, sind operative oder kulturelle Verzerrungen oft die praktikabelsten Werkzeuge.

Grundsätzlich geeignet ist auch der kognitive, in diesem Zusammenhang oft auch operative Bestätigungsfehler oder Confirmation Bias. Dieser tritt auf, wenn wir unbewusst Informationen höher bewerten, wenn sie unsere bestehende Sichtweise unterstützen. Eine Möglichkeit, den Confirmation Bias gegen den Angreifer zu nutzen, besteht beispielsweise darin, Accounts mit attraktiven Namen zu versehen, die dem Angreifer ein leichtes Ziel suggerieren. Zum Beispiel durch das Hinzufügen von Prä- oder Suffixen wie „test“ oder “dev” zu einem Account. Dadurch wird suggeriert, dass diese Accounts eher unsichere Passwörter haben und leichte Beute sind.

Deception definieren

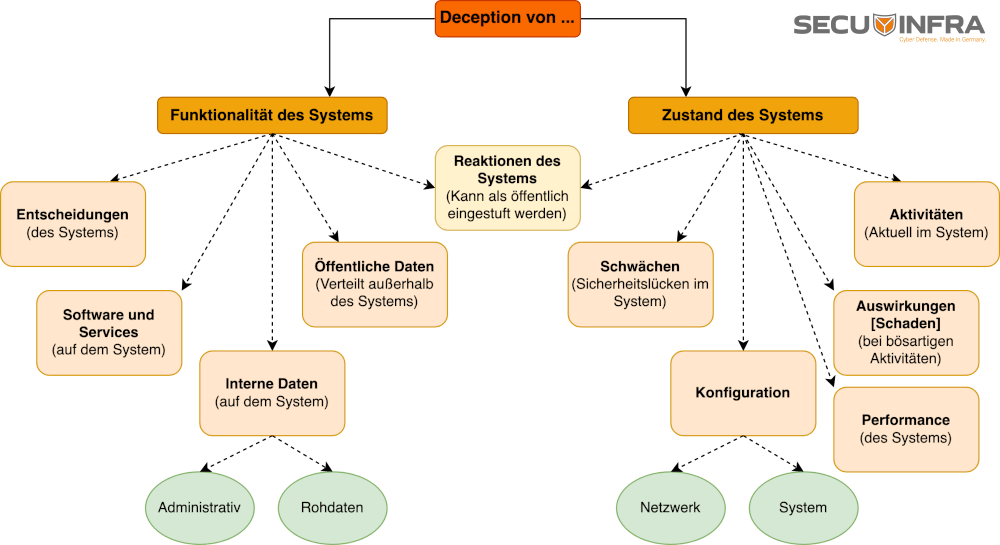

In diesem Schritt definieren wir auf Basis der bisherigen Erkenntnisse möglichst genau, wie unsere Deception gestaltet sein soll. Dazu betrachten wir zunächst die Komponenten von Computersystemen, die für die Integration von Cyber Deception genutzt werden können (Abb. 1). Anschließend betrachten wir die Faktoren zur Gestaltung der Täuschungsstrategie (Abb. 2).

Abbildung 1: Für Cyber Deception geeignete Komponenten von Computersystemen.

Für die Täuschung in einem Computersystem kommen hauptsächlich zwei Wege in Frage: der eine führt über die Funktionalität, der andere über seinen Zustand. Aufbauend auf den vorangegangenen Schritten entwickeln wir nun mit Hilfe dieser Komponenten unsere Deception Story. Diese Phase erfordert ein hohes Maß an Individualität und Anpassung an die spezifischen Gegebenheiten des Unternehmens und der Umgebung, in der die Täuschungsstrategie umgesetzt wird.

Bei dem Beispielunternehmen, das seine Sicherheitsstrategie durch Cyber Deception ergänzen möchte, ist es aufgrund der bisherigen Überlegungen sinnvoll, einen für den Angreifer attraktiven Zustand des Systems zu simulieren. Daher werden die Deception Accounts so gestaltet, dass sie als leichte Angriffsziele erscheinen.

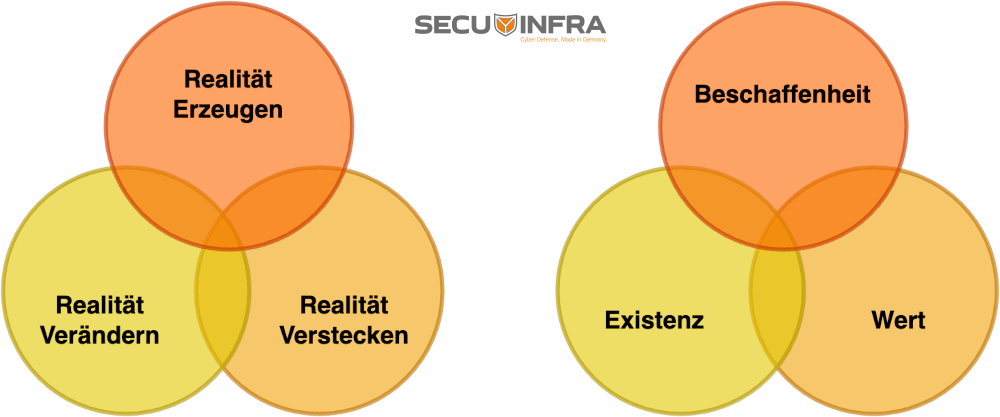

Abbildung 2: Arten, wie Angreifer getäuscht und welche Aspekte dafür manipuliert werden können.

Abbildung 2 zeigt auf der linken Seite, wie wir die Realität zu unseren Gunsten gestalten können, indem wir sie teilweise verbergen, verändern oder erzeugen. Die rechte Seite umfasst allgemeinere Aspekte, die wir ebenfalls manipulieren können, insbesondere die Natur und Wirkung sowie die Existenz und den Wert von Informationen oder Systemen. Natürlich gibt es in allen Bereichen Überschneidungen, die wir gezielt nutzen können, um unsere Täuschungsstrategie noch glaubwürdiger zu machen.

In unserem Beispielszenario verändern wir den Bereich der Existenz, indem wir neue Konten anlegen. Gleichzeitig versuchen wir, die Wirkung und den Wert dieser Accounts für potenzielle Angreifer zu erhöhen, indem wir ihnen spezifische Namen und Rollen zuweisen.

Monitorings einrichten

Um Angriffe erkennen zu können, ist neben einer gut durchdachten Deception auch ein effektives Monitoring entscheidend. In diesem Fall werden die Quellen der Deception mit dem vorhandenen SIEM-System verbunden. Aus technischer Sicht gibt es verschiedene Möglichkeiten, dies zu realisieren. Letztlich kommt es aber darauf an, dass die Deception Assets Logs generieren und entsprechende Regeln im SIEM-System erstellt werden. Im Hinblick auf eine nahtlose Integration von Deception in die bestehende Umgebung ist es wichtig, dass sich die Art der Überwachung nicht wesentlich von anderen Überwachungsverfahren unterscheidet.

Risikoanalyse

Die Einführung neuer Systeme in eine Umgebung bringt zwangsläufig neue Risiken mit sich, die entweder bereits bekannt sind oder vor der Implementierung identifiziert und behandelt werden müssen. Im Idealfall bestehen bereits etablierte Prozesse zum Risikomanagement. Andernfalls ist es spätestens jetzt an der Zeit, sich unabhängig von Cyber Deception damit zu beschäftigen.

Als besondere Risiken beim Einsatz von Cyber Deception sind zum einen die Gefahr, dass Angreifer die Systeme übernehmen und für ihre böswilligen Absichten nutzen, und zum anderen die mögliche negative Beeinflussung der regulären Nutzer in der IT-Landschaft hervorzuheben. Dieses Risiko ist aber auch als Chance zu sehen: Denn wenn Angreifer ihre Aufmerksamkeit auf die Täuschungssysteme richten, ist der angerichtete Schaden wahrscheinlich geringer als bei einem Angriff auf die Produktivsysteme.

Das zweite Risiko betrifft die Aufdeckungsmöglichkeiten: Wird ein normaler Benutzer in der IT-Landschaft in irgendeiner Weise durch die Cyber Deception beeinflusst, steigt die Wahrscheinlichkeit von False Positives. Ein typischer Benutzer sollte daher im Idealfall nicht mit der Deception in Berührung kommen, es sei denn, er handelt außerhalb seines normalen Zuständigkeitsbereichs oder in böswilliger Absicht.

Deception umsetzen

Mit einem ausgearbeiteten Plan und allen vorangegangenen Überlegungen im Hinterkopf folgt nun die Integration der Cyber-Deception in unsere Umgebung. Dabei ist es wichtig, die Fähigkeiten des Angreifers zu berücksichtigen und sich stark auf den Kontext des Unternehmens zu konzentrieren. Damit soll sichergestellt werden, dass die Täuschungsstrategie nahtlos in die Gesamtlandschaft eingebettet ist und ein potenzieller Angreifer die Täuschung nicht von den normalen Assets unterscheiden kann. Die Deception sollte nicht isoliert stehen, sondern so tief wie möglich in die IT-Infrastruktur integriert werden.

Im Beispielunternehmen werden daher die geplanten Deception Accounts eingerichtet und die Windows Logquellen an das bestehende SIEM System angebunden. Use Cases für die Erkennung von bösartigen Aktivitäten werden entwickelt. Für den Fall eines erfolgreichen Logins auf den Deception-Accounts werden automatisierte SOAR-Regeln erstellt, um den Angreifer zu blockieren.

Dieses Beispiel zeigt, dass Cyber Deception nicht notwendigerweise einen großen Stack verschiedener Cyber Defense Technologien erfordert. Genauso gut könnte das Unternehmen beim Login ein PowerShell-Skript ausführen lassen, das beispielsweise eine E-Mail an das SOC sendet oder einen Webhook auslöst. Natürlich bietet ein großer Technologie-Stack Vorteile, aber viel entscheidender ist eine gute Strategie.

Strategie bewerten

Im letzten Schritt wird die Cyber Deception Strategie abschließend evaluiert, wobei besonderes Augenmerk auf die Effektivität gelegt wird. Gibt es zu viele False Positives? Werden überhaupt Alarme erzeugt? Ist der Wartungsaufwand zu hoch? All diese Fragen müssen beantwortet werden und die Antworten können unterschiedliche Auswirkungen haben. Zum Beispiel kann das Ausbleiben von Alarmen bedeuten, dass keine Angriffe stattgefunden haben. Es kann aber auch bedeuten, dass die Erkennung ineffektiv ist oder die Täuschung zu leicht als solche zu erkennen ist.

An dieser Stelle ist es sinnvoll, einen kontinuierlichen Verbesserungsprozess einzuleiten. So können z.B. durch die Erkenntnisse aus dem Monitoring potenziell neue Bereiche für den Einsatz von Cyber Deception identifiziert werden, um die Umgebung schrittweise noch besser vor Angreifern zu schützen und die Strategie weiterzuentwickeln.

Schlussfolgerung

Richtig eingesetzt kann Cyber Deception eine äußerst wirksame Waffe gegen Angreifer aller Art darstellen und uns einen entscheidenden Vorteil im ständigen Kampf zwischen Angreifern und Verteidigern verschaffen. Allerdings ist darauf hinzuweisen, dass Cyber Deception nicht isoliert betrachtet werden sollte, sondern vielmehr als eine sinnvolle Ergänzung zu gängigen Sicherheitsmaßnahmen wie EDR, NDR, Patch Management, SIEM oder Compromise Assessment.

In einer solchen Kombination oder als integrierter Bestandteil in einer umfassenden MDR-Lösung kann Cyber Deception einen entscheidenden Beitrag leisten, um die Cyber Resilience nachhaltig zu erhöhen.

Sie möchten Ihre Cyber-Abwehr effektiv und flexibel aufstellen? Entdecken Sie jetzt die verschiedenen Wege für Managed Detection & Response.