Inhalt

Incident Response Prozessmodelle

Das BSI hat ein Modell aufgestellt, welches das Vorgehen in 6 unterschiedliche Phasen aufteilt und damit im Vergleich zu anderen Modellen sehr fein granulierter unterteilt. Alternativ zu dem Modell des BSI gibt es das im angelsächsischen Raum verbreitete Modell nach Casey. Dieses ist mit 12 Phasen noch detaillierter als das BSI Modell und soll Gegenstand des nächsten Beitrags zum Thema Prozessmodelle werden.

Das BSI Modell

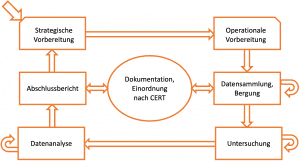

In Abbildung 1 ist die Prozesskette des BSI Modells dargestellt.

Der Start ist die strategische Vorbereitung. Wichtig ist zu beachten, dass die dritte, vierte und fünfte Phase eine Schleife darstellt, d. h. dass diese Phasen wiederholt werden können, sollten Sie durch spätere Erkenntnisse als unzureichend eingestuft werden. Zudem muss mit Beginn der dritten Phase die Dokumentation aufgenommen und lückenlos bis zur letzten Phase durchgeführt werden.

Phase 1: Strategische Vorbereitung

Die erste Phase beschäftigt sich mit allen Vorbereitungen, die vor dem Eintritt eines Sicherheitsvorfalls getroffen werden müssen. Dazu gehört bspw. das Vorbereiten von Software und Hardware, wie einer Workstation oder einem Writeblocker. Zudem müssen Handlungsanweisungen für die Kommunikation festgelegt werden. Welche Stelle wird wann und wie eingebunden und ab wann müssen bspw. Juristen zugezogen werden.

Phase 2: Operationale Vorbereitung

Die operationale Vorbereitung wird durchgeführt, wenn der Vorfall eingetreten ist. Zu Beginn wird ein Ziel für die Untersuchung festgelegt und der Anfangsverdacht formuliert.

Auf Grundlage dessen wird eine Bestandsaufnahme der betroffenen Systeme gemacht. Diese Vorgehensweise stellt sicher, dass in der anschließenden Datensammlung keine Systeme übersehen und alle zu diesem Zeitpunkt bekannte Quellen berücksichtigt werden. Zudem müssen Fragen bzgl. des Datenschutzes in dieser Phase geklärt werden.

Phase 3: Datensammlung, Bergung

In Phase 3 wird die Datensammlung nach den in der operationalen Vorbereitung getroffenen Vorgaben durchgeführt. Hierbei wird zwischen einem vollständigen Abbild aller Systeme und einer Triage unterschieden. Während Ersteres ein 1 zu 1 Abbild der Systeme erstellt, um alle Daten exakt zu speichern und keine Spuren zu verwischen, begrenzt sich die Triage auf das schnelle Erfassen von Daten, die im Kontext eines Cyberangriffes Aufschluss über Vorgehen und Art des Angriffs geben. Einen ausführlichen Artikel zu dem Thema Triage in digitaler Forensik finden sie hier (Triage in digitaler Forensik).

Die Reihenfolge der Datensicherung spielt ebenfalls eine große Rolle. Flüchtige Speicher wie RAM sollten in jedem Fall an erster Stelle der Datensicherung stehen. In Phase 3 beginnt ebenfalls die Relevanz der Beweiskette (Chain of Custody). Diese beschreibt eine lückenlose Dokumentation über den Verbleib der Beweismittel und muss ausführlich bis zum Abschluss der Untersuchung aufrecht gehalten werden.

Phase 4: Untersuchung

Die Datenuntersuchung ist die Vorstufe der eigentlichen Analyse. In dieser Phase sollen die Daten für die forensische Untersuchung vorbereitet werden. Dazu werden Spuren aus den gesammelten Evidenzen extrahiert und wenn nötig, in ein anderes Format transferiert. Zudem können in dieser Phase gelöschte oder korrupte Datensätze wiederhergestellt werden. Sollten in diesem Zuge neue Datenquellen identifiziert werden, kann die Datensammlung wiederholt werden.

Phase 5: Datenanalyse

Die fünfte Phase beschäftigt sich nun mit der Auswertung der gewonnenen Daten und deren Interpretation. In der Regel wird in dieser Phase versucht die Daten in zeitlich und logische Reihenfolge zu bringen, um Zusammenhänge zu identifizieren und bewerten zu können. Werden neue Datenquellen erkannt oder festgestellt, dass Datensätze unvollständig sind, kann wie in Phase 4 eine erneute Datensammlung veranlasst werden.

Phase 6: Abschlussbericht

Der Abschlussbericht wird auch als Ergebnisprotokoll bezeichnet. Das BSI unterscheidet dieses explizit vom Verlaufsprotokoll, welches schon in Phase 3 begonnen wird und zur Beweiskette gehört. Dieses Verlaufsprotokoll enthält alle Untersuchungsschritte, forensischen Werkzeuge und erhobenen Daten. Mithilfe des Verlaufsprotokolls kann nun in der sechsten Phase das Abschlussprotokoll für die vorgegebene Zielgruppe verfasst werden. Es beinhaltet also einen Überblick über den gesamten forensischen Prozess sowie die aus der Analyse erhobenen Ergebnisse.