Inhalt

Diese Frage ist deshalb eine so große Herausforderung, weil für eine seriöse Entscheidungsfindung eine Übersicht über typische Angriffsszenarien, deren Funktion und Implikationen notwendig ist. Dieses Wissen baut sich bei den Mitarbeitern jedoch i.d.R. erst über Jahre der Praxis auf und ist entsprechend genau das, was Unternehmen bei der ersten Auseinandersetzung mit dem Thema SIEM fehlt. Eine verbreitete Antwort auf die Frage, welche Angriffsszenarien es überhaupt gibt, ist der Verweis auf MITRE ATT&CK. In der MITRE ATT&CK Matrix werden Ziele von Angreifern („Taktiken“) und konkrete Aktionen zur Erreichung dieser Ziele („Techniken“) beschrieben. Dieser Verweis ist jedoch in der Praxis erstmal wenig hilfreich, da das MITRE ATT&CK Framework mittlerweile knapp 600 Techniken umfasst.

Wo vorher zu wenige Informationen vorhanden waren, sind nun durch MITRE ATT&CK zu viele Informationen vorhanden, das Resultat bleibt jedoch das gleiche: Es fehlt ein konkreter Ansatzpunkt, der eine schnelle Priorisierung ohne monatelange Vorarbeit erlaubt.

Wie kann MITRE ATT&CK als Basis für strategische Cyber Threat Intelligence genutzt werden?

Unternehmen, die sich in dieser Situation befinden, hilft unser Tool attack_rate, indem es die MITRE ATT&CK Threat Intelligence Daten verarbeitet und in einer einfach nutzbaren Form bereitstellt. Dazu verwenden wir die im STIX 2 Format bereitgestellte Datenbasis, welche MITRE im mitre/cti (cti = Cyber Threat Intelligence) bereitstellt. Zur genauen Erklärung der Funktion wird es einen separaten Blogbeitrag geben, mit einem deutlich technischeren Fokus.

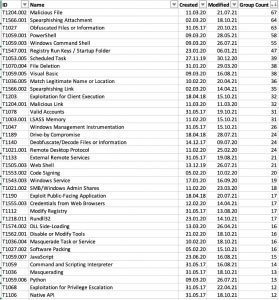

Der Output unseres Tools ist eine CSV Datei, welche die vorhandenen Informationen einfach nutzbar macht. Wer sich nicht die Mühe machen will, das Tool lokal zu nutzen, kann sich stets die aktuelle CSV Datei oder die etwas komfortablere XLSX Version aus unserem Github Repository laden.

Der Begriff der Threat Intelligence ist doppeldeutig. Im Kontext von SIEM verstehen viele Techniker darunter reflexartig die Einbindung von Threat Feeds. Hier ist etwas anderes gemeint: Das Treffen strategischer Entscheidungen auf Basis eines gesicherten Datenbestandes.

Was wollen wir eigentlich mit einem SIEM-System erreichen?

Zuerst sollten wir uns aber einmal darauf einigen, was man durch ein SIEM-System im besten Fall erreichen will. Die folgende Definition ist i.d.R. zustimmungsfähig:

- Angreifer sollen möglichst früh im Angriffszyklus erkannt werden.

- Kosten und Nutzen sollten, gerade zu Beginn, in einem guten Verhältnis stehen.

- Angriffe sollten mit einer hohen Zuverlässigkeit erkannt werden, False-Positives gilt es zu vermeiden.

Zwei Drittel der notwendigen Informationen lassen sich automatisiert mit attack_rate erfassen, für den letzten Arbeitsschritt ist dann zwar immer noch eine inhaltliche Auseinandersetzung nötig, diese erfordert dann aber nur einige Tage Aufwand – anstelle von Monaten.

Welche MITRE ATT&CK Taktiken sind zu betrachten – und welche auszuschließen?

Zuerst muss man sich fragen, welche Taktiken wir betrachten wollen. Hier gibt es nämlich einige, die man gleich kategorisch ausschließen kann, weil eine sinnvolle Erkennung durch ein SIEM-System nicht möglich, nicht sinnvoll, nur mit hohem Aufwand oder nur mit unzureichender Präzision machbar ist.

Abb. 1: MITRE ATT&CK Matrix in der Version 10 (Bild anklicken, um zur Originalgröße zu gelangen)

- Die Taktiken Reconnaissance und Resource Development sind Teil der einstmals separierten PRE Matrix von MITRE, welche die Angriffsvorbereitung durch den Angreifer beschreibt. Es gibt hier zwar Mittel und Wege, eine Erkennung durch Cyber Deception Use Cases vorzunehmen, der Mehrwert einer solchen Erkennung ist jedoch, gerade wenn man noch am Anfang steht, eher fragwürdig.

- Bei den Taktiken Discovery und Collection ist es i.d.R. schwer, einen Unterschied zwischen normalem Benutzerverhalten zu machen. Hier ist eine Umsetzung zwar theoretisch machbar, es bedarf jedoch einer genauen Analyse jeder Technik auf Kompatibilität mit der eigenen Umgebung. Aufgrund des relativ großen Aufwandes raten wir deshalb dazu, diese erstmal außen vor zu lassen.

- Die Taktiken Command & Control und Exfiltration sind mit den typischerweise zur Verfügung stehenden Logquellen schwer zu erkennen. Da, wo etwas erkannt wird, ist die False-Positive Rate häufig hoch. Generell empfehlen wir hier den Einsatz von Tools wie Corelight oder Zeek, um eine höhere Datenqualität zu erreichen, die dann eine zuverlässigere Umsetzung von Use Cases erlaubt.

- Die Taktik Impact ist mit Use Cases oft gut adressierbar, doch braucht man i.d.R. kein SIEM-System, um zu bemerken, dass ein Angreifer alle Daten von einem Dateiserver gelöscht oder zentrale Dienste heruntergefahren hat. Von daher lassen wir diese Techniken erstmal außen vor.

Next Step: Die MITRE ATT&CK Techniken nach Häufigkeit sortieren

Nun gehen wir die übrigen Taktiken durch und lassen uns die enthaltenen Techniken entsprechend der Häufigkeit sortieren. Die Annahme dahinter: Es ist am sinnvollsten, zuerst die Angriffsszenarien zu erkennen, deren Auftreten besonders häufig und damit auch in der eigenen Umgebung besonders wahrscheinlich ist.

Die in der Tabelle enthaltenen Spalte „Groups“ spiegelt die Häufigkeit einer Technik grob wider. Grundlage hierfür sind die in MITRE ATT&CK referenzierten APT, welchen die Verwendung der jeweiligen Technik zugeschrieben wird.

Diese Daten lassen sich auch in der webbasierten Version von MITRE ATT&CK nachvollziehen. Sie finden sich im Bereich Procedure Examples und ihre ID beginnt mit G (für Group).

Abb. 2: MITRE ATT&CK Technik T1588.003: Kerberoasting (Bild anklicken, um zur Originalgröße zu gelangen)

Es ist durchaus interessant, sich die Einträge zu den einzelnen Gruppen einmal anzusehen, da sie neben der Datenbasis auch allgemeine Informationen zu der jeweiligen Gruppe, deren vermuteten Hintergründen und Zielen enthält.

Abb. 3: Ausschnitt aus der Liste der gefilterten & der Häufigkeit nach sortierten MITRE ATT&CK Techniken

Aus den identifizierten Techniken können nun diejenigen ausgewählt werden, die am besten zur Umgebung passen und sich optimal mit einem SIEM-System erkennen lassen. Nicht alle MITRE ATT&CK Techniken können mit einem SIEM-System oder überhaupt sinnvoll erkannt werden. Entscheidend für eine Umsetzbarkeit sind zudem die lokalen Gegebenheiten, die häufig darüber entscheiden, ob ein Use Case sinnvoll umgesetzt werden kann oder eine hohe False-Positive Rate aufweist.

Fazit und Fallstricke

Mit der dargelegten Vorgehensweise haben wir eine Möglichkeit geschaffen, die in MITRE ATT&CK beschriebenen Techniken ohne großen Aufwand zu priorisieren – womit die folgende Einzelfallbetrachtung deutlich einfacher fallen wird.

Wir sehen MITRE ATT&CK als einen Einstiegspunkt, der dabei helfen soll, die Frage zu beantworten, welche Detektionsmechanismen zum Einstieg in die SIEM-Welt Sinn ergeben. Das bedeutet nicht, dass wir empfehlen, für jede identifizierte MITRE ATT&CK Technik einen separaten SIEM Use Case zu entwickeln. Deshalb sollte man sich auch mit den Fragen beschäftigen, wie sich der Scope von Use Cases am sinnvollsten aus MITRE ATT&CK Techniken ableiten lässt, wessen Interessen dabei zu berücksichtigen sind und auf welche Standards man hier zurückgreifen kann.