Inhalt

Ein Kunde kam auf uns zu, da er gefälschte Rechnungen per E-Mail erhalten hat. Was zunächst nach simplem Phishing klingt, stellte sich in der weiteren Analyse jedoch umfangreicher dar als zunächst angenommen.

Die Analyse

Nachdem wir besagte E-Mails und Images der betroffenen Computer sichergestellt hatten, wurde die Analyse eingeleitet und festgestellt, dass der Angreifer nicht nur gefälschte E-Mails an das Opfer schickt, sondern zudem Zugriff auf dessen E-Mail-Konto hat.

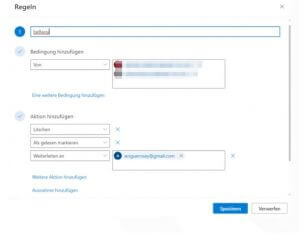

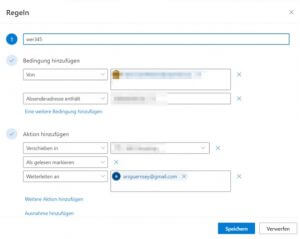

Dieser Zugriff war für den Angreifer deshalb von Vorteil, da dieser alle E-Mails des Opfers an sich selbst weiterleiten konnten und somit auch in den Besitzt legitimer Rechnungen gekommen ist. Diese Rechnungen wurden anschließend manipuliert, um das Opfer dazu zu bringen, Geld an Konten des Angreifers zu überweisen. Dazu wurden die manipulierten Rechnungen mit einer gefälschten E-Mail-Adresse, welche dem ursprünglichen Rechnungsteller ähnelt, an das Opfer geschickt. Damit nicht auffällt, dass Rechnungen doppelt ankommen, wurden Regeln in Outlook eingerichtet, welche alle E-Mails des ursprünglichen Rechnungsstellers zuerst an den Angreifer schickt und anschließend aus dem E-Mail-Konto des Opfers löscht. Neben den einkommenden E-Mails des Rechnungsstellers, wurden auch alle ausgehenden E-Mails zu diesem gelöscht, damit bei einer etwaigen Anfrage an die gefälschte E-Mail-Adresse nicht auffällt, dass diese nicht erreichbar ist.

Wie in den nachfolgenden Bildern zu sehen, trugen die Regeln den Namen „wer345“ und „bellwoy“ und jeweils wurden die E-Mails an die Adresse des Angreifers „arsguernsey@gmail[.]com“ weitergeleitet.

Da der Angreifer Zugang zu dem Konto hatte, wurden die Nachfragen dennoch beantwortet. Jedoch nicht von dem ursprünglichen Rechnungssteller, sondern vom Angreifer. Zu erkennen war dieser Betrug für das Opfer nur über die Endung der E-Mail-Adresse des vermeintlichen Geschäftspartners. Hier wurde das „com“ durch ein „corn“ ausgetauscht.

Allein der guten Aufmerksamkeit des Opfers ist es geschuldet, dass kein größerer Schaden entstanden ist.

Nachdem wir die Analyse abgeschlossen hatten, konnten wir feststellen, woher sich dieser in das Konto eingeloggt hatte und welche die reale E-Mail-Adresse hinter dem Angreifer ist.

Wie immer, gilt auch in diesem Fall: Absenderadressen genau lesen!

IOC

Angreifer E-Mail-Adresse: arsguernsey@gmail[.]com