Inhalt

Nach einer Studie von Verizon aus dem Jahre 2021* sind etwa zwei Drittel aller Cyberangriffe auf Unternehmen entweder auf Hacking oder auf Social Engineering zurückzuführen. Social Engineering – die Manipulation von Mitarbeitern mit dem Ziel, bewusst oder unbewusst Malware in ein Unternehmen einzuschleusen – wird immer populärer.

Cyberangriffe frühzeitig zu erkennen und damit zeitnah abwehren zu können, bleibt für Unternehmen herausfordernd – denn Sicherheitsereignisse, die auf einen Cyberangriff oder eine Kompromittierung hindeuten, heben sich häufig nicht von der Masse ab. Die Suche nach Anzeichen für einen stattgefundenen oder laufenden Angriff kann sehr subtil sein: Eine Handvoll fehlgeschlagener Anmeldeversuche, der Zugriff auf eine Anwendung von einer unbekannten Internetadresse, Versuche, eine Verbindung zu eingeschränkten Unternehmensressourcen herzustellen oder die erstmalige Verwendung von Tools oder Prozessen. Künstliche Intelligenz und maschinelles Lernen können zwar helfen, indem sie anormale Aktivitäten aufzeigen, aber eine solche Automatisierung „weiß nicht“, ob das anormale Verhalten gut oder schlecht ist – es fehlt der situative Kontext.

Mit welchem Ansatz aber können Unternehmen das elementare Ziel, Cyberangriffe auf ihr Netzwerk zeitnah zu erkennen und umgehend abzuwehren, erreichen?

Exkurs: Warum die Reaktionszeit bestenfalls bei 0 liegen sollte

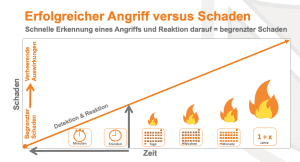

Wenn ein Cyberangriff auf ein Unternehmen startet, ist die Zeitspanne zwischen Angriffserkennung und Angriffsabwehr besonders kritisch. Ist die Zeitspanne groß genug, kann ein Angreifer massiven Schaden verursachen, Daten entwenden, verschlüsseln, Systeme zerstören oder gar die Admin-Hoheit über das gesamte Netzwerk erlangen.

Ein Unternehmen ist umso besser gesichert, je näher die Zeitpunkte der Detektion und Reaktion bei Null liegen, siehe Abbildung.

Realtime-Event-Correlation, idealerweise in Verbindung mit einer Verhaltensanalyse, ermöglichen eine sehr frühzeitige, wenn nicht sogar unmittelbare, Erkennung von Cyberangriffen.

Das unmittelbare Erkennen eines Cyberangriffs ist jedoch nur ein relevanter Aspekt – eine schnellstmögliche Reaktion darauf der andere. Diese ist vor allem dann nicht gesichert, wenn Angriffe außerhalb der normalen Arbeitszeiten erfolgen oder wenn das Security Team von Alarmen, ggf. Fehlalarmen, überflutet ist.

Neben der drastischen Reduzierung von Fehlalarmen durch eine leistungsfähige Analyse spielt die Automatisierung der nachgelagerten Prozesse, insbesondere der Abwehrprozesse, eine kritische Rolle.

Wie erkenne ich frühzeitig Cyberangriffe?

Die wichtigsten Methoden, um Cyberangriffe zeitnah zu erkennen, sind Real-Time-Correlation von Events und die Analyse von Verhaltensauffälligkeiten.

Real-Time-Correlation analysiert in Echtzeit eingehende Event Logdaten der Systeme auf bestimmte Verhaltensmuster von bekannten Angriffstaktiken. Diese können entweder aus bekannten Threat-Analysis Frameworks (z.B. MITRE ATTACK) abgeleitet sein (siehe auch MITRE ATTACK TechTalk Beitrag), auf der Erfahrung des Unternehmens beruhen oder durch einen Austausch in der Community erlangt werden – oder auch einer Kombination aus allem. Real-Time Correlation kann sehr performant sein – allerdings erkennt Real-Time Correlation auch nur die Angriffsmethoden und -Taktiken, die grundsätzlich schon bekannt sind.

Die Analyse von Verhaltensauffälligkeiten beobachtet das Verhalten jedes einzelnen Nutzers innerhalb der Systemlandschaft, um dann Abweichungen zu erkennen und auf ihr Risikopotential zu bewerten. Man spricht hierbei von UEBA – User and Entity Behavior Analytics. Ein Alarm wird ausgelöst, wenn ein bestimmter Schwellenwert in der Risikobewertung überschritten wird. Hier finden künstliche Intelligenz und Machine Learning ihre Anwendung.

Nur eine Kombination aller drei Ansätze ist die Grundlage für eine wirksame Cybersecurity. Wir sprechen nachfolgend vom Layered Analytics Ansatz.

Warum brauche ich einen Layered Analytics Ansatz?

Layered Analytics – die Kombination von Korrelation, Verhaltensanalyse und Threat Hunting – hilft Unternehmen, die Auswirkungen eines Cyberangriffs zu minimieren. Wachsame Unternehmen, die über die richtigen Tools verfügen, erkennen, dass es sich bei den heutigen Bedrohungen nicht um einzelne bösartige Vorfälle handelt, die aus dem Nichts auftauchen, sondern um eine Reihe von Aktionen, die bei jedem Schritt der Angriffskette erkannt werden können. Verschiedene Technologien und Techniken eignen sich besser für die Analyse von z. B. Protokollereignissen, Benutzeraktionen und anormalem Datenverkehr.

Beispielsweise führt der Layered Analytics Ansatz von ArcSight diese verschiedenen Analysetypen zusammen und kombiniert Signale, die von potenziellen Bedrohungen erzeugt werden.

Layered Analytics maximiert damit die Fähigkeit eines Unternehmens, einen Angriff zu erkennen und darauf zu reagieren, indem es die Anzeichen eines Angriffs während der gesamten Angriffskette erfasst:

- Die Real-Time-Correlation führt Sicherheitsereignisse, Bedrohungsdaten und Protokolldaten zusammen, um Bedrohungen besser zu erkennen und Fehlalarme zu minimieren.

- Die Funktionen für Verhaltensanalysen und maschinelles Lernen erkennen Benutzer- und Geräteverhalten, das von der erwarteten normalen Aktivität abweicht.

- Die Big-Data-Analyse- und Suchfunktionen unterstützen umfangreiche Bedrohungssuche und Incident-Response-Aktivitäten.

Durch die Kombination der Ansätze und ihrem Zusammenspiel erhalten Unternehmen schnellere, umsetzbare Erkenntnisse mit Kontext und werden bei der zentralen Herausforderung unterstützt, die Zeit zu minimieren, in der sie einem erfolgreichen Cyberangriff ausgesetzt sind. Nur durch umgehende und angemessene Reaktion lassen sich hohe finanzielle Verluste und Reputationsschäden verhindern.

Fazit

Der Schlüssel zum frühzeitigen Erkennen komplexer Bedrohungen liegt darin, Anzeichen für Angriffe aus möglichst vielen Teilen der Angriffskette zu erkennen. Da man sich nicht auf eine einzige Informationsquelle verlassen kann, hilft der Layered Analytics Ansatz Unternehmen dabei, die subtilen Anzeichen eines Angriffs zu einer einzigen, kontextbasierten Entscheidung korrelieren, da er den gesamten Lebenszyklus von Bedrohungsdaten einbezieht.

Die Echtzeit-Korrelation ermöglicht es Unternehmen, bekannte Bedrohungsdetails zu nutzen, um die Bedrohungserkennung zu automatisieren. Die Analyse des Benutzer- und Entitätsverhaltens (UEBA) kann feststellen, welche Aktivitäten in Ihrem Unternehmen normal sind und was als Anomalie betrachtet werden sollte. Die Bedrohungsjagd (Threat Hunting) gibt IT-Sicherheitsteams die Werkzeuge an die Hand, um anhand aktueller Indikatoren für eine Gefährdung die entsprechenden historischen Daten in die Analyse miteinzubeziehen.

Layered Analytics unterstützt den gesamten Lebenszyklus von Bedrohungsdaten. In einer Welt sich schnell verändernden Bedrohungslandschaft dient der Layered Analytics Ansatz als Multiplikator für Ihr SOC-Team, so dass es sich auf das konzentrieren kann, was wirklich wichtig ist: Die Erhöhung der Cyber-Resilienz Ihres Unternehmens.

Sie wünschen eine Beratung zum Layered Analytics Ansatz? Kontaktieren Sie uns gerne via E-Mail oder telefonisch unter: +49 30 5557021 11 – wir beraten Sie gerne!