Inhalt

Ihr Unternehmen setzt bereits auf Intrusion Detection Systems, ein starkes Vulnerability Management und führt regelmäßige Penetrationstest durch? Sie sichern Ihre Daten zusätzlich noch mit konventionellen IT-Security-Maßnahmen wie Firewalls, Antivirus und Endpoint Protection ab und sind sich sicher, dass Ihre Daten durch diese Schutzmaßnahmen vor Cyberkriminellen wirksam geschützt sind? Dies ist leider nicht der Fall. Denn Angreifer setzen immer mehr auf hoch entwickelte Tools und Techniken, um beispielsweise Advanced Persistent Threats durchzuführen. Diese Art von Angriffen ist nur selten zeitnah zu erkennen – und daher besonders gefährlich. Denn wenn Industriespionage im Spiel ist und Intellectual Properties in falsche Hände geraten, ist das gesamte Unternehmen in seiner Existenz bedroht.

Was aber können Sie nun tun, um vorhandene Kompromittierungen Ihres Netzwerks zeitnah aufzudecken und so massive finanzielle Schäden und Reputationsrisiken von Ihrem Unternehmen abzuwehren? Mit einem Compromise Assessment (CA) steht eine wirksame Untersuchungsmethode zur Verfügung, mit der verborgene Angriffsaktivitäten in Ihrem Netzwerk sichtbar gemacht werden. Erfahren Sie in den nachfolgenden FAQs, was ein Compromise Assessment auszeichnet und wann der Einsatz dieser Methode sinnvoll ist.

Was ist ein Compromise Assessment?

Bei einem Compromise Assessment handelt es sich um eine Disziplin, die eingesetzt wird, um kompromittierte Systeme zu identifizieren und basierend auf den vorliegenden Beweisen entsprechende Handlungsmaßnahmen abzuleiten. Es handelt sich hierbei um eine bewertende, manuelle und passive Disziplin. Dies bedeutet, dass Systeme gescannt und bewertet werden müssen und der verwendete Scanner bei identifizierten, potenziell kritischen Ereignissen nicht eingreift, um aktiv dagegen vorzugehen.

Hierbei werden diverse Quellen (Dateien, die Windows Registry, SHIMCache, Amcache, laufende Prozesse, Eventlogs, etc.) auf einem System herangezogen und gegen eine Datenbank von IOCs (Indicators of Compromise) geprüft. Bei Treffern erzeugt der verwendete Scanner ein entsprechendes Event und der Analyst muss dieses bewerten und entscheiden, ob Handlungsbedarf besteht oder nicht. Hierbei wird mit einer forensischen Akribie vorgegangen und es besteht die Möglichkeit, nicht nur eine Momentaufnahme, sondern auch einen historischen Blick auf die Infrastruktur zu werfen.

Welche Anwendungsfälle gibt es für ein Compromise Assessment?

Für die Durchführung eines Compromise Assessment gibt es drei relevante Use Cases für Unternehmen:

- Aktueller Sicherheitsvorfall

Ein Compromise Assessment kann in einem aktuell laufenden Sicherheitsvorfall eingesetzt werden, um die Analysen und die nachfolgende Wiederherstellung zu spezifizieren und somit auch zu beschleunigen.

- Proaktiv

Ein Compromise Assessment kann auch proaktiv durchgeführt werden – ohne Vorhandensein eines konkreten Sicherheitsvorfalls. Die Ergebnisse geben Aufschluss und Gewissheit, ob sich bereits Angreifer in der Infrastruktur befinden und entsprechende Spuren hinterlassen haben bzw. ob die installierten Sicherheitsmaßnahmen wie gewünscht funktionieren.

- Audit und Fusionen

Last but not least wird ein Compromise Assessment häufig auch als Maßnahme zur Vorbereitung auf ein Audit eingesetzt, die Ergebnisse dienen als Nachweis für den Auditor. Im Falle von Firmenfusionen kann diese Disziplin ebenfalls eingesetzt werden, um beim Zusammenschluss der Netze keine unerwünschten Überraschungen durch schlafende Ransomware oder Trojaner zu erleben und so unerwartete Sicherheitsvorfälle auszulösen.

Wo lässt sich Compromise Assessment als Disziplin einordnen?

Innerhalb der Welt der Security-Disziplinen lässt sich Compromise Assessment, als bewertende Disziplin, im Bereich Risk Assessment einordnen, also nicht im Bereich der Detection und Response. Somit ist es als Detection Service ungeeignet, da durch die manuelle Ausführung und Analyse die Meantime to Detect (MTD) und die Meantime to Respond (MTR) im Vergleich zu EDR (Endpoint Detection und Response) oder SIEM-Lösungen mitunter länger ausfallen kann. Allerdings ist die Tiefe bei der Analyse deutlich größer und somit können mitunter APT (Advanced Persistent Threats) erkannt und gestoppt werden.

Die technische Einordnung von Compromise Assessment

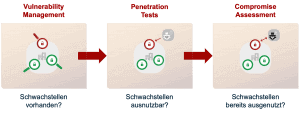

Compromise Assessment ist technisch auf die Suche nach Spuren von Angriffen (IOCs) und Schwachstellen spezialisiert. Somit lässt sich ein Vergleich mit dem Vulnerability Management und Penetration Tests anstellen. Die nachfolgende Grafik beschreibt dies genauer:

Es wird deutlich, dass Vulnerability Management aufzeigt, ob in der Infrastruktur Schwachstellen vorhanden sind. Penetration Tests zeigen, ob diese ausnutzbar sind und ein Compromise Assessment zeigt auf, ob diese bereits ausgenutzt worden sind.

Welche Arten von Compromise Assessments gibt es?

Wir unterscheiden maßgeblich zwischen den folgenden zwei Untersuchungsansätzen:

- Ad-Hoc Compromise Assessment

Ein Ad-Hoc Compromise Assessment wird durchgeführt, wenn ein konkreter IR-Fall vorliegt oder der Kunde zum Zwecke einer Fusion oder generellen Überprüfung eine Bewertung der Systemlandschaft wünscht. Es handelt sich dabei um eine Momentaufnahme, welche Klarheit über die Situation innerhalb der Systemlandschaft vom Zeitpunkt des Scans, bis mitunter zum Installationsdatum des Systems zurückreichend, gibt.

- Continuous Compromise Assesssment

Ein Continuous Compromise Assessment greift die Ergebnisse aus einem Ad-Hoc Compromise Assessment auf und wird dann als Service erbracht und angeboten. Hierbei handelt es sich nicht um einen Detection und Response Service, sondern vielmehr um eine regelmäßige Überprüfung der Infrastruktur und Bewertung der aktuellen Sicherheitslage, immer in Bezug zu Spuren von Angriffen. Durch die regelmäßige Überprüfung der Systemlandschaft ist es möglich, die Cyber-Resilience zu erhöhen und Angriffe deutlich schneller zu erkennen und zu bekämpfen, weil zwischen den einzelnen Prüfungen kein mitunter sehr großer Zeitraum liegt. So kann großer Schaden ggfs. vermieden werden.

Folgendes Beispiel verdeutlicht den strategischen Vorteil eines Continuous Compromise Assessments:

Ein Unternehmen entscheidet sich für ein Ad-Hoc Compromise Assessment, die Momentaufnahme zeigt Spuren eines Angriffs, der durch bestehende Sicherheitsmaßnahmen hätte erkannt werden müssen. Da die Detektionsmöglichkeiten allerdings nicht gegriffen haben, ist der Vorfall nun sehr lange unentdeckt geblieben. Daraufhin werden entsprechende Maßnahmen im DFIR (Digital Forensics & Incident Response)-Bereich ergriffen und der Vorfall gelöst. Das Unternehmen entscheidet sich daraufhin, ein Compromise Assessment einmal jährlich durchzuführen. Innerhalb dieses einen Jahres passiert ein weiterer Vorfall, welcher ebenfalls nicht von den installierten Maßnahmen erkannt worden ist. Somit wird erst fast ein Jahr später der Sicherheitsvorfall aufgedeckt. Diese Zeitspanne hätte durch ein Continuous Compromise Assessment deutlich reduziert werden können – genauso wie die Schäden, die dem Unternehmen durch den Sicherheitsvorfall entstanden sind. Warum wäre dies der Fall?

Bei einem Continuous Compromise Assessment werden alle Systeme regelmäßig gescannt und im Moving-Window-Prinzip analysiert. Durch dieses Vorgehen wird der Zeitraum bis zur Detektion idealerweise auf wenige Tage gesenkt. So wird der Analyseaufwand auf die Zeit verteilt und man erhält eine sehr effiziente Service-Disziplin, welche dazu beiträgt, die Cyber-Resilience des Unternehmens nachhaltig zu stärken. Es sind allerdings auch andere Modell, wie quartalsweise oder halbjährliche Assessments denkbar, die Nachteile sind hierbei aber offensichtlich.

Wie läuft ein Compromise Assessment bei der SECUINFRA ab?

Im Folgenden wird auf den Ablauf von Compromise Assessments bei der SECUINFRA eingegangen und dieser näher erläutert.

Ad-hoc Compromise Assessments werden von unseren Cyber Defense Consultants immer auf 3 Monate geplant. Dies ist durch die Lizenzlaufzeit von 90 Tagen für Management Systeme und 30 Tage reine Scanzeit bedingt. Konkret teilen sich die Aufgaben wie folgt auf:

1. Monat:

- Roll-Out des Agenten und Setup der Tools

- Prüfung auf Funktionalität der gesamten Architektur

- ggfs. Beginn der ersten Scans

2. Monat:

- Fortsetzung der Scans

- Bei Fehlern in die Behebung gehen

- ggfs. Beginn der Analysen

3. Monat:

- Fortsetzung und Abschluss der Analysen

- Vorstellung der Ergebnisse

- Erstellung des Abschlussberichtes

Bei einem Continuous Compromise Assessment unterscheidet sich der Ablauf: Hier wird nach dem Roll-Out mit Scans begonnen und die Ergebnisse nach dem „Moving-Window-Prinzip“ analysiert. Am Ende jedes Monats wird ein Zwischenbericht erstellt, welcher Aufschluss über den vergangenen Monat liefert. Hat der Kunde hierzu Fragen, wird ein Meeting mit dem verantwortlichen SECUINFRA Expertenteam aufgesetzt und die entsprechenden Cases in diesem Rahmen besprochen. Die Laufzeit bei einem solchen Compromise Assessment beträgt immer 12 Monate, entsprechend sind zeitlich passende Lizenzen erforderlich.

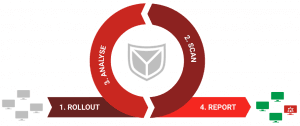

In beiden Arten umfasst ein Compromise Assessment folgende vier Phasen:

- Rollout

- Scan

- Analyse

- Report

- In der Rollout-Phase wird besprochen, wie viele Systeme sich in der Betrachtung befinden und welche Softwarekonfigurationen im Unternehmen zum Einsatz kommen. Hierfür sind Checklisten angefertigt worden, welche dem Kunden zur Prüfung der Fortschritte, als auch als Informationsblätter dienen, um Ansprechpartner oder Kontaktdaten zu erhalten. Danach werden die Agenten für den Service in der Infrastruktur ausgerollt und die Managementsoftware konfiguriert.

- Der Ablauf der Scan-Phase hängt vom gewählten Servicepaket ab. Der erste Scan ist unabhängig von dem gewählten Service-Paket immer ein Baseline Scan, um einen Überblick über die aktuelle Sicherheits- und Risikolage zu erhalten. Wurde als Servicepaket Continuous Compromise Assessment gewählt, werden die zu betrachtenden Systeme permanent gescannt und im „Moving-Window-Prinzip“ analysiert. Dies bedeutet, dass die ältesten Events präferiert betrachtet und ausgewertet werden. Ausnahme sind hier Events mit einem besonders hohen Schweregrad oder solchen, die direkt als Sicherheitsvorfalls angesehen oder einem zugeordnet werden können.

- In der Analyse-Phase werden die Scanergebnisse durch SECUINFRA Cyber Defense Experten untersucht und kompromittierte IT-Systeme identifiziert. Die Ereignisse werden beschrieben, bewertet und mit klaren Handlungsempfehlungen versehen. Bei besonders kritischen Ergebnissen wird der Endkunde umgehend informiert.

- Report: Nach jedem Scan erhält der Endkunde einen detaillierten Bericht über alle Ergebnisse, detaillierte Beschreibungen, Bewertungen und falls notwendig klare Handlungsempfehlungen. Der Bericht wird zum Abschluss mit dem Endkunden besprochen.

Ergänzen lässt sich das Compromise Assessment der SECUINFRA noch durch Maßnahmen im Bereich Digital Forensics und Incident Response oder einem Remediation Support zur Verbesserung der Cyber Resilience des Unternehmens.

Fazit

Das gefährlichste an Cyberangriffen ist eine zu hohe Zeitspanne, die vergeht, bis die Angriffe erkannt werden. Je mehr Zeit vergeht, desto länger hat der Angreifer Zeit, sich im Netzwerk zu bewegen, Daten auszuspionieren und sich zunutze zu machen. Gerade besonders professionell durchgeführte Advanced Persistent Threats verbleiben im schlimmsten Fall Monate oder Jahre in den Systemen der betroffenen Unternehmen – und leiten in dieser Zeit geheime Daten in unbefugte Hände oder werden zum Ausspionieren verwendet. Entscheidend für die Netzwerksicherheit ist also die frühzeitige Identifizierung dieser Aktivitäten. Mit einem Compromise Assessment steht eine Methode zur Verfügung, die kleinste Artefakte von Angriffen erkennt und so eine zeitnahe Abwehr möglich macht. Die besondere Präzision des Compromise Assessments bei der Erkennung von Artefakten beziehungsweise IOCs liegt an der manuellen Tätigkeit speziell geschulter Cyber Defense Experten, die kleinsten Spuren in den Netzwerken nachgehen. Gerade durch ein regelmäßiges Continuous Compromise Assessment können Unternehmen bestehende Sicherheitslücken schließen und ihre Cyber Resilience deutlich erhöhen.