Inhalt

Solche Remote-Access Lösungen werden beispielsweise für den Netzwerkzugang von Partnerunternehmen oder in Zeiten der COVID19-Pandemie für Mitarbeiter im Homeoffice eingeführt. Leider wird die Wartung dieser Netzwerkgeräte in manchen Fällen vernachlässigt, wodurch Sicherheitslücken in diesen Produkten nicht geschlossen werden. Besonders kritisch zu bewerten sind zum Beispiel sogenannte „Remote Code Execution“ (RCE) Schwachstellen. Die Ausnutzung dieser kann dem Angreifer einen direkten Systemzugang gewähren und nachfolgend die Ausbreitung im Unternehmensnetzwerk ermöglichen. Dieses Vorgehen wird seit geraumer Zeit unter anderem von Ransomware-Gruppierungen angewandt und birgt enormes Schadenspotential.

Das Ausmaß des Problems ist enorm

In den vergangenen Wochen hat das SECUINFRA Falcon Team (DFIR – Digital Forensics/Incident Response Team) verschiedene IT-Sicherheitsvorfälle bei Unternehmen mit SonicWall Appliances betreut. Auslöser waren Appliances, welche seit längerer Zeit keine Firmware-Aktualisierungen mehr erhalten hatten.

Seit 2019 wurden über 60 Schwachstellen in SonicWall Produkten gefunden, eine detaillierte Übersicht ist hier zu finden.

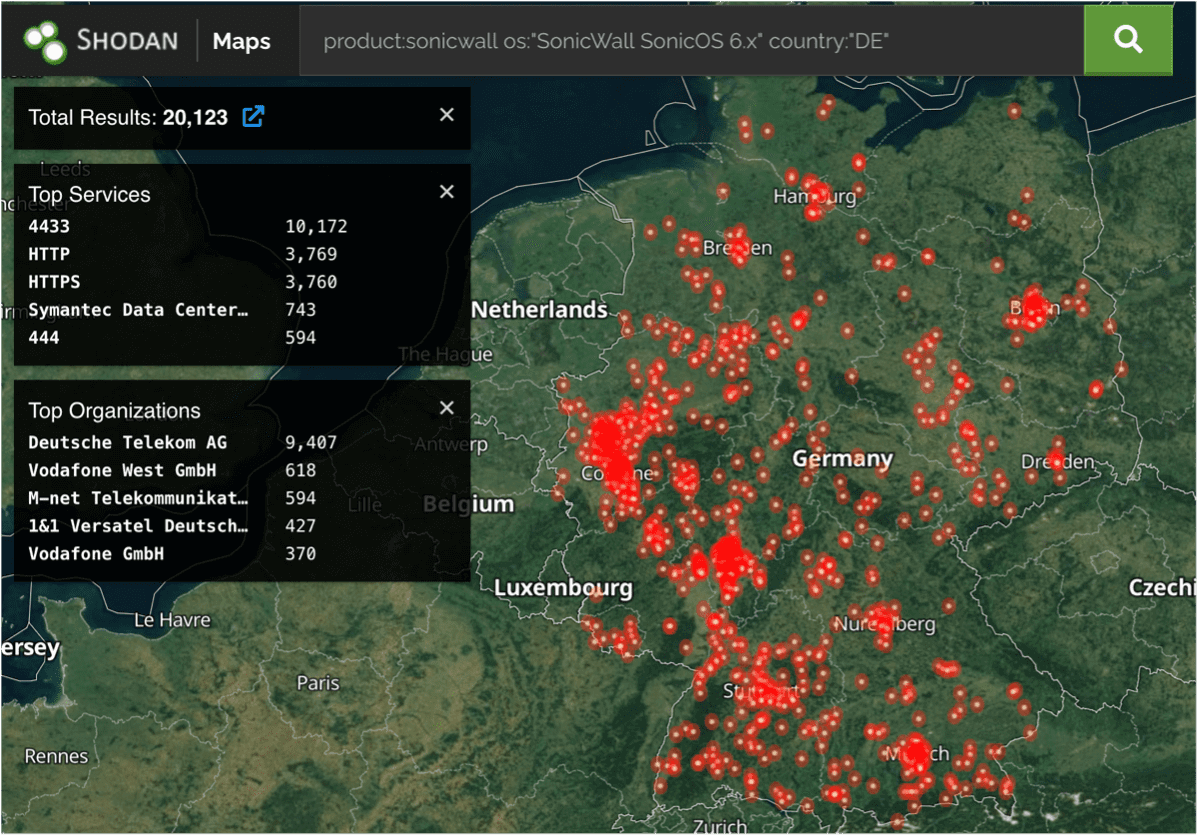

Einen Überblick über die zahlreiche Verwendung veralteter SonicWall Appliances in Deutschland und somit über das enorme Ausmaß des Problems findet sich in der unterstehenden Grafik.

SECUINFRA Incident Response Vorgehen

Bei der Behandlung jedes Vorfalls verschafften wir uns zunächst einen Überblick über die Situation, um kritische Systeme zu identifizieren. Die Logdaten von Firewalls und kritischen Computersystemen wurden auf vorhergegangene, unberechtigte Zugriffe überprüft.

Um eine Kompromittierung der Unternehmensinfrastruktur ausschließen oder gegebenenfalls behandeln zu können, wenden wir unseren Compromise Assessment Service an. Dabei wurden forensische Artefakte auf Client- und Server-Systemen des Kunden anhand statischer Regelwerke und unter Einbezug aktueller Threat-Intelligence Daten, jeweils abgestimmt auf den Vorfall, analysiert. Bei einem unserer Kunden beinhaltete das Assessment den Einbezug seiner OT- (Operational Technology) Umgebung, welche Prozessleittechnik und dazugehörige Kontrollsysteme mit veralteten Betriebssystemen aufwies. In Verbindung mit der nicht aktualisierten Firmware der Appliance ermöglicht dies einem Angreifer sich noch leichter im Unternehmensnetzwerk bewegen zu können. Glücklicherweise wurde die Kompromittierung schnell erkannt und der Angreifer aus dem Netzwerk vertrieben, bevor er die OT-Umgebung übernehmen und somit die Produktion unseres Kunden beeinflussen konnte.

Aktuelle Bedrohungen für weitere Produkte

Seit Mitte Dezember 2022 bedrohen nun außerdem zwei neue Sicherheitslücken Unternehmensnetzwerke weltweit:

- CVE-2022-42475 in Fortinet Produkten (Herstellermeldung) und

- CVE-2022-27518 in Citrix ADC und Gateway Systemen (Herstellermeldung).

Beide Schwachstellen werden aktuell aktiv, zum Teil von Advanced Persistent Threats, ausgenutzt, wie BleepingComputer und der amerikanische Nachrichtendienst NSA berichten.

Um solchen Sicherheitsvorfällen effizient vorzubeugen, empfehlen wir folgende Maßnahmen:

- Halten Sie die Software von Netzwerk- und Computer-Systemen aktuell. Informieren Sie sich beim Produkthersteller oder reputablen Nachrichtenquellen über aktuelle Sicherheitslücken und entsprechende Updates.

- Verwenden Sie komplexe Zugangsdaten und Multi-Faktor-Authentifizierung. Entfernen Sie ungenutzte Accounts.

- Binden Sie Netzwerksicherheits-Systeme an eine Log-Management Plattform an, um Alarmierungen und Analysen zu vereinfachen.

- Im Falle einer (verdächtigten) Kompromittierung: Isolieren Sie die Appliance sowohl vom Internet als auch vom internen Unternehmensnetzwerk. Stellen Sie durch eine forensische Untersuchung, wie zum Beispiel unser Compromise Assessment sicher, dass kein aktiver Fremdzugriff besteht. Ändern Sie alle vergebenen Zugangsdaten und Zertifikate. Überprüfen Sie die Konfiguration (z.B. der Firewall) auf Manipulationen.

Haben Sie Fragen oder benötigen Sie unsere Unterstützung? Kontaktieren Sie uns telefonisch unter +49 30 5557021 11 oder online – wir sind gerne für Sie da!